Siber güvenlik araştırmacıları, bilgisayar korsanlarının pasif DNS verilerini kullanarak operasyonel altyapısını ortaya çıkarmak için gelişmiş bir teknik ortaya çıkardı.

Bu çığır açan yöntem, saldırganların tespit edilmeye karşı dirençli kalarak kötü amaçlı faaliyetler gerçekleştirmek için ağlarını nasıl kurup sürdürdüklerine ışık tutuyor.

Uzmanlar, pasif DNS analizinden yararlanarak, tehditleri ortalığı kasıp kavurmadan önce tespit etme konusunda önemli ilerlemeler kaydetti ve böylece gelişen siber tehditlere karşı savunmayı güçlendirdi.

Saldırı Altyapısını Anlamak

Herhangi bir siber saldırının omurgası, sunuculardan, etki alanlarından ve güvenliği ihlal edilmiş cihazlardan oluşan altyapısında yatmaktadır. Saldırganlar tespit edilmekten kaçarken operasyonlarını sürdürmek için çeşitli taktikler kullanır.

Popüler bir yöntem, bilgisayar korsanlarının bir sunucu tespit edilip engellendiğinde sık sık etki alanlarını ve IP’leri değiştirdiği altyapı kaybıdır. Bu, tek bir etki alanı için hızlı, otomatik IP rotasyonunu içeren DNS hızlı akışından farklıdır.

KOBİ ve MSP Siber Güvenlik Liderleri için 2024 MITRE ATT&CK Sonuçlarından Yararlanma – Ücretsiz Web Seminerine Katılın

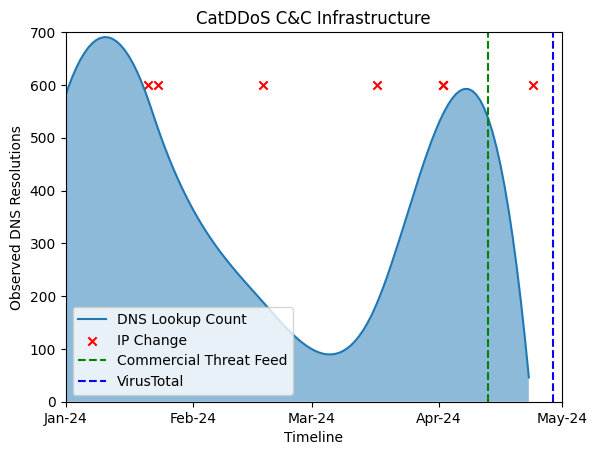

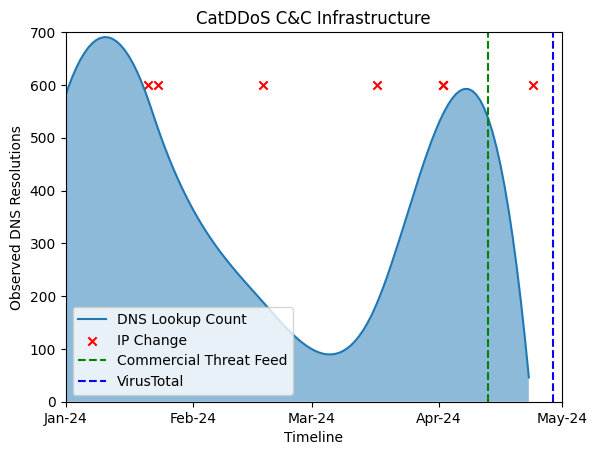

Örneğin, kötü şöhretli Mirai kötü amaçlı yazılımının bir evrimi olan CatDDoS botnet, altyapı kaybının bir örneğidir.

ChaCha20 gibi gelişmiş yük şifreleme tekniklerinin yanı sıra OpenNIC alanları gibi alternatif etki alanı sistemlerini kullanır.

Altı ay boyunca araştırmacılar, botnet’in komuta ve kontrol (C&C) sunucusu altyapısında, geleneksel tespit stratejilerini etkisiz hale getiren sık sık değişiklikler gözlemledi.

Pasif DNS Nasıl Çalışır?

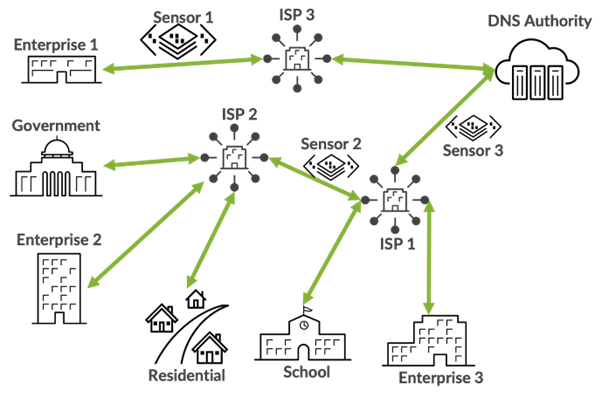

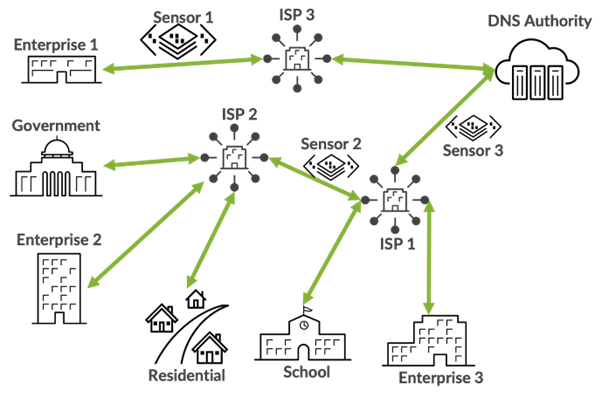

Pasif DNS, kötü amaçlı ağları ortaya çıkarmak için temel bir araçtır. Etki alanlarını aktif olarak sorgulamadan, ağ geçiş yollarından DNS günlüklerinin toplanmasını ve analiz edilmesini içerir.

Bu geçmiş veriler, alan adı-IP ilişkilerinin, zaman damgalarının ve sorgu sayımlarının kayıtlarını içerir ve araştırmacıların saldırganların nasıl çalıştığını haritalandırmasına olanak tanır.

Örneğin pasif DNS sensörleri kurumsal, devlet veya konut ortamları gibi çeşitli ağ yollarına yerleştirilebilir.

Kötü amaçlı bir etki alanından gelen tek bir DNS sorgusu bile diğer şüpheli etki alanlarına veya sunuculara olan bağlantıları ortaya çıkarabilir. Araştırmacılar, gürültüyü (örneğin meşru web sitelerinden veya içerik dağıtım ağlarından gelen sorgular) ortadan kaldırmak için bu verileri titizlikle temizler.

Pasif DNS’in Gerçek Hayat Uygulamaları

Juniper Threat Labs, saldırılar ortaya çıkmadan önce kötü amaçlı altyapıyı tespit etmek için pasif DNS verilerini etkili bir şekilde kullandı. Öne çıkan vakalardan biri, uzaktan erişim truva atlarını (RAT’lar) dağıtmak için Cloudflare’in tünel hizmetini kötüye kullanan tehdit aktörlerinin keşfedilmesiydi.

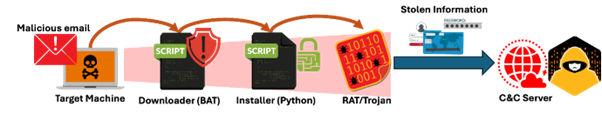

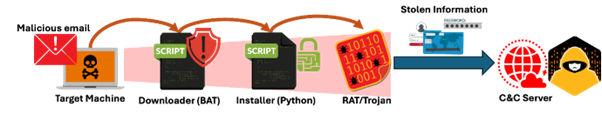

Siber suçlular, kurbanlara XWorm, AsyncRAT ve VenomRAT gibi truva atları bulaştırmak için kimlik avı e-postaları kullandı ve bunlar daha sonra hassas verileri sızdırdı.

Önemli Keşifler

- Araştırmacılar, saldırganların büyük ölçekli saldırılardan önce etki alanlarını ve IP’leri test ettiğini gözlemledi.

- Pasif DNS verilerini analiz ederek genel tehdit akışlarının ötesinde ek C&C sunucularını ortaya çıkardılar.

- 13 ay boyunca birden fazla siber kampanyayı tespit edip hafiflettiler.

Örneğin, Temmuz ve Ağustos 2024 arasında aktif olan bir kampanya, saldırganların tespitleri atlamak için her 10 günde bir üç adede kadar yeni alan oluşturduğunu ortaya çıkardı.

Pasif DNS sensörleri, bu alanların ortaya çıkarılmasında, artan sorgu sayılarının ve şüpheli alan-IP ilişkilerinin ortaya çıkarılmasında etkili oldu.

Pasif DNS’in proaktif kullanımı siber güvenlik ekiplerine belirgin bir avantaj sağlar. Araştırmacılar, sıfır gün altyapısını daha erken belirleyerek, saldırganların bunları tam ölçekte dağıtmasından önce bu alanları engelleme listelerine dahil edebilir.

Bu, bilgisayar korsanlarını sürekli olarak yeni kaynaklara yatırım yapmaya zorlayarak operasyonel maliyetlerini artırır ve karlılığı azaltır.

Ek olarak pasif DNS verileri, güvenlik sağlayıcılarının tehdit istihbaratı beslemelerini güçlendirmesine olanak tanıyarak gelişmiş savunma çözümlerine abone olan kuruluşlara fayda sağlar.

Örneğin Juniper’in müşterileri, yeni tanımlanan kötü amaçlı etki alanlarını ve IP’leri engelleyen güncellenmiş SecIntel yayınlarını aldı.

Siber güvenlik uzmanları, pasif DNS’nin güçlü olmasına rağmen etkinliğinin veri kalitesine ve sensör yerleşimine bağlı olduğu konusunda uyarıyor. Ancak saldırgan maliyetlerini artırması ve siber kampanyaların başarısını azaltması açısından faydaları yadsınamaz.

Bu teknik yalnızca ortaya çıkan tehditlere ilişkin görünürlük sağlamakla kalmıyor, aynı zamanda kuruluşlara sürekli değişen siber savaş ortamında bir adım önde kalmalarını sağlayacak araçlar sağlıyor.

Investigate Real-World Malicious Links,Malware & Phishing Attacks With ANY.RUN - Try for Free