Kuzey Kore ulus devlet grubu Kimusky, 2022’nin başlarında güneydeki mevkidaşı bulunan siyasi ve diplomatik kuruluşlara yönelik yeni bir dizi kötü niyetli faaliyetle bağlantılı.

Rus siber güvenlik firması Kaspersky kümeyi kodladı Altın Ejderhadosya listelerini, kullanıcı tuş vuruşlarını ve depolanan web tarayıcısı oturum açma kimlik bilgilerini dosyalamak için tasarlanmış Windows kötü amaçlı yazılımlarının dağıtımına yol açan enfeksiyon zincirleriyle birlikte.

Potansiyel kurbanlar arasında Güney Koreli üniversite profesörleri, düşünce kuruluşu araştırmacıları ve hükümet yetkilileri yer alıyor.

Black Banshee, Thallium ve Velvet Chollima olarak da bilinen Kimsuky, çeşitli konularda istihbarat elde etmek için küresel olarak varlıkları hedefleyen, ancak öncelikli olarak Güney Kore’ye odaklanan üretken bir Kuzey Koreli gelişmiş kalıcı tehdit (APT) grubuna verilen addır. rejimi ilgilendirir.

2012’den beri faaliyet gösterdiği bilinen grubun, kurbanlardan istenen bilgileri sızdırmak için sosyal mühendislik taktikleri, mızrakla kimlik avı ve su deliği saldırıları kullanma geçmişi var.

Geçen ayın sonlarında, siber güvenlik firması Volexity, aktörü, Sharpext adlı kötü niyetli bir Chrome tarayıcı uzantısı aracılığıyla Gmail ve AOL’den e-posta içeriğini sifonlamak için tasarlanmış bir istihbarat toplama görevine bağladı.

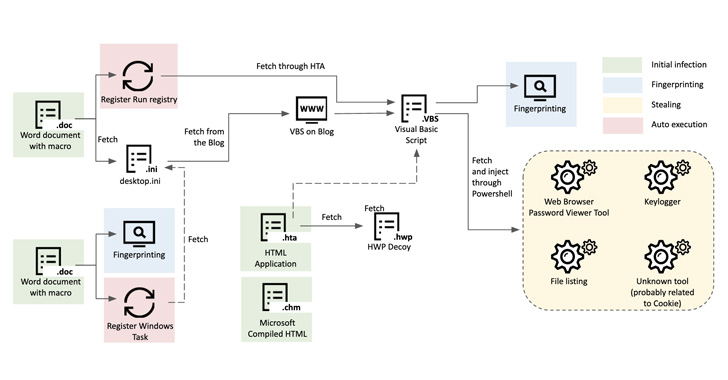

En son kampanya, saldırı dizisinin, bölgedeki jeopolitik meselelerle ilgili içeriği içerdiği iddia edilen makro gömülü Microsoft Word belgelerini içeren hedef odaklı kimlik avı mesajları yoluyla başlatıldığı benzer bir çalışma tarzını takip ediyor.

Alternatif ilk erişim yollarının, sistemi tehlikeye atmak için tuzaklar olarak HTML Uygulaması (HTA) ve Derlenmiş HTML Yardımı (CHM) dosyalarından da yararlandığı söylenir.

Kullanılan yöntemden bağımsız olarak, ilk erişimin ardından, makinenin parmak izini almak ve hassas bilgileri sızdırma yeteneğine sahip bir yürütülebilir dosya da dahil olmak üzere ek yükleri almak üzere düzenlenen uzak bir sunucudan bir Visual Basic Komut Dosyası bırakılır.

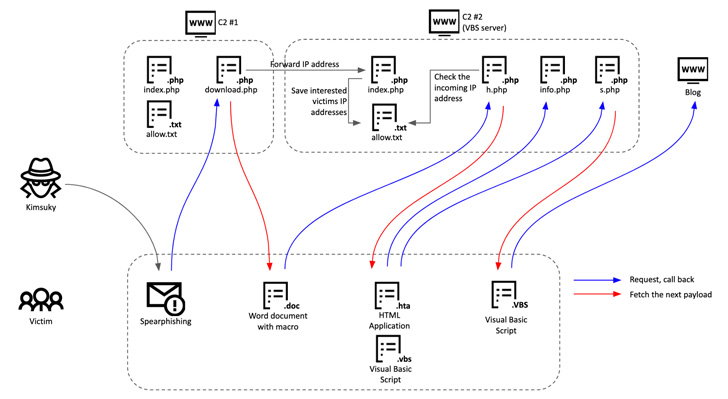

Saldırıyla ilgili yeni olan şey, alıcının ek belgeler indirmek için e-postadaki bir bağlantıyı tıklaması durumunda kurbanın e-posta adresinin komuta ve kontrol (C2) sunucusuna iletilmesidir. İstek, beklenen bir e-posta adresi içermiyorsa, iyi niyetli bir belge döndürülür.

Öldürme zincirini daha da karmaşık hale getirmek için, birinci aşama C2 sunucusu kurbanın IP adresini başka bir VBS sunucusuna iletir ve bu sunucu da onu hedef yem belgesini açtıktan sonra oluşturulan gelen bir istekle karşılaştırır.

İki C2 sunucusundaki “kurban doğrulama metodolojisi”, VBScript’in yalnızca IP adresi kontrolleri başarılı olduğunda teslim edilmesini sağlar ve bu da oldukça hedefli bir yaklaşımı gösterir.

Kaspersky araştırmacısı Seongsu Park, “Kimsuky grubu, kötü amaçlı yazılım bulaşma planlarını sürekli olarak geliştiriyor ve analizi engellemek için yeni teknikler benimsiyor.” Dedi. “Bu grubu takip etmenin asıl zorluğu, tam bir enfeksiyon zinciri edinmenin zor olmasıdır.”