Tehdit avcıları, kötü amaçlı yazılım türü tarafından benimsenen en son hileleri ortaya çıkardı. GuLoader Analizi daha zorlu hale getirmek amacıyla.

Elastic Security Labs araştırmacısı Daniel Stepanic bu hafta yayınlanan bir raporda şunları söyledi: “GuLoader’ın temel işlevselliği son birkaç yılda büyük ölçüde değişmemiş olsa da, gizleme tekniklerindeki bu sürekli güncellemeler, GuLoader’ın analizini zaman alıcı ve kaynak yoğun bir süreç haline getiriyor.” .

İlk kez 2019’un sonlarında fark edilen GuLoader (diğer adıyla CloudEyE), bilgi hırsızları gibi çok çeşitli yükleri dağıtmak için kullanılan ve geleneksel güvenlik çözümlerini atlatmak için çok sayıda gelişmiş anti-analiz tekniği içeren gelişmiş bir kabuk kodu tabanlı kötü amaçlı yazılım indiricisidir.

Son aylarda kötü amaçlı yazılıma ilişkin sürekli olarak yapılan açık kaynak raporlama akışı, arkasındaki tehdit aktörlerinin, uygulanan diğer özelliklerin yanı sıra mevcut veya yeni güvenlik özelliklerini atlama yeteneğini geliştirmeye devam ettiğini ortaya çıkardı.

GuLoader genellikle, kurbanların ZIP arşivleri içeren e-postalar veya Visual Basic Komut Dosyası (VBScript) dosyası içeren bağlantılar aracılığıyla kötü amaçlı yazılımı indirmeleri ve yüklemeleri için kandırıldığı kimlik avı kampanyaları aracılığıyla yayılır.

Kodu Kırmak: Siber Saldırganların İnsan Psikolojisinden Nasıl Yararlandığını Öğrenin

Sosyal mühendisliğin neden bu kadar etkili olduğunu hiç merak ettiniz mi? Yaklaşan web seminerimizde siber saldırganların psikolojisinin derinliklerine dalın.

Şimdi Katıl

İsrailli siber güvenlik şirketi Check Point, Eylül 2023’te “GuLoader’ın artık Remcos ile aynı platformda yeni bir adla satıldığını ve üstü kapalı olarak yükünü antivirüsler tarafından tamamen tespit edilemez hale getiren bir şifreleyici olarak tanıtıldığını” açıkladı.

Kötü amaçlı yazılımda yapılan son değişikliklerden biri, ilk olarak Aralık 2022’de CrowdStroke tarafından açıklanan ve Vektörlü İstisna İşleme (VEH) özelliğine odaklanan bir anti-analiz tekniğindeki iyileştirmedir.

Mekanizmanın daha önce Mayıs 2023’te hem McAfee Labs hem de Check Point tarafından ayrıntılı olarak açıklandığını belirtmekte fayda var; ilkinde “GuLoader VEH’yi esas olarak yürütme akışını gizlemek ve analizi yavaşlatmak için kullanıyor.”

Check Point, yöntemin “kasıtlı olarak çok sayıda istisna atarak ve bunları kontrolü dinamik olarak hesaplanan bir adrese aktaran bir vektör istisna işleyicisinde ele alarak normal kod yürütme akışını bozmaktan oluştuğunu” söyledi.

GuLoader, sürekli güncellemeler alan tek kötü amaçlı yazılım ailesinden çok uzaktır. Dikkate değer bir diğer örnek ise, saldırganların kurban sistemlerini tamamen tehlikeye atmasına olanak tanıyan bir uzaktan erişim truva atı (RAT) olan DarkGate’dir.

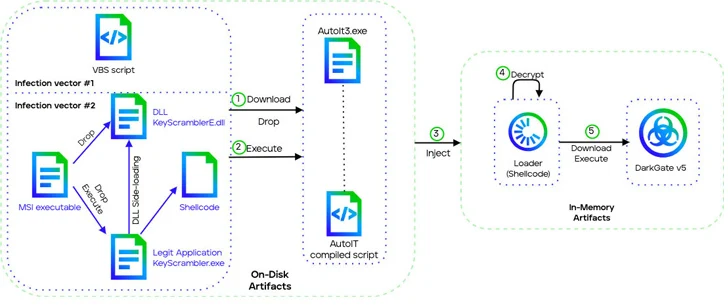

Yeraltı forumlarında RastaFarEye olarak bilinen bir aktör tarafından aylık 15.000 ABD Doları ücret karşılığında hizmet olarak kötü amaçlı yazılım (MaaS) olarak satılan kötü amaçlı yazılım, ilk bulaşma vektörünü dağıtmak için bağlantılar içeren kimlik avı e-postalarını kullanır: bir VBScript veya Microsoft Yazılım Yükleyicisi (MSI) ) dosya.

DarkGate’in en son sürümünü (5.0.19) analiz eden Trellix, bunun “DLL yandan yükleme ve gelişmiş kabuk kodları ve yükleyicileri kullanan yeni bir yürütme zinciri sunduğunu” söyledi. Ayrıca, RDP şifre hırsızlığı özelliğinin tamamen yeniden işlenmesiyle birlikte gelir.

Güvenlik araştırmacıları Ernesto Fernández Provecho, Pham Duy Phuc, Ciana Driscoll ve Vinoo Thomas, “Tehdit aktörü hızlı değişiklikler gerçekleştirmek ve böylece tespitlerden kaçınmak için tehdit raporlarını aktif olarak izliyor” dedi.

“Uyarlanabilirliği, yineleme hızı ve kaçınma yöntemlerinin derinliği, modern kötü amaçlı yazılım tehditlerinin karmaşıklığını kanıtlıyor.”

Bu gelişme, Agent Tesla ve AsyncRAT gibi uzaktan erişim truva atlarının, antivirüs algılama önlemlerini atlatmak amacıyla steganografiden ve yaygın olmayan dosya türlerinden yararlanan yeni e-posta tabanlı enfeksiyon zincirleri kullanılarak yayıldığının gözlemlenmesiyle ortaya çıktı.

Aynı zamanda, HUMAN Satori Tehdit İstihbarat Ekibi’nin, ScrubCrypt (aka BatCloak) adı verilen kötü amaçlı yazılım gizleme motorunun güncellenmiş bir sürümünün, RedLine hırsız kötü amaçlı yazılımını dağıtmak için nasıl kullanıldığına ilişkin bir raporun ardından geliyor.

Şirket, “Yeni ScrubCrypt yapısı, Nulled Forum, Cracked Forum ve Hack Forums dahil olmak üzere bir avuç karanlık web pazarındaki tehdit aktörlerine satıldı” dedi.