Python Paket Dizini’nde (PyPI) keşfedilen kötü amaçlı bir paket, görüntü dosyalarındaki kötü amaçlı kodu gizlemek için bir steganografik hile kullanılarak bulundu.

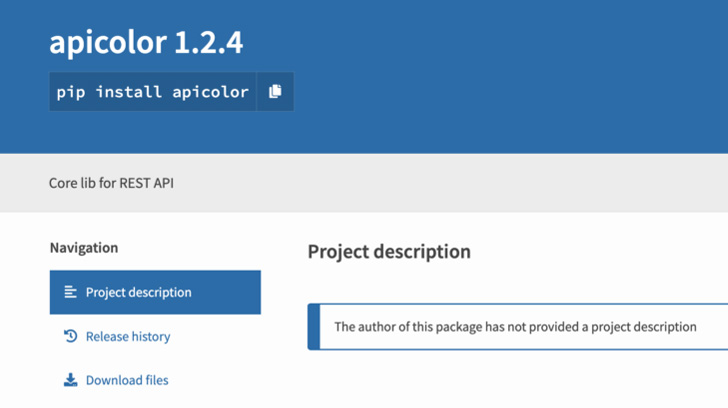

Söz konusu paket, “apicolor,” 31 Ekim 2022’de Python üçüncü taraf deposuna yüklendi ve İsrail siber güvenlik firması Check Point’e göre “REST API için Çekirdek lib” olarak tanımlandı. O zamandan beri kaldırıldı.

Apicolor, son zamanlarda tespit edilen diğer hileli paketler gibi, bağımlılıkları gibi paketle ilişkili meta verileri belirtmek için kullanılan kurulum komut dosyasında kötü niyetli davranışını barındırır.

Bu, “judyb” adlı ikinci bir paketin yanı sıra bir görüntü paylaşım hizmeti olan Imgur’da barındırılan, görünüşte zararsız bir PNG dosyası (“8F4D2uF.png”) biçimini alır.

“Judyb kodunun bir steganografi modülü olduğu ortaya çıktı, sorumlu [for] resimlerin içindeki gizli mesajları gizlemek ve ortaya çıkarmak,” diye açıkladı Check Point.

Saldırı zinciri, indirilen görüntünün içine gömülü gizlenmiş Python kodunu çıkarmak için judyb paketinin kullanılmasını gerektirir; bu kod çözüldüğünde, uzak bir sunucudan kötü amaçlı bir ikili dosyayı almak ve yürütmek için tasarlanmıştır.

Gelişme, tehdit aktörlerinin tedarik zinciri saldırılarını başlatmak için üçüncü taraf yazılımlarla ilişkili güvenden yararlanmak için açık kaynak ekosistemine giderek daha fazla odaklandığı süregelen bir eğilimin parçası.

Daha da rahatsız edici bir şekilde, bu tür kötü niyetli kitaplıklar diğer açık kaynak projelerine dahil edilebilir ve GitHub’da yayınlanarak saldırıların kapsamını ve ölçeğini etkin bir şekilde genişletebilir.

Şirket, “Bu bulgular, PyPI üzerindeki şaşırtma tekniklerinin geliştiğini kanıtlayan bir tehdit aktörünün dikkatli planlamasını ve düşüncesini yansıtıyor” dedi.