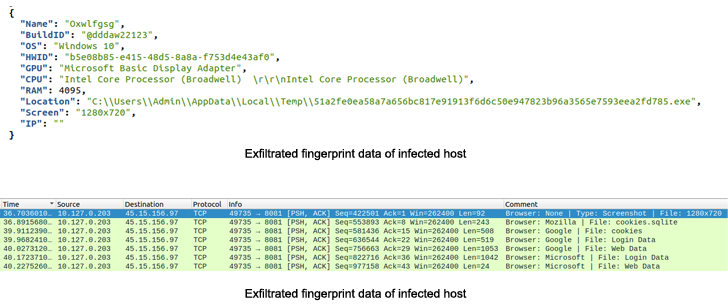

Aurora Stealer olarak bilinen yeni ortaya çıkan Go tabanlı bir kötü amaçlı yazılım, güvenliği ihlal edilmiş ana bilgisayarlardan hassas bilgileri çalmak için tasarlanan kampanyaların bir parçası olarak giderek daha fazla kullanılıyor.

Siber güvenlik firması SEKOIA, “Bu enfeksiyon zincirleri, kripto para birimi cüzdanları veya uzaktan erişim araçları dahil olmak üzere meşru yazılımların indirme sayfalarını taklit eden kimlik avı sayfalarından ve YouTube videolarından ve SEO destekli sahte kırık yazılım indirme web sitelerinden yararlanan 911 yönteminden yararlandı” dedi.

İlk olarak Nisan 2022’de Rus siber suç forumlarında reklamı yapılan Aurora, diğer tehdit aktörleri için ticari bir kötü amaçlı yazılım olarak sunuldu ve onu “çalma, indirme ve uzaktan erişim özelliklerine sahip çok amaçlı bir botnet” olarak tanımladı.

Aradan geçen aylarda, kötü amaçlı yazılım, ilgilenilen dosyaları, 40 kripto para cüzdanından verileri ve Telegram gibi uygulamaları toplayabilen bir hırsıza küçültüldü.

Aurora ayrıca bir PowerShell komutu kullanarak bir sonraki aşama veri yüklemesini devreye alabilen bir yükleyiciyle birlikte gelir.

Siber güvenlik şirketi, kullanıcı trafiğini diğer aktörler tarafından yürütülen kötü amaçlı içeriğe yönlendirmekten sorumlu olan ve traffers adı verilen en azından farklı siber suç gruplarının, Aurora’yı ya özel olarak ya da RedLine ve Raccoon ile birlikte araç setlerine eklediğini söyledi.

SEKOIA, “Aurora, tarayıcılardan, kripto para cüzdanlarından, yerel sistemlerden gelen verileri hedefleyen ve bir yükleyici görevi gören başka bir bilgi hırsızıdır” dedi. “Pazar yerlerinde yüksek fiyatlara satılan toplanan veriler, siber suçluların özellikle ilgisini çekiyor ve Büyük Oyun Avcılığı operasyonları da dahil olmak üzere takip eden kazançlı kampanyalar yürütmelerine olanak tanıyor.”

Gelişme aynı zamanda Palo Alto Networks Unit 42’den araştırmacıların Typhon Stealer adlı başka bir hırsızın gelişmiş bir versiyonunu detaylandırmasıyla geldi.

Typhon Reborn olarak adlandırılan yeni değişken, kripto para cüzdanlarından, web tarayıcılarından ve diğer sistem verilerinden çalmak için tasarlanırken, olası bir algılamayı en aza indirme girişiminde keylogging ve kripto para birimi madenciliği gibi önceden var olan özellikleri kaldırır.

Unit 42 araştırmacıları Riley Porter ve Uday Pratap Singh, “Typhon Stealer, tehdit aktörlerine kullanımı kolay, yapılandırılabilir bir oluşturucu sağladı” dedi.

“Typhon Reborn’un yeni anti-analiz teknikleri, endüstri çizgisinde gelişiyor, mağdur verilerini çalmak için araç setini genişletirken, kaçınma taktiklerinde daha etkili hale geliyor.”