Windows Ortak Günlük Dosya Sistemi’nde (CLFS) bir saldırgan tarafından güvenliği ihlal edilmiş makinelerde yükseltilmiş izinler elde etmek için kullanılabilecek bir güvenlik açığıyla ilgili ayrıntılar ortaya çıktı.

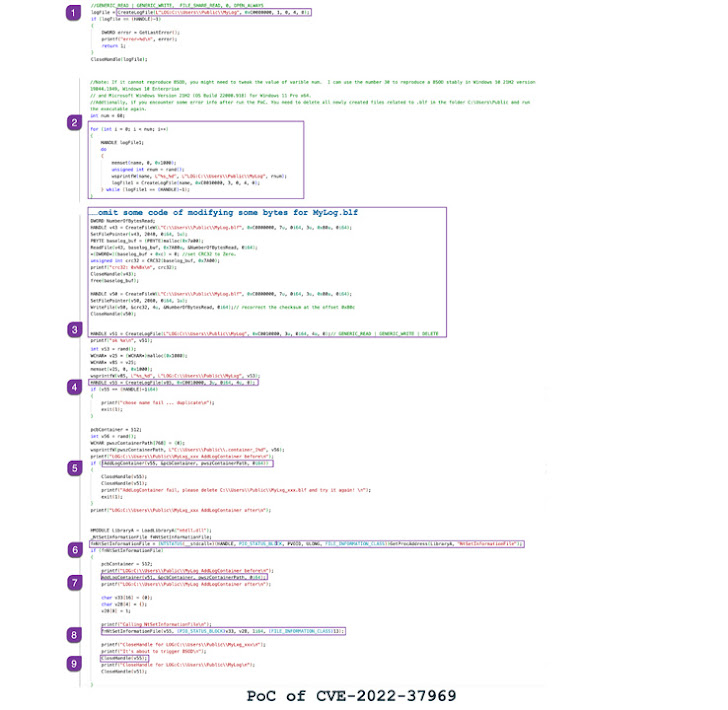

CVE-2022-37969 (CVSS puanı: 7.8) olarak izlenen sorun, Microsoft tarafından Eylül 2022 için Salı Yaması güncellemelerinin bir parçası olarak ele alındı ve aynı zamanda vahşi ortamda aktif olarak istismar edildiği belirtildi.

Şirket, danışma belgesinde “Bir saldırganın hedef sistemde zaten erişimi ve kod çalıştırma yeteneği olmalıdır” dedi. “Bu teknik, saldırganın hedef sistemde bu yeteneğe sahip olmadığı durumlarda uzaktan kod yürütülmesine izin vermez.”

Ayrıca, CrowdStrike, DBAPSecurity, Mandiant ve Zscaler’den araştırmacılara, saldırıların doğasıyla ilgili ek ayrıntılara girmeden güvenlik açığını bildirdikleri için teşekkür etti.

Şimdi, Zscaler ThreatLabz araştırma ekibi, 2 Eylül 2022’de o zaman sıfır gün için vahşi bir istismar yakaladığını açıkladı.

Siber güvenlik firması, “Açıklığın nedeni, CLFS.sys’deki temel günlük dosyası (BLF) için Temel Kayıt Başlığındaki cbSymbolZone alanında katı bir sınır denetiminin olmamasından kaynaklanıyor” dedi. Hacker Haberleri.

“cbSymbolZone alanı geçersiz bir ofset olarak ayarlanmışsa, geçersiz ofsette bir sınır dışı yazma gerçekleşir.”

CLFS, verileri ve olayları kaydetmek ve günlük erişimini optimize etmek için hem kullanıcı modunda hem de çekirdek modunda çalışan yazılım uygulamaları tarafından kullanılabilen genel amaçlı bir günlük hizmetidir.

CLFS ile ilişkili kullanım durumlarından bazıları, çevrimiçi işlem işlemeyi (OLTP), ağ olaylarının günlüğe kaydedilmesini, uyumluluk denetimlerini ve tehdit analizini içerir.

Zscaler’a göre, güvenlik açığı, temel günlük dosyasında bulunan ve CreateLogFile() işlevi kullanılarak bir günlük dosyası oluşturulduğunda oluşturulan temel kayıt adı verilen bir meta veri bloğundan kaynaklanır.

“[Base record] Crowdstrike’ın baş mimarı Alex Ionescu’ya göre, Temel Günlük Dosyası ile ilişkili çeşitli istemci, kapsayıcı ve güvenlik bağlamlarıyla ilgili bilgileri ve ayrıca bunlarla ilgili muhasebe bilgilerini depolayan sembol tablolarını içerir.

Sonuç olarak, özel hazırlanmış bir temel günlük dosyası aracılığıyla CVE-2022-37969’dan başarılı bir şekilde yararlanılması, bellek bozulmasına yol açabilir ve buna bağlı olarak, güvenilir bir şekilde bir sistem çökmesine (aka mavi ekran veya BSoD) neden olabilir.

Bununla birlikte, bir sistem çökmesi, güvenlik açığından yararlanmanın ortaya çıkardığı sonuçlardan yalnızca biridir, çünkü ayrıcalık yükseltme elde etmek için silah olarak da kullanılabilir.

Zscaler, güvenlik açığını tetiklemek için kavram kanıtı (PoC) talimatlarını da kullanıma sunarak, Windows kullanıcılarının olası tehditleri azaltmak için en son sürüme yükseltmelerini zorunlu hale getirdi.