Güvenlik araştırmacıları, hassas verileri ekran pikselleri aracılığıyla ileten, 2000’li yılların belirsiz bir saldırı tekniğini yeniden canlandırarak ucuz JieLi tabanlı bir akıllı saatten aygıt yazılımını başarıyla çıkardı.

Onlarca yıllık “yanıp sönen ışıklar” metodolojisine dayanan yeni yaklaşım, bütçeye uygun akıllı saat üreticilerinin uygun doğrulama kontrolleri olmadan bellek erişimini ve ekran oluşturmayı nasıl ele aldıklarına ilişkin önemli bir güvenlik açığını ortaya koyuyor.

Araştırma, ekibin Aralık 2024’te yerel bir perakende mağazasından 11,99 € değerinde üç şüpheli akıllı saat satın almasıyla başladı ve sahte bütçe cihazlarına özgü bariz kalite tehlike işaretlerini fark etti.

Parçaları söktükten sonra, kan basıncı ve uyku izleme özellikleri olarak pazarlanan sözde sağlık sensörlerinin yalnızca esnek bir PCB’ye lehimlenmiş LED’ler olduğunu, hiçbir şekilde işlevsel sensörler olmadığını keşfettiler.

Bu keşif, cihazın iç kısımlarına yönelik daha derin bir araştırmayı ateşledi ve sonunda kritik bir ürün yazılımı çıkarma güvenlik açığının ortaya çıkarılmasına yol açtı.

JieLi AC6958C6 işlemci olarak tanımlanan akıllı saatin çip üzerindeki sistemi (SoC), başlangıçta özel araçlar olmadan donanım yazılımını çıkarmak zor görünüyordu.

Yanıp Sönen Işık Tekniği

Çeşitli Kendin Yap yaklaşımlarını denedikten ve resmi JieLi programcıları için uzun bekleme süreleriyle karşılaştıktan sonra araştırmacılar, kadran görüntüsü ofsetlerini bulanıklaştırırken ileriye doğru farklı bir yol keşfettiler.

Donanım yazılımı ayrıştırıcısının, belirtilen bellek uzaklıklarının sınırlar içinde kalıp kalmadığını doğrulamakta başarısız olduğunu, verileri düşünmeden rastgele SoC bellek adreslerinden görüntü piksel verileri olarak doğrudan ekrana kopyaladığını fark ettiler.

Bu keşif, LED’in yanıp sönme modellerini analiz ederek ağ cihazlarından veri çıkarmak için ilk olarak 2000’li yıllarda kullanılan klasik bir saldırı yöntemi olan “yanıp sönen ışıklar” tekniğinin uygulanmasını tetikledi.

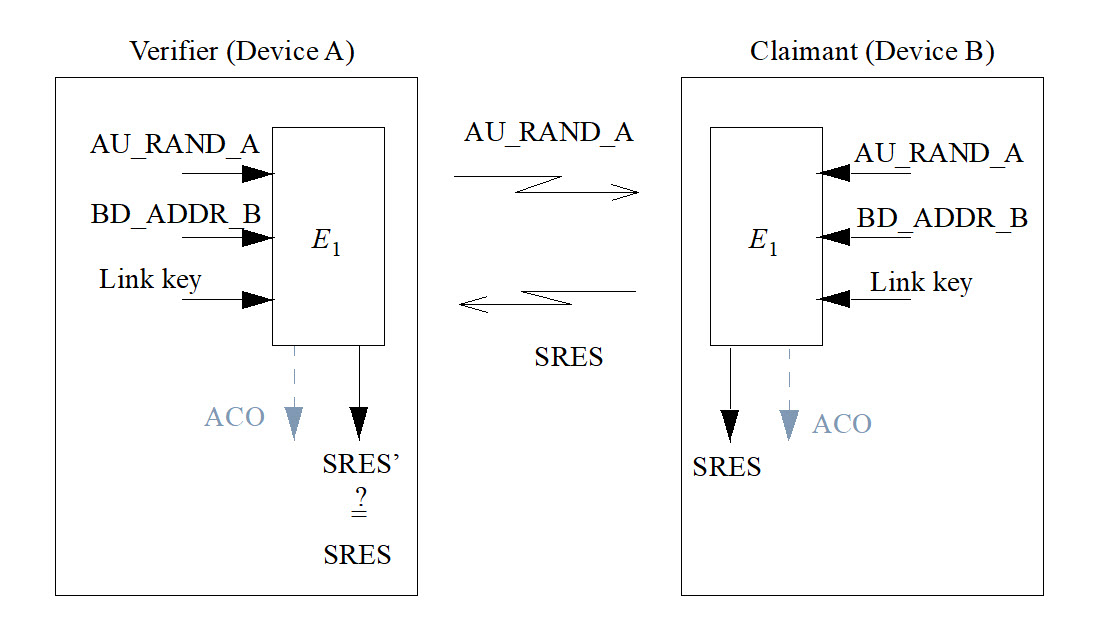

Bluetooth spesifikasyonunda tanımlanan ve eski kimlik doğrulama algoritması olarak kullanılan E1 işlevi.

Bu durumda araştırmacılar, bellek içeriğini görünür pikseller olarak iletmek için LED’ler yerine akıllı saat TFT ekran denetleyicisini (NV3030B cihazı) kullandılar.

Saldırının teknik açıdan zorlu olduğu ortaya çıktı; piksel durumlarını fotoğraflamak için gelişmiş optik yakalama ekipmanı ya da ekran denetleyicisinin iletişim hatlarına doğrudan müdahale edilmesi gerekiyordu.

Ekip iki paralel yaklaşım izledi. Thomas Cougnard, özel görüntüleme ekipmanı aracılığıyla görüntülenen pikselleri yakalayarak optik veri kurtarmaya çalışırken, iş arkadaşı Damien, ekran veri hatlarına bağlı mantık analizörlerini kullanarak elektronik müdahaleyi seçti.

IoT ortamı giderek ucuzlayan bağlı cihazlarla genişledikçe, bu durum, yetkisiz bellek erişimini ve ekran çıkışları gibi fiziksel yan kanallar yoluyla veri sızmasını önlemek için uygun giriş doğrulamanın ve güvenli ürün yazılımı mimarisinin önemini göstermektedir.

Akıllı Saat Güvenlik Kusurları

Saniyede 100 Megaörnekleme kapasitesine sahip Raspberry Pi Pico tabanlı bir analizöre yükseltme, TFT ekran komutlarının kodunu başarıyla çözdü ve NV3030B denetleyiciye yapılan veri aktarımlarını izleyerek ürün yazılımının çıkarılmasına olanak sağladı.

Güvenlik açığı, akıllı saatin cihaz yazılımı tasarımındaki kritik bir hatayı vurguluyor: görüntü ofset değerlerini denetleyen sınırların eksikliği ve tüm bellek bölgelerinin ekrana iletilmesinin güvenli olduğu varsayımı.

Bu mimari gözetim, TFT ekranlı iletişim protokollerinin öngörülebilir doğasıyla birleştiğinde, mühürlü bir tüketici cihazı gibi görünen bir cihaz üzerinde beklenmedik derecede etkili bir saldırı yüzeyi oluşturdu.

Araştırma, bütçeli donanım üreticilerinin genellikle temel güvenlik doğrulamalarını atladığını ve onlarca yıllık saldırı metodolojilerinin geçerli tehditler olarak kaldığı senaryolar yarattığını vurguluyor.

Saniyede standart 8 Megaörnek analizörlerinin kullanıldığı ilk denemeler, ekran iletişimini yöneten 25 MHz saat hızı için yetersiz olduğunu kanıtladı.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.