Siber güvenlik araştırmacıları, Windows BitLocker şifreleme sisteminde, saldırganların hedef dizüstü bilgisayarın fiziksel olarak sökülmesine gerek kalmadan şifrelenmiş verilere erişmesine olanak tanıyan büyük bir kusuru ortaya çıkardı.

Adı geçen istismar “bitpixie”saldırganların Microsoft’un Güvenli Önyükleme ve Güvenilir Platform Modülü (TPM) gibi iyi bilinen güvenlik özelliklerini atlayarak disk şifreleme anahtarını nasıl çıkarabileceğini gösteriyor.

Bu atılım, veri koruması için BitLocker’a güvenen modern cihazların güvenliği konusunda önemli endişeleri artırıyor.

Nasıl Çalışır?

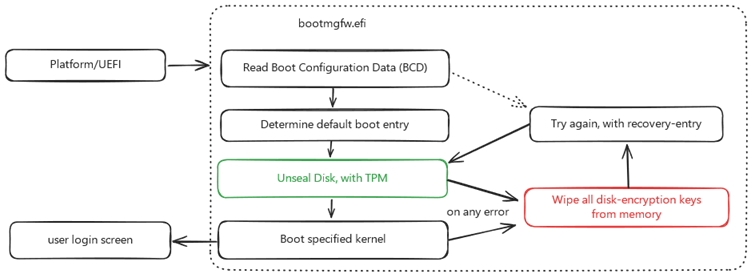

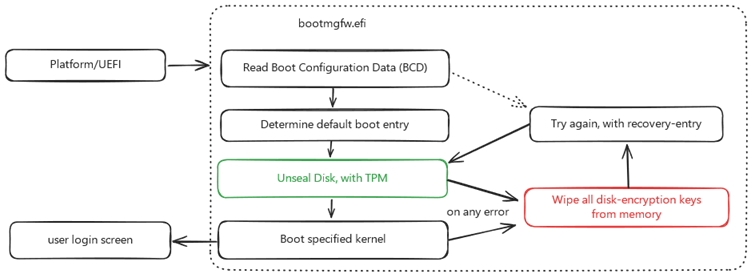

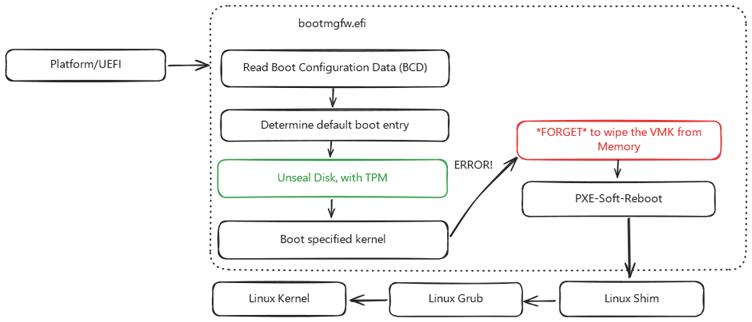

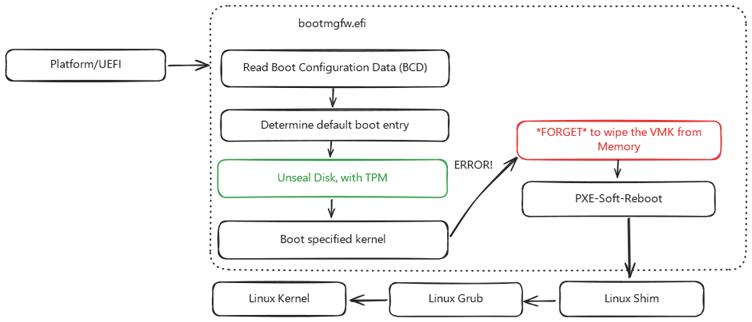

Güvenlik açığı, önyükleme işlemi sırasında BitLocker korumalı disklerin şifresinin çözülmesinden sorumlu kritik bir bileşen olan Windows Önyükleme Yöneticisi’nde yatıyor.

Araştırmacı Thomas Weber ve Neodyme’deki diğer kişiler tarafından yapılan ayrıntılı analize göre, hata, belirli önyükleme senaryoları sırasında şifreleme anahtarlarının hatalı işlenmesinden kaynaklanıyor.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free

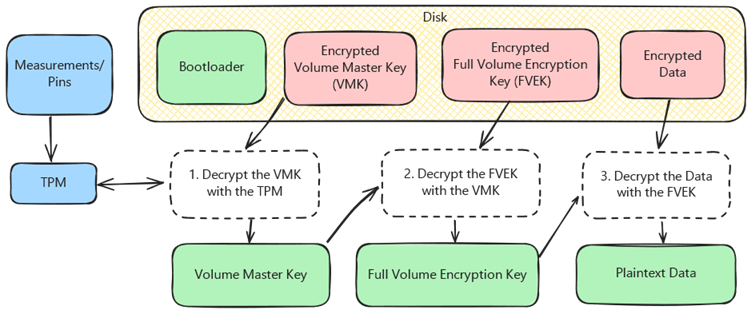

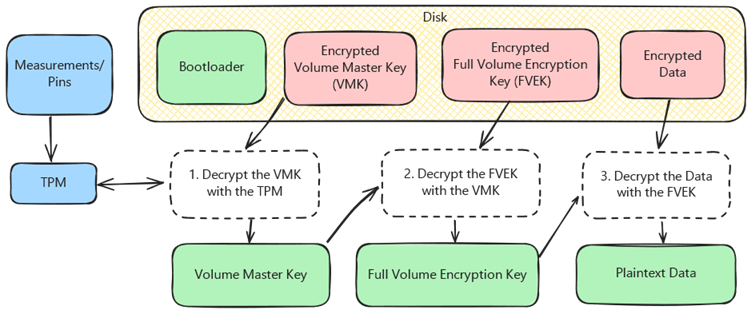

PXE Soft Reboot olarak bilinen kurtarma önyükleme senaryosunda, Birim Ana Anahtarı (VMK) gibi şifreleme anahtarları bellekten yeterince silinmez ve bu anahtarlar, belirli koşullar altında saldırganların erişimine açık hale gelir.

Bu istismar, modern güvenlik güncellemelerini atlayarak Windows Önyükleme Yöneticisini daha eski ve savunmasız bir sürüme düşürme yeteneğinden yararlanıyor. Saldırganlar bu kusurdan yararlanarak tüm sürücünün şifresini çözmek için kullanılan kritik bir şifreleme anahtarı olan VMK’ya erişim sağlayabilir.

Geleneksel donanım tabanlı yan kanal saldırılarının aksine bu yöntem, cihazın açılmasını veya dahili bileşenlerinde değişiklik yapılmasını gerektirmez. Bir saldırganın ihtiyacı olan tek şey:

- Dizüstü bilgisayara fiziksel erişim.

- Bir LAN kablosu veya bir USB ağ adaptörü.

- Etkinleştirilmiş PXE önyüklemesi (ortak bir ağ önyükleme protokolü).

Saldırganlar, yalnızca cihaza bir LAN kablosu takarak, cihazı kurtarma moduna getirerek ve önyükleyicinin sürümünü düşürerek, sürücünün şifresini çözebilir ve hassas verilere erişebilir; üstelik dizüstü bilgisayarı sağlam ve mühürlü halde bırakırken.

İstismarın Anatomisi

1. Bootloader Sürüm Düşürme

İlk adım, Önyükleme Yöneticisinin güvenlik açığından etkilenebilecek bir sürüme düşürülmesidir.

Bu, PXE’nin özel hazırlanmış bir ortama önyüklemesi yoluyla gerçekleştirilebilir. Önyükleyicinin Kasım 2022’den önce Microsoft tarafından imzalanan eski sürümleri çevrimiçi olarak yaygın olarak mevcuttur veya eski Windows kurulumlarından çıkarılabilir.

2. Geri Dönüş Önyüklemesi

İşlem, özel bir Önyükleme Yapılandırma Verileri (BCD) dosyası sunarak başarısız bir önyüklemenin tetiklenmesini içerir. Bu yapılandırma, önyükleyiciyi kurtarma moduna zorlar ve kritik VMK’yi bellekte bırakırken PXE yeniden başlatma akışını başlatır.

3. VMK’yı taramak

Önyükleyici başarısız olduğunda, saldırganlar ayrı bir işletim sistemi (Linux gibi) yükleyebilir ve sistemin fiziksel belleğini VMK için tarayabilir.

Kurtarma önyükleme sırasındaki hatalı bellek kullanımı nedeniyle erişilebilen şifreleme anahtarını bulmak için kilit çözücü gibi araçlar kullanıldı.

4. BitLocker Bölümünün Şifresini Çözme

VMK çıkarıldığında saldırganlar şifrelenmiş bölümü bağlayabilir ve sürücüde depolanan hassas verilere tam okuma/yazma erişimi elde edebilir. Bu, tüm kullanıcı kimlik doğrulamasını atlayarak şifrelemeyi etkili bir şekilde işe yaramaz hale getirir.

Etkilenen Cihazlar

Güvenlik açığı, disk korumasını açmak için Güvenli Önyükleme’ye dayanan varsayılan “Aygıt Şifreleme” özelliğiyle BitLocker çalıştıran çok çeşitli Windows aygıtlarını etkiliyor.

Bu şekilde yapılandırılan sistemler, önyükleme sırasında kullanıcı etkileşimi gerektirmeden otomatik olarak sürücünün kilidini açar. Saldırı için temel gereksinimler şunları içerir:

- Önyükleme öncesi kimlik doğrulaması olmadan varsayılan TPM tabanlı doğrulamayı kullanan bir BitLocker kurulumu.

- Savunmasız bir sistem önyükleyicisi.

- UEFI/BIOS ayarlarında PXE önyüklemesi etkinleştirildi.

Özellikle Microsoft, bu varsayılan yapılandırmayı 24H2 güncellemesiyle bir Microsoft hesabında oturum açan tüm Windows 11 cihazları için etkinleştirerek saldırının kapsamını genişletti.

Neden Düzeltilmedi?

Güvenlik açığı (CVE-2023-21563) ilk olarak Ağustos 2022’de tanımlanmış olsa da Microsoft kapsamlı bir düzeltme uygulamakta zorlandı.

Önyükleyicinin daha yeni sürümleri kusuru gidermiş olsa da, Güvenli Önyüklemenin tasarımı saldırganların eski, savunmasız önyükleyicilere geçiş yapmasına olanak tanıyor.

Güvenli Önyüklemenin önyükleyicinin bütünlüğünü tam olarak doğrulamaması veya varsayılan olarak sürüm düşürme korumalarını zorunlu kılmaması nedeniyle bu sınırlama devam etmiştir.

Temmuz 2024 güncellemesi (KB5025885) gibi sorunu düzeltme çabaları, ek güvenlik özellikleri getirdi ancak aynı zamanda uyumluluk sorunları yaratarak düzeltmenin geri alınmasını zorunlu kıldı.

Azaltma Stratejileri

Veri güvenliği için BitLocker’a güvenen son kullanıcılar ve kuruluşlar için araştırmacılar, riski azaltmak amacıyla aşağıdaki önlemlerin alınmasını önermektedir:

1. Önyükleme Öncesi Kimlik Doğrulamayı Etkinleştirin

BitLocker’ı önyükleme öncesi PIN veya parola gerektirecek şekilde yapılandırmak, diskin kilidini açmak için ek kullanıcı girişinin gerekli olmasını sağlar. Bu yaklaşım güvenliği artırır ancak kullanıcılara yönelik rahatlığı azaltır.

2. PCR Yapılandırmasını Ayarlayın

Önyükleme bütünlüğünü doğrulamak için TPM tarafından kullanılan Platform Yapılandırma Kayıtlarını (PCR’ler) değiştirmek, önyükleyicinin sürümünün düşürülmesini engelleyebilir. Ancak bu, sistem güncellemelerinden sonra BitLocker kurtarma istemlerinin daha sık görülmesine yol açabilir.

3. Microsoft Güncellemesini Uygulayın

KB5025885 güncelleştirmesinin uygulanması çok önemli bir adımdır. Bu güncelleme, yeni Güvenli Önyükleme sertifikaları sunar ve eskilerini iptal ederek güvenlik açığı bulunan önyükleyicilerin kullanımını engeller. Bu sürecin teknik olarak karmaşık olabileceğini ve tam otomatik olmadığını unutmayın.

4. PXE Önyüklemesini Devre Dışı Bırakın

PXE önyüklemesini tamamen devre dışı bırakmak bu özel saldırı vektörünü engelleyebilir ancak saldırganlar yine de bunu etkinleştirmenin alternatif yollarını bulabilir. Daha sağlam bir yaklaşım, BIOS/UEFI ayarlarının bir parola ile kilitlenmesi gibi fiziksel güvenlik önlemlerinin uygulanmasını içerir.

Bitpixie istismarı, modern sistemlerde kolaylık ve güvenlik arasındaki dengelerin endişe verici bir hatırlatıcısı olarak hizmet ediyor.

BitLocker verileri korumak için değerli bir özellik olmayı sürdürürken, yalnızca varsayılan yapılandırmalara güvenmek yanlış bir güvenlik duygusu sağlayabilir.

Özellikle kuruluşlar, hafifletici önlemleri uygulamak ve kullanıcıları, cihazlarının güvenliğini sağlamaya yönelik en iyi uygulamalar konusunda eğitmek için derhal harekete geçmelidir.

Bu arada Microsoft, sürüm düşürmeye yönelik güvenlik açıklarını kapsamlı bir şekilde ele almak üzere Güvenli Önyükleme ekosistemini geliştirme yönünde artan bir baskıyla karşı karşıyadır. Araştırmacı Thomas Weber’in yerinde bir şekilde sonuçlandırdığı gibi şimdilik, “önyükleyicinin gerekli sürüm düşürme işleminin gerçekleştirilmesi oldukça kolaydır.”

Güvenlik önlemleri gelişene kadar, cihazlara fiziksel erişimi olan saldırganlar sistemdeki kusurlardan yararlanmanın yollarını bulmaya devam edecek.

Jenkins & Jira’yı Kullanarak Uygulama Güvenliğini CI/CD İş Akışlarınıza Entegre Etme -> Ücretsiz Web Semineri