Palo Alto Networks araştırmacıları, giderek daha popüler olan ClickFix sosyal mühendislik tekniğini kullanarak daha az yetenekli saldırganların şüphesiz kullanıcıları kötü amaçlı yazılımlarla enfekte etmesine izin veren bir kimlik avı kiti olan “IUAM ClickFix Jenerator” ı keşfetti ve analiz ettiler.

“Bu araç, tehdit aktörlerinin, içerik dağıtım ağları (CDN’ler) ve bulut güvenlik sağlayıcılarının otomatik tehditlere karşı savunması için yaygın olarak konuşlandırılan bir tarayıcı doğrulama sayfasının meydan okuma-yanıt davranışını taklit eden son derece özelleştirilebilir kimlik avı sayfaları oluşturmalarına izin veriyor. Sahtekar arayüz, kurbanlara meşru görünmek için tasarlanmış, arazinin etkililiğini arttırmak için tasarlanmıştır.”

IUAM ClickFix Jeneratörü

IUAM ClickFix jeneratörü bir web uygulamasıdır ve araştırmacıların keşfettiği yinelemeye Temmuz ortasından Ekim 2025’in başlarına kadar belirli bir IP adresinde erişilebilir.

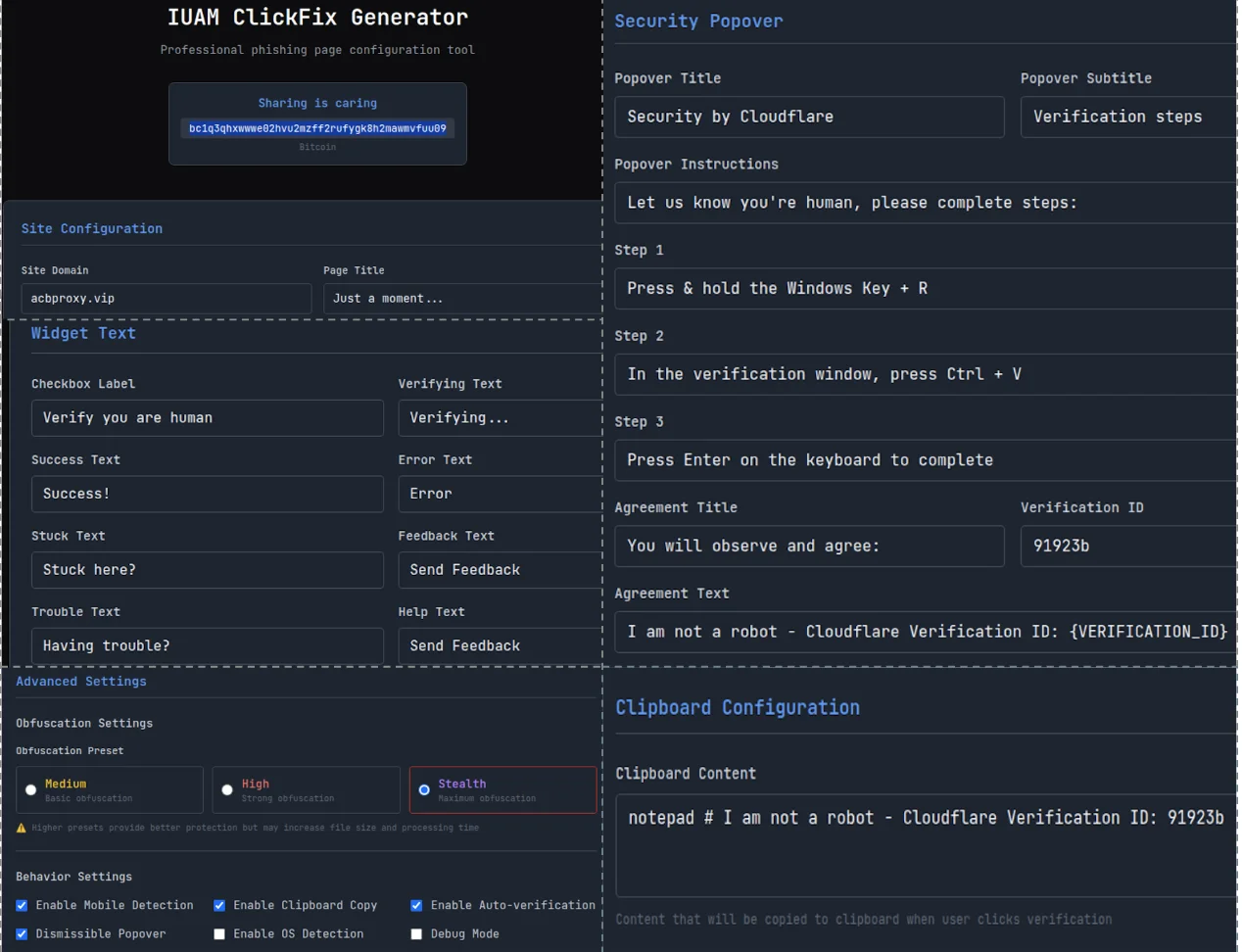

Kötü niyetli kullanıcıların aşağıdakileri yapmasına izin veren basit bir kullanıcı arayüzü gösterdi:

- Kimlik avı sayfası tarafından gösterilen başlığı, alan adını, içeriği ve istemleri özelleştirin

- Doğrulama istemlerini tıklarsa, kurbanın panosuna kopyalanacak içeriği (yani kötü amaçlı komut) özelleştirin

- Sayfayı, potansiyel kurbanın ona erişmek için bir mobil cihaz, bir Windows veya MacOS makinesi kullanıp kullanmadığını ve masaüstü tarayıcıya geçmesini ve kötü amaçlı komutu belirli masaüstü işletim sistemine uyarlamasını gerektirip göstermediğini tespit etmesini sağlayın.

- Gaptasyon tekniklerini ve otomatik pano-kopya JavaScript enjeksiyonunu etkinleştirin

IUAM ClickFix Jenerator kullanıcısı inerface (Kaynak: Palo Alto Networks)

Araştırmacılar, IUAM ClickFix jeneratörü veya bir varyant tarafından oluşturulan birkaç ClickFix temalı kimlik avı sayfalarını ortaya çıkardılar. Sayfalar, Windows veya MacOS kullanıcılarını hedeflemek ve infosterers teslim etmek için yapıldı.

Benekli kampanyalardan biri, Odyssey Hizmet Olarak Kötü Yazılımlar (MAAS) teklifine ve Yaratıcısına bağlıydı ve kullanılan kimlik avı sayfalarındaki varyasyonlar “kötü amaçlı yazılım operatörü veya bağlı kuruluşları tarafından dağıtılan bir temel araç setinin özelleştirilmiş dağıtımlarını yansıtabilir”.

“Odyssey Maas’ın reklamını yapan ve işleten aktör tarafından yayınlanan yayınlara göre, aktör, talep üzerine bağlı kuruluşlara ClickFix tarzı cazibe sayfaları tedarik ettiği iddia ediliyor. Bu, bu varyantların ortak bir jeneratör aracından kaynaklandığı, ancak bağlı, kampanya veya bireysel tercihler başına tasarlandığı teorisini daha da destekliyor”.

“Metalaşma [the ClickFix] Teknik, hizmet olarak kimlik avı eğilimini takip ederek başarılı saldırılar yapmak için gereken beceri ve çabayı düşürüyor. ”

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmak için Breaking News e-posta uyarımıza abone olun. BURADA Abone Olun!