‘EagleMsgSpy’ adı verilen daha önce belgelenmemiş bir Android casus yazılımı keşfedildi ve Çin’deki kolluk kuvvetleri tarafından mobil cihazları izlemek için kullanıldığına inanılıyor.

Lookout’un yeni bir raporuna göre casus yazılım, Wuhan Chinasoft Token Information Technology Co., Ltd. tarafından geliştirildi ve en az 2017’den beri faaliyet gösteriyor.

Lookout, EagleMsgSpy’ı geliştiricilerine ve operatörlerine bağlayan, C2 sunucularına bağlı IP adresleri, etki alanları, dahili belgelerdeki doğrudan referanslar ve ayrıca kamu sözleşmeleri dahil olmak üzere çok sayıda kanıt sunar.

Araştırmacılar ayrıca bir iOS varyantının varlığına dair ipuçları da buldu. Ancak henüz analiz için bir numuneye erişim sağlayamadılar.

Güçlü Android casus yazılımı

Lookout, kolluk kuvvetlerinin kilidi açılmış cihazlara fiziksel erişime sahip olduklarında EagleMsgSpy casus yazılımını manuel olarak yüklediğine inanıyor. Bu, baskıcı ülkelerde yaygın olan bir şey olan, tutuklamalar sırasında cihaza el konulmasıyla başarılabilir.

Lookout, yükleyici APK’sını Google Play’de veya herhangi bir üçüncü taraf uygulama mağazasında görmedi; dolayısıyla casus yazılım muhtemelen yalnızca küçük bir operatör grubu tarafından dağıtılıyor.

Kaynak: Gözetleme

Analistler tarafından örneklenen kötü amaçlı yazılımın sonraki sürümleri, aktif gelişimin göstergesi olan kod gizleme ve şifreleme iyileştirmeleri gösteriyor.

EagleMsgSpy’ın veri hırsızlığı faaliyetleri aşağıdakileri hedeflemeyi içerir:

- Sohbet uygulamalarından gelen mesajlar (QQ, Telegram, WhatsApp vb.)

- Ekran kaydı, ekran görüntüleri ve ses kayıtları.

- Arama kayıtları, kişiler, SMS mesajları.

- Konum (GPS), ağ etkinliği, yüklü uygulamalar.

- Tarayıcı yer imleri, harici depolama dosyaları.

Veriler geçici olarak gizli bir dizinde depolanır, şifrelenir, sıkıştırılır ve komuta ve kontrol (C2) sunucularına aktarılır.

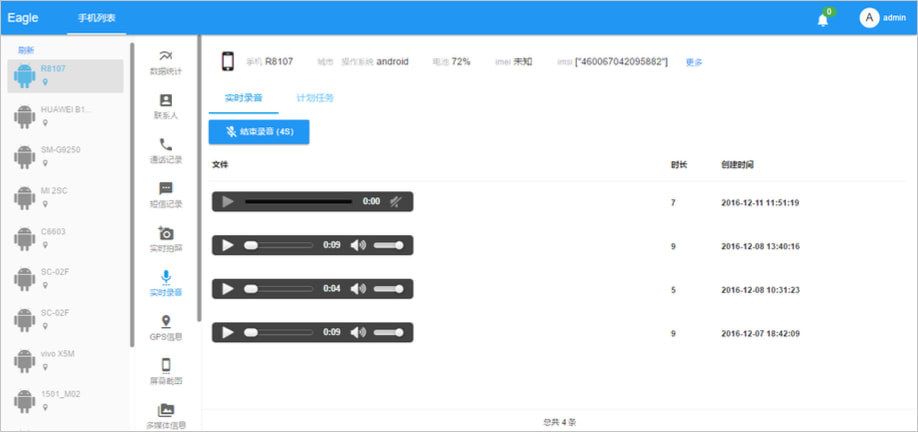

Kötü amaçlı yazılım, “Kararlılık Bakımı Karar Sistemi” adı verilen bir yönetici paneline sahiptir.

Panel, uzak operatörlerin ses kayıtlarını tetiklemek veya hedefin bağlantılarının coğrafi dağılımını ve iletişim alışverişini göstermek gibi gerçek zamanlı etkinlikleri başlatmasına olanak tanır.

Kaynak: Gözetleme

EagleMsgSpy’ın Arkasında

Lookout, EagleMsgSpy’ın yaratıcılarının, kötü amaçlı yazılıma altyapı, dahili belgeler ve OSINT araştırmalarındaki örtüşmeler yoluyla bağlanan Wuhan Chinasoft Token Bilgi Teknolojisi olduğunu büyük bir güvenle söylüyor.

Örneğin şirketin tanıtım malzemeleri için kullandığı bir alan adı (‘tzsafe[.]com’) aynı zamanda EagleMsgSpy’ın şifreleme dizelerinde de yer alırken, kötü amaçlı yazılımın belgeleri doğrudan firmanın adına atıfta bulunuyor.

Ek olarak, yönetici panelindeki test cihazı ekran görüntüleri firmanın Wuhan’daki kayıtlı ofisinin konumuna karşılık geliyor.

Casus yazılım operatörleriyle ilgili olarak Lookout, C2 sunucularının Yantai Kamu Güvenlik Bürosu ve Zhifu Şubesi de dahil olmak üzere kamu güvenlik bürolarının alan adlarına bağlı olduğunu iddia ediyor.

Tarihsel IP kayıtları aynı zamanda Dengfeng ve Guiyang’daki bürolar tarafından kullanılan alan adlarıyla örtüşmeler de göstermektedir.

Son olarak yönetici panelinin adı, kolluk kuvvetleri veya diğer devlet kurumları tarafından sistematik olarak kullanıldığını gösteriyor.