Siber güvenlik araştırmacıları, geleneksel kötü amaçlı yazılım ile hizmet olarak modern yazılım (SaaS) platformları arasındaki çizgiyi bulanıklaştırdığını söyledikleri sofistike bir dağıtılmış hizmet reddi (DDOS) operasyonunu ortaya çıkardılar.

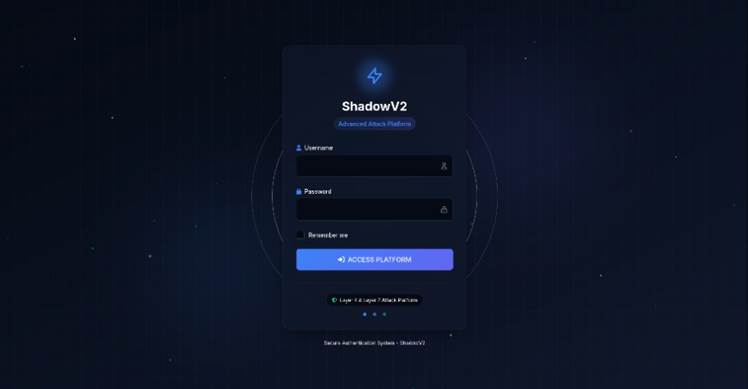

Güvenlik satıcısı Darktrace tarafından tanımlanan Shadowv2 Botnet, saldırganlara profesyonel bir oturum açma paneli, bir portal ile cilalı kullanıcı arayüzü ve meşru bulut anısına uygulamaları yansıtan araçlar sunar.

Araştırmacılar, Openapi belgeleri ile tamamlanan bir fastapi ve pydandic arka uç etrafında inşa edilmiş platformun ve Tailwind basamaklı stil sheeets (CSS) animasyonları ile tasarlanmış bir ön uç bulduğunu söyledi.

Sistem “gelişmiş saldırı platformu” olarak faturalandırılır ve korunan hedefler için rol tabanlı erişim kontrolleri, kullanıcı yönetimi ve kara listeler içerir.

Ana alanı sahte bir kolluk nöbet bildirimi gösterirken, temel uygulama programlama arayüzü uç noktaları tamamen çalışır durumda.

Shadowv2, HTTP/2 hızlı sıfırlama selleri, Cloudflare’nin “Saldırı Modu Alt” bypass ve büyük ölçekli HTTP isteği fırtınaları dahil olmak üzere gelişmiş DDOS tekniklerini saldırganlar için kullanılabilir hale getirir.

HTTP/2 hızlı sıfırlama yöntemi, bağlantı başına binlerce istek üretmek için çoğalmayı kullanır ve daha fazlasına izin vermek için bunları anında iptal eder.

Bu, tek bir müşterinin eski sel tekniklerinden çok daha fazla trafiği zorlamasını sağlar.

Platform ayrıca, başsız tarayıcı tespiti başarısını sınırlamasına rağmen, Cloudflare JavaScript Challenge bypass’ı denemek için bir ChromedP tarayıcısını paketler.

Perde arkasında, işlem Microsoft’un bulut geliştirme ortamında GitHub kodepetlerinde barındırılan Python tabanlı bir komut ve kontrol çerçevesinde çalışır.

Kod depolarını kullanarak saldırganlar Microsoft’un küresel altyapısını kazanır, genel giderleri azaltır ve meşru bulut hizmet şartlarının arkasındaki işlemleri gizler.

Hedefler, Amazon Web Services (AWS) EC2 örneklerinde maruz kalan Docker Daemons’ı içerir, bu da operatörlerin bulut iş yüklerinin yaygın olarak nasıl dağıtıldığına dair ayrıntılı bilgiye sahip olduklarını düşündürmektedir.

Darktrace ilk olarak 24 Haziran’da Honeypots’a karşı saldırılar gördü ve kötü amaçlı yazılım örnekleri Google’ın Virustotal tarama sitesinde, Amerika Birleşik Devletleri ve Kanada kaynaklarından kısa bir süre sonra ortaya çıktı.

Zamanlama, mağdurların analiz için örnekleri yüklediklerini veya saldırganların tespit oranlarını test ettiğini gösteriyor.

Öne çıkan, yazılım mühendisliği seviyesidir.

Çevresel değişkenler konfigürasyon için kullanılır, bot yönetimi için bir saniyelik kalp atışları, hızlı güncellemeler için modüler tasarım ve ayrıntılı hata işleme kullanılır.

Bu uygulamalar, yeraltı bilgisayar korsanları yerine meşru teknoloji firmalarına benzemektedir.

Altyapılarını GitHub kod alanları gibi platformlara yerleştirerek, operatörler, savunucular için çıtayı yükseltirken ilişkilendirmeyi ve yayından kaldırmayı karmaşıklaştırır.

Geleneksel imza tabanlı güvenlik araçları, bulut yerli mimarileri ve mesleki gelişim uygulamalarını benimseyen rakiplere karşı mücadele ediyor.

DarkTrace araştırmacıları, kullanıcı katmanlarının ve saldırı sınırlamalarının varlığının, farklı müşteri segmentlerine yönelik bir hizmet modelini gösterdiği ve potansiyel olarak geleneksel siber suçlu grupların ötesine genişlettiği konusunda uyardı.