Siber güvenlik araştırmacıları, kötü amaçlı yazılımı ek sistemlere yaymak için takılı çıkarılabilir USB medya aygıtlarına bulaşmak için sinsi yöntemler kullanan bir PlugX örneğini ortaya çıkardı.

Palo Alto Networks Unit 42 araştırmacıları Mike Harbison ve Jen Miller-Osborn, “Bu PlugX varyantı kurtlanabilir ve USB aygıtlarına kendisini Windows işletim dosya sisteminden gizleyecek şekilde bulaşıyor” dedi. “Bir kullanıcı, USB cihazının virüs bulaştığını veya muhtemelen ağlarından veri sızdırmak için kullanıldığını bilmez.”

Siber güvenlik şirketi, eseri, isimsiz bir kurbana yönelik bir Black Basta fidye yazılımı saldırısının ardından bir olaya müdahale çalışması sırasında ortaya çıkardığını söyledi. Güvenliği ihlal edilmiş ortamda keşfedilen diğer araçlar arasında Gootkit kötü amaçlı yazılım yükleyicisi ve Brute Ratel C4 kırmızı ekip çerçevesi yer alıyor.

Black Basta grubu tarafından Brute Ratel kullanımı daha önce Trend Micro tarafından Ekim 2022’de, yazılımın bir Qakbot kimlik avı kampanyası aracılığıyla ikinci aşama bir yük olarak teslim edilmesiyle vurgulanmıştı. Quadrant Security’ye göre, saldırı zinciri o zamandan beri güneydoğu ABD’de üslenmiş büyük, bölgesel bir enerji ekibine karşı kullanılıyor.

Bununla birlikte, birkaç Çin ulus-devlet grubu arasında yaygın olarak paylaşılan bir arka kapı olan PlugX’i veya Gootkit’i Black Basta fidye yazılımı çetesine bağlayan hiçbir kanıt yok, bu da onun diğer aktörler tarafından dağıtılmış olabileceğini düşündürüyor.

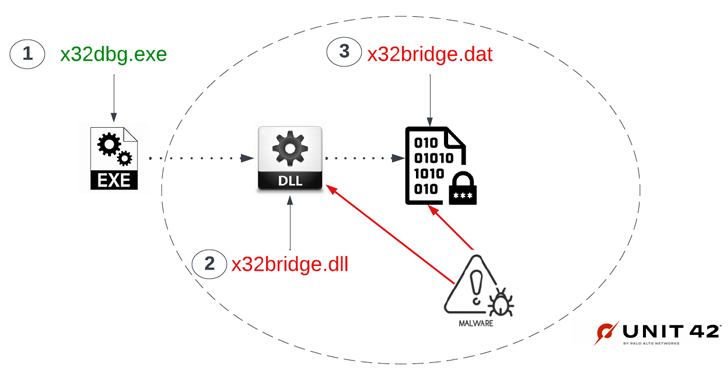

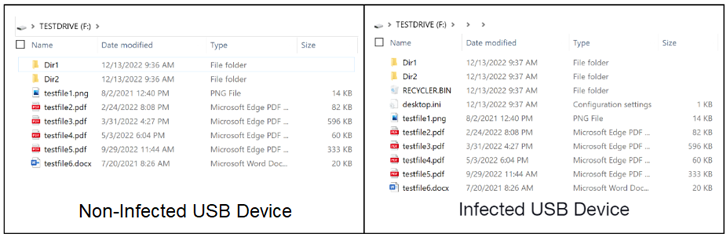

PlugX’in USB varyantı, bir iş istasyonuna takılı bir USB aygıtındaki dosyaları gizlemek için bölünemez boşluk (U+00A0) adı verilen belirli bir Unicode karakteri kullanması nedeniyle dikkat çekicidir.

Araştırmacılar, yeni tekniği açıklayarak, “Boşluk karakteri, Windows işletim sisteminin dizin adını oluşturmasını, Explorer’da adsız bir klasör bırakmak yerine onu gizlemesini engelliyor” dedi.

Son olarak, kötü amaçlı yazılımı gizli dizinden yürütmek için flash sürücünün kök klasöründe oluşturulan bir Windows kısayolu (.LNK) dosyası kullanılır. PlugX örneğinin görevi yalnızca kötü amaçlı yazılımı ana bilgisayara yerleştirmekle kalmaz, aynı zamanda onu bir geri dönüşüm kutusu klasörü içinde kamufle ederek kendisine bağlı olabilecek herhangi bir çıkarılabilir cihaza kopyalamakla da görevlidir.

Kısayol dosyası, kendi adına, USB aygıtıyla aynı adı taşır ve bir sürücü simgesi olarak görünür; çıkarılabilir aygıtın kök dizinindeki mevcut dosyalar veya dizinler, “kısayol” klasörü içinde oluşturulan gizli bir klasöre taşınır. .

Unit 42, “Virüs bulaşmış USB cihazındaki kısayol dosyasına her tıklandığında, PlugX kötü amaçlı yazılımı Windows Gezgini’ni başlatır ve dizin yolunu bir parametre olarak iletir” dedi. “Bu, daha sonra USB aygıtındaki dosyaları gizli dizinlerden görüntüler ve ayrıca ana bilgisayara PlugX kötü amaçlı yazılımı bulaştırır.”

Teknik, Windows Dosya Gezgini’nin (daha önce Windows Gezgini) varsayılan olarak gizli öğeleri göstermemesine dayanır. Ancak buradaki zekice değişiklik, sözde geri dönüşüm kutusu içindeki kötü amaçlı dosyaların, ayar etkinleştirildiğinde görüntülenmemesidir.

Bu, hileli dosyaların yalnızca Ubuntu gibi Unix benzeri bir işletim sisteminde veya USB cihazını adli bir araca takarak görüntülenebileceği anlamına gelir.

Araştırmacılar, “Bir USB aygıtı keşfedilip virüs bulaştığında, enfeksiyon sonrası USB aygıtının kök klasörüne yazılan tüm yeni dosyalar USB aygıtı içindeki gizli klasöre taşınır” dedi. “Windows kısayol dosyası bir USB cihazınınkine benzediğinden ve kötü amaçlı yazılım kurbanın dosyalarını görüntülediğinden, farkında olmadan PlugX kötü amaçlı yazılımını yaymaya devam ederler.”

Unit 42 ayrıca, USB aygıtlarına bulaşmanın yanı sıra tüm Adobe PDF ve Microsoft Word dosyalarını ana bilgisayardan USB aygıtındaki kötü amaçlı yazılım tarafından oluşturulan başka bir gizli klasöre kopyalayan ikinci bir PlugX varyantı keşfettiğini söyledi.

Belirli ilgi alanlarını hedeflerinden kaçırmak için bir araç olarak USB sürücülerin kullanılması, tehdit aktörlerinin bir kısmının hava boşluklu ağların üzerinden atlama girişiminde bulunduğunu gösterir.

En son gelişmeyle PlugX, virüs bulaşmış USB sürücüler yoluyla yayılma yeteneği ekleyen ANDROMEDA ve Raspberry Robin gibi diğer kötü amaçlı yazılım ailelerinin saflarına katılıyor.

Araştırmacılar, “Bu örneklerin keşfi, PlugX geliştirmesinin hala hayatta olduğunu ve en azından teknik olarak yetenekli bazı saldırganlar arasında iyi durumda olduğunu ve aktif bir tehdit olmaya devam ettiğini gösteriyor.”