Kısa süre önce keşfedilen Cheerscrypt olarak bilinen Linux tabanlı fidye yazılımı türü, kısa ömürlü fidye yazılımı planlarıyla tanınan Çinli bir siber casusluk grubuna atfedildi.

Siber güvenlik firması Sygnia, saldırıları, Bronze Starlight (Secureworks) ve DEV-0401 (Microsoft) olarak da bilinen Emperor Dragonfly adı altında izlediği bir tehdit aktörüne bağladı.

The Hacker News ile paylaşılan bir raporda şirket, “İmparator Dragonfly, Çinli geliştiriciler tarafından Çinli kullanıcılar için yazılmış açık kaynak araçlarını dağıttı” dedi. “Bu, ‘İmparator Dragonfly’ fidye yazılımı operatörlerinin Çin merkezli olduğu iddialarını güçlendiriyor.”

Cheerscrypt kullanımı, LockFile, Atom Silo, Rook, Night Sky, Pandora ve LockBit 2.0 dahil olmak üzere grup tarafından daha önce bir yıldan biraz daha uzun bir süre içinde dağıtılan uzun bir fidye yazılımı aileleri listesine en son eklemedir.

Secureworks, grup profilinde, “Bronz Starlight’ın fidye yazılımını finansal kazançtan ziyade bir sis perdesi olarak, fikri mülkiyet hırsızlığı veya casusluk yapma motivasyonuyla dağıtmasının makul olduğunu” belirtti.

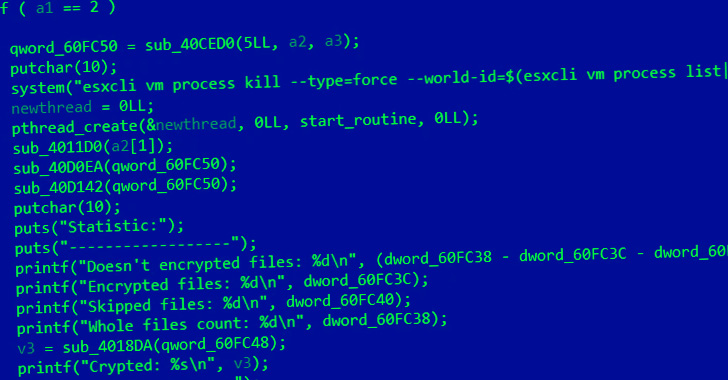

Cheerscrypt, ilk olarak Mayıs 2022’de Trend Micro tarafından belgelendi ve kurbanlarını fidye ödemeye zorlamak için denenmiş ve test edilmiş bir taktiğin parçası olarak VMware ESXi sunucularını hedefleme yeteneklerini veya riskle karşı karşıya kalan verilere maruz kalmalarını dile getirdi.

Ayrıca “Ukrayna’ya Şan!” yazısıyla Ukrayna yanlısı olduğunu iddia etti. karanlık web veri sızıntısı sitesinde mesaj.

İlginç bir şekilde, fidye yazılımı paylaşımları, Eylül 2021’de kaynak kodu sızdırılan ve aynı zamanda Emperor Dragonfly’s Rook, Night Sky ve Pandora ailelerinin temelini oluşturan Babuk fidye yazılımının Linux sürümüyle örtüşüyor.

Tehdit aktörünün çalışma şekli, ilk erişimden fidye yazılımı dağıtımına kadar, bağlı kuruluşlara ve erişim aracılarına güvenmeden fidye yazılımı saldırısı yaşam döngüsünün tüm aşamalarını ele almasıyla öne çıkıyor. Microsoft, DEV-0401’i “yalnız kurt” oyuncusu olarak tanımladı.

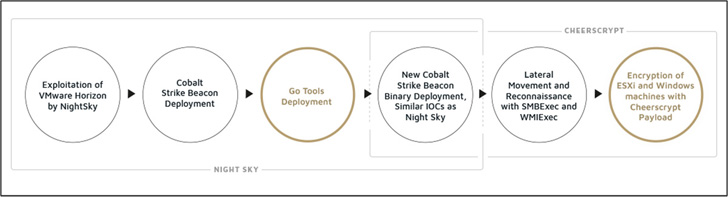

Bugüne kadar gözlemlenen bulaşma zincirleri, şifreli bir Cobalt Strike işaret sunabilen bir PowerShell yükü bırakmak için VMware Horizon sunucularını tehlikeye atmak için Apache Log4j kitaplığındaki kritik Log4Shell güvenlik açığından yararlandı.

Sygnia ayrıca, beacon’a paralel olarak dağıtılan Go tabanlı üç ek araç keşfettiğini söyledi: Kaydedilen tuş vuruşlarını Alibaba Cloud’a aktaran bir keylogger, iox adlı bir internet proxy yardımcı programı ve NPS olarak bilinen bir tünel yazılımı.

Cheerscrypt’in ilk erişim vektörleri, yanal hareket teknikleri ve DLL yandan yükleme yoluyla şifreli Kobalt Saldırısı işaretçisinin konuşlandırılmasındaki İmparator Dragonfly benzerlikleriyle bağlantıları.

Araştırmacılar, “İmparator Dragonfly, Çin merkezli bir fidye yazılımı operatörüdür, bu da onu günümüzün tehdit ortamında nadir hale getirir” diyerek, “tüm operasyonu tek bir tehdit aktörü yürüttü” dedi.