Siber güvenlik araştırmacıları, diğer tehdit aktörlerine erişim satmak amacıyla bulutta barındırılan büyük dil modeli (LLM) hizmetlerini hedef almak için çalınan bulut kimlik bilgilerini kullanan yeni bir saldırı keşfetti.

Saldırı tekniğinin kod adı verildi Yüksek Lisans hırsızlığı Sysdig Tehdit Araştırma Ekibi tarafından.

Güvenlik araştırmacısı Alessandro Brucato, “İlk erişim elde edildikten sonra bulut kimlik bilgilerini sızdırdılar ve bulut ortamına erişim kazandılar; burada bulut sağlayıcıları tarafından barındırılan yerel LLM modellerine erişmeye çalıştılar.” dedi. “Bu örnekte, Anthropic’in yerel bir Claude (v2/v3) LLM modeli hedef alındı.”

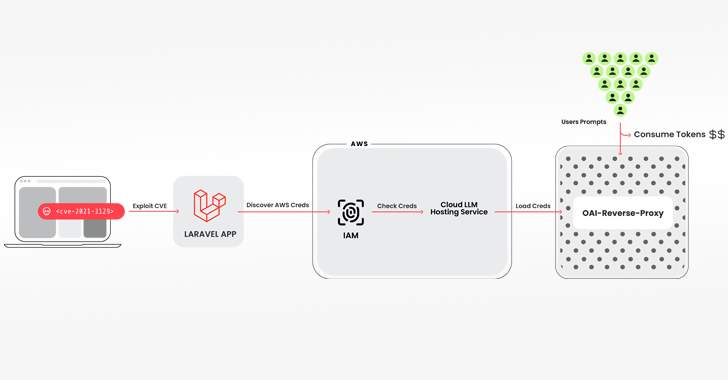

Planı gerçekleştirmek için kullanılan izinsiz giriş yolu, Laravel Framework’ün savunmasız bir sürümünü (örneğin, CVE-2021-3129) çalıştıran bir sistemin ihlal edilmesini ve ardından LLM hizmetlerine erişmek için Amazon Web Services (AWS) kimlik bilgilerinin ele geçirilmesini gerektirir.

Kullanılan araçlar arasında Anthropic, AWS Bedrock, Google Cloud Vertex AI, Mistral ve OpenAI’nin yanı sıra çeşitli tekliflere ilişkin anahtarları kontrol eden ve doğrulayan açık kaynaklı bir Python betiği de yer alıyor.

Brucato, “Doğrulama aşamasında aslında hiçbir meşru LLM sorgusu çalıştırılmadı” diye açıkladı. “Bunun yerine, kimlik bilgilerinin neler yapabileceğini ve kotaları bulmaya yetecek kadar şey yapıldı.”

Anahtar denetleyicinin aynı zamanda LLM API’leri için ters proxy sunucusu olarak işlev gören oai-reverse-proxy adı verilen başka bir açık kaynaklı araçla da entegrasyonu vardır; bu, tehdit aktörlerinin büyük olasılıkla temel kimlik bilgilerini açığa çıkarmadan ele geçirilen hesaplara erişim sağladığını gösterir.

Brucato, “Saldırganlar yararlı kimlik bilgilerinin bir envanterini topluyorlarsa ve mevcut LLM modellerine erişimi satmak istiyorlarsa, bunun gibi bir ters proxy onların çabalarından para kazanmalarına olanak sağlayabilir” dedi.

Ayrıca saldırganların, istemlerini çalıştırmak için güvenliği ihlal edilmiş kimlik bilgilerini kullanırken tespit edilmekten kaçınmak amacıyla günlük ayarlarını sorguladıkları da gözlemlendi.

Bu gelişme, hızlı enjeksiyonlara ve model zehirlenmesine odaklanan saldırılardan bir sapmadır; bunun yerine, saldırganların LLM’lere erişimlerinden para kazanmalarına izin verirken bulut hesabının sahibi faturayı onların bilgisi veya rızası olmadan öder.

Sysdig, bu tür bir saldırının kurbanın günlük LLM tüketim maliyetinin 46.000 doları aşabileceğini söyledi.

Brucato, “LLM hizmetlerinin kullanımı, modele ve kendisine beslenen token miktarına bağlı olarak pahalı olabilir” dedi. “Saldırganlar, kota sınırlarını maksimuma çıkararak, güvenliği ihlal edilen kuruluşun modelleri meşru bir şekilde kullanmasını da engelleyebilir ve iş operasyonlarını aksatabilir.”

Kuruluşların ayrıntılı günlük kaydını etkinleştirmeleri ve bulut günlüklerini şüpheli veya yetkisiz etkinliklere karşı izlemeleri ve ayrıca ilk erişimi önlemek için etkili güvenlik açığı yönetimi süreçlerinin mevcut olduğundan emin olmaları önerilir.