Cisco Talos, Vertex Projesi ile işbirliği içinde, bölümlere ayrılmış siber tehditlerin artan karmaşıklığını çözmek için yenilikçi bir yaklaşım getirdi.

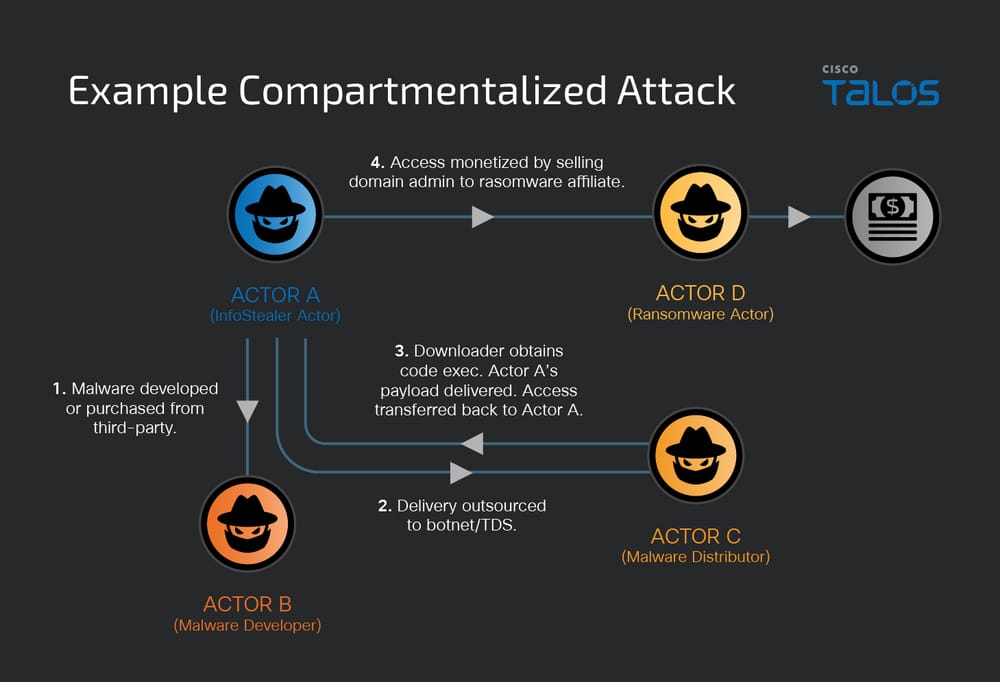

Modern siber saldırılar, bir saldırı öldürme zincirinin farklı aşamalarını yürüten birden fazla tehdit aktörünü, ilk erişim, sömürü ve fidye yazılımının dağıtım-geleneksel tehdit modelleme çerçeveleri gibi, doğru profil ve atıf sağlamak için mücadele etti.

Bunu ele almak için araştırmacılar, rakipler, yetenekler, altyapı ve kurbanlar arasındaki etkileşimleri bağlamsallaştırmak için tasarlanmış yeni bir mekanizma olan bir “ilişki katmanını” entegre ederek elmas modelini genişlettiler.

.png

)

Yakın tarihli bir blog yazısında ayrıntılı olarak açıklanan bu geliştirme, bu sofistike, çok aktörlü kampanyaları yönlendiren karmaşık ilişkilerin nüanslı bir anlayışını sunar.

Tehdit modellemesi devrim yaratan

Gelişen siber tehdit manzarası, finansal olarak motive edilen başlangıç erişim (FIA) grupları, kötü amaçlı yazılım geliştiricileri, trafik dağıtım hizmetleri (TDS) ve fidye yazılım operatörlerinin erişim elden çıkarma veya takım tedariki gibi işlemlerle işbirliği yaptığı bölümlere ayrılmış saldırı yapılarına doğru bir değişim gördü.

Bu dinamikler, geleneksel modeller aracılığıyla döndürmek genellikle taktiklerin, tekniklerin ve prosedürlerin (TTP’ler) yanlış uygulanmasına yol açtığı için izinsiz giriş analizini karmaşıklaştırır.

Örneğin, bir TDS sağlayıcısı tarafından kullanılan altyapı, ilgisiz kötü amaçlı yazılım yüklerini, yanıltıcı analistleri bunları tek bir aktörün yetenekleriyle ilişkilendirmeye dağıtabilir.

Genişletilmiş elmas modeli, ilişkisel dinamikleri “satın alındı” veya “aktarma” arasındaki ilişkisel dinamikleri haritalayarak, doğru ilişkilendirmeyi sağlayarak ve tehdit faaliyetlerinin hatalı kümelenmesini önleyerek.

Bu, modeli siber öldürme zinciri çerçevesi ile entegre ederek daha da zenginleştirilir, analistlerin her aktörün rolünü saldırı aşamalarında izlemelerini ve ilk uzlaşmayı takiben fidye yazılımı dağıtım gibi potansiyel artışları öngörmesini sağlar.

Çok aktörlü saldırı zincirlerinin zorlukları

Rapora göre, Cisco Talos tarafından vurgulanan zorlayıcı bir vaka çalışması, 2023 yılında araştırılan ve bu zorlukları örnekleyen Toyer Kampanyasıdır.

Başlangıçta, tescilli Lagtoy Backdoor’un konuşlandırılması, üç hafta sonra gözlemlenen kaktüs grubu tarafından daha sonraki fidye yazılımı aktivitesi ileri bir kalıcı tehdit (APT) önerdi.

TTP’lerde dikkate değer tutarsızlıklar, önemli bir zaman boşluğu ve iki aktivite dalgası arasındaki çalıntı kimlik bilgilerini paylaştı, Talos’un Kaktüs’e erişim sağlayarak oyuncuyu bir FIA grubu olarak sınıflandırmasına neden oldu.

Genişletilmiş elmas modelini uygulayarak, araştırmacılar bu ilişkileri tanımladılar, oyuncak kurbanlarını potansiyel fidye yazılımı hedefleri olarak tanımladılar ve Lagtoy enfeksiyonları için hedeflenen tehdit avı yoluyla savunma stratejilerini geliştirdi.

Bu yaklaşım sadece aktör profilini geliştirmekle kalmaz, aynı zamanda savunuculara riskleri ciddi olaylara dönüşmeden önce azaltma tespit çabalarına öncelik vermeye yardımcı olur.

Bu genişletilmiş model, siber güvenlik profesyonelleri için önemli bir ilerlemeyi temsil eder ve rakipler arasında artan işbirliği döneminin ortasında bölümlere ayrılmış tehditleri incelemek için yapılandırılmış bir yöntem sunar.

Bağlamsal ilişkileri tehdit modellemesine dahil ederek, çok aktörlü müdahalelerin anlaşılmasında kritik boşlukları doldurur ve güvenlik ekiplerinin gelişen taktiklere uyum sağlayabilmesini sağlar.

Siber tehditler sofistike olarak arttıkça, bu tür yenilikler, modern siber saldırıların karmaşık, birbirine bağlı ağlarına karşı sağlam savunmaları sürdürmek için gereklidir, organizasyonları giderek parçalanmış bir tehdit manzarasında rakiplerden bir adım önde kalmaya teşvik eder.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!