adlı bir kabuk kodu tabanlı paketleyici hile kapısı altı yılı aşkın bir süredir dikkat çekmeden başarılı bir şekilde faaliyet gösteriyor ve tehdit aktörlerinin yıllar içinde TrickBot, Emotet, AZORult, Ajan Tesla, FormBook, Cerber, Maze ve REvil gibi çok çeşitli kötü amaçlı yazılımları dağıtmasına olanak sağlıyor.

Check Point Research’ten Arie Olshtein, “TrickGate dönüştürücü olduğu için yıllarca radarın altında kalmayı başardı – periyodik olarak değişikliklere uğruyor” dedi ve onu “kılık değiştirme ustası” olarak nitelendirdi.

En azından 2016’nın sonlarından beri diğer tehdit aktörlerine bir hizmet olarak sunulan TrickGate, bir ana bilgisayara yüklenen güvenlik çözümlerini aşma girişiminde yükleri bir sarmalayıcı kod katmanının arkasına gizlemeye yardımcı oluyor. Paketleyiciler, kötü amaçlı yazılımı bir şaşırtma mekanizması olarak şifreleyerek şifreleyici işlevi de görebilir.

Proofpoint, Aralık 2020’de “Paketleyiciler, zararsız dosyalar gibi görünerek, tersine mühendislik yapmaları zor olarak veya sanal alan kaçırma tekniklerini dahil ederek algılama mekanizmalarını atlatmalarına olanak tanıyan farklı özelliklere sahiptir.”

Ancak, hizmet olarak ticari paketleyiciye yapılan sık güncellemeler, TrickGate’in 2019’dan beri yeni yükleyici, Loncom ve NSIS tabanlı şifreleyici gibi çeşitli adlar altında izlendiği anlamına geliyordu.

Check Point tarafından toplanan telemetri verileri, TrickGate’ten yararlanan tehdit aktörlerinin öncelikle imalat sektörünü ve daha az ölçüde eğitim, sağlık, devlet ve finans sektörlerini seçtiğini gösteriyor.

Son iki ayda saldırılarda kullanılan en popüler kötü amaçlı yazılım aileleri arasında FormBook, LokiBot, Ajan Tesla, Remcos ve Nanocore yer alıyor ve Tayvan, Türkiye, Almanya, Rusya ve Çin’de önemli yoğunluklar rapor ediliyor.

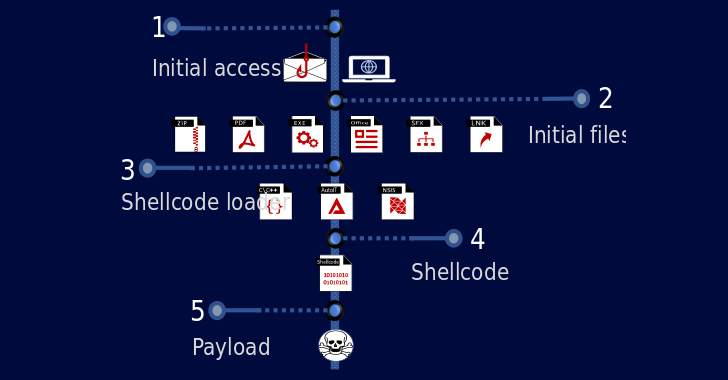

Bulaşma zinciri, gerçek yükün şifresini çözmekten ve belleğe başlatmaktan sorumlu bir kabuk kodu yükleyicisinin indirilmesine yol açan kötü amaçlı ekler veya bubi tuzaklı bağlantılar içeren kimlik avı e-postaları göndermeyi içerir.

Olshtein, İsrailli siber güvenlik firmasının kabuk kodu analizinin “sürekli olarak güncellendiğini, ancak ana işlevlerin 2016’dan beri tüm örneklerde var olduğunu” gösterdiğini belirtti. “Enjeksiyon modülü, yıllar boyunca en tutarlı kısım oldu ve tüm TrickGate kabuk kodlarında gözlemlendi.”