Yeni araştırmalar, DOS’tan NT’ye yol dönüştürme sürecinin tehdit aktörleri tarafından dosyaları, dizinleri ve süreçleri gizlemek ve taklit etmek için rootkit benzeri yetenekler elde etmek amacıyla kullanılabileceğini buldu.

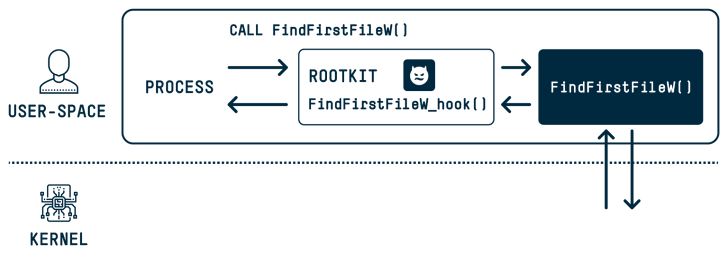

SafeBreach güvenlik araştırmacısı Or Yair, Black Hat’te sunulan bir analizde “Bir kullanıcı Windows’ta yol argümanı olan bir işlevi çalıştırdığında, dosya veya klasörün bulunduğu DOS yolu bir NT yoluna dönüştürülür” dedi. Geçen hafta Asya konferansı.

“Bu dönüştürme işlemi sırasında, işlevin herhangi bir yol öğesinden sondaki noktaları ve son yol öğesinden sondaki boşlukları kaldırdığı bilinen bir sorun vardır. Bu eylem, Windows’taki çoğu kullanıcı alanı API’si tarafından tamamlanır.”

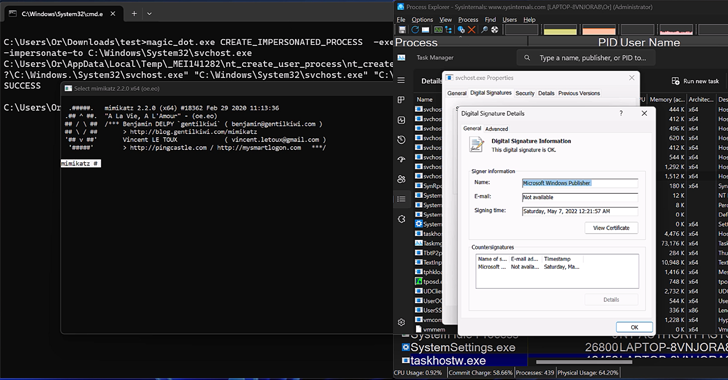

MagicDot olarak adlandırılan bu yollar, ayrıcalıklı olmayan herhangi bir kullanıcının erişebildiği rootkit benzeri işlevlere izin verir; bu kullanıcılar daha sonra onları yönetici izinlerine sahip olmadan ve tespit edilmeden bir dizi kötü amaçlı eylem gerçekleştirmek üzere silah haline getirebilir.

Bunlar, “dosyaları ve işlemleri gizleme, arşivlerdeki dosyaları gizleme, önceden getirilen dosya analizini etkileme, Görev Yöneticisi ve İşlem Gezgini kullanıcılarının, kötü amaçlı bir dosyanın Microsoft tarafından yayınlanan doğrulanmış bir yürütülebilir dosya olduğunu düşünmesini sağlama, İşlem Gezgini’ni hizmet reddi ile devre dışı bırakma (DoS) yeteneklerini içerir. ) güvenlik açığı ve daha fazlası.”

DOS’tan NT’ye yol dönüştürme sürecindeki temel sorun, aynı zamanda dört güvenlik açığının keşfedilmesine yol açtı; bunlardan üçü o zamandan beri Microsoft tarafından giderildi:

- Gerekli ayrıcalıklara sahip olmayan dosyaları silmek için kullanılabilecek bir ayrıcalık yükselmesi (EoP) silme güvenlik açığı (gelecekteki bir sürümde düzeltilecektir)

- Birim gölge kopyasından (CVE-2023-32054, CVSS puanı: 7,3) önceki bir sürümün geri yükleme sürecini değiştirerek gerekli ayrıcalıklar olmadan dosyalara yazmak için kullanılabilecek bir ayrıcalık yükselmesi (EoP) yazma güvenlik açığı ve

- Özel hazırlanmış bir arşiv oluşturmak için kullanılabilecek, saldırganın tercih ettiği herhangi bir konumdaki dosyalar çıkarılırken kod yürütülmesine yol açabilecek bir uzaktan kod yürütme (RCE) güvenlik açığı (CVE-2023-36396, CVSS puanı: 7,8)

- Adı 255 karakter uzunluğunda ve dosya uzantısı olmayan bir yürütülebilir dosyayla bir işlem başlatılırken İşlem Gezgini’ni etkileyen bir hizmet reddi (DoS) güvenlik açığı (CVE-2023-42757)

Yair, “Bu araştırma, zararsız gibi görünen bilinen sorunların güvenlik açıkları geliştirmek ve sonuçta önemli bir güvenlik riski oluşturmak için nasıl kullanılabileceğini araştıran türünün ilk örneğidir” dedi.

“Bu sonuçların yalnızca dünyanın en yaygın kullanılan masaüstü işletim sistemi olan Microsoft Windows için değil, aynı zamanda çoğu bilinen sorunların yazılımlarının sürümünden sürümüne devam etmesine izin veren tüm yazılım satıcıları için de geçerli olduğuna inanıyoruz.”