Yaklaşık on yıldır faaliyet gösteren ve kod adlı şimdiye kadar belgelenmemiş bir tehdit aktörü BıyıklıFedai Beyaz Rusya’daki yabancı elçiliklere yönelik siber casusluk saldırılarına atfedildi.

ESET güvenlik araştırmacısı Matthieu Faou, “2020’den beri MoustachedBouncer, hedeflerini tehlikeye atmak için büyük olasılıkla Beyaz Rusya’da ISP düzeyinde Ortadaki Düşman (AitM) saldırıları gerçekleştirebildi” dedi. yetenekli ve gelişmiş.

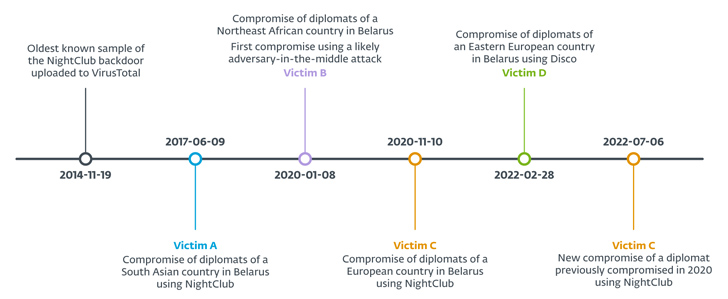

En az 2014’ten beri aktif olan düşmanın Belarus’un çıkarlarıyla uyumlu olduğu değerlendiriliyor ve muhtemelen AitM saldırılarını gerçekleştirmek için SORM gibi yasal bir engelleme sistemi kullanıyor ve NightClub ve Disco adlı farklı araçları konuşlandırıyor.

Her iki Windows kötü amaçlı yazılım çerçevesi, bir ekran görüntüsü, bir ses kaydedici ve bir dosya hırsızı dahil olmak üzere ek casusluk eklentilerini destekler. NightClub’ın en eski örneğinin tarihi, Ukrayna’dan VirusTotal’a yüklendiği 19 Kasım 2014 tarihine kadar uzanıyor.

Haziran 2017’den bu yana dört farklı ülkeden büyükelçilik personeli hedef alındı: ikisi Avrupa’dan, biri Güney Asya’dan ve biri Kuzeydoğu Afrika’dan. Avrupalı diplomatlardan biri Kasım 2020 ve Temmuz 2022’de iki kez ele geçirildi. Ülkelerin isimleri açıklanmadı.

MoustachedBouncer’ın ayrıca Avrupa ve ABD’de hükümet yetkililerine saldırma geçmişi olan Winter Vivern (namı diğer TA473 veya UAC-0114) olarak bilinen başka bir gelişmiş kalıcı tehdit (APT) aktörüyle yakın çalıştığına inanılıyor.

NightClub’ı teslim etmek için kullanılan kesin ilk enfeksiyon vektörü şu anda bilinmiyor. Disco’nun dağıtımı ise bir AitM saldırısı aracılığıyla gerçekleştirilir.

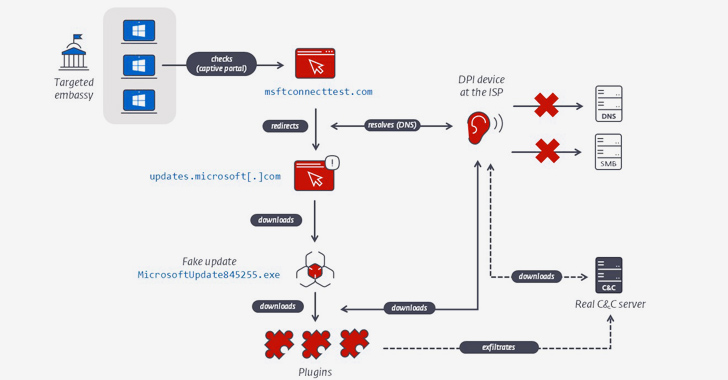

Faou, “Hedeflerini tehlikeye atmak için, MoustachedBouncer operatörleri kurbanlarının internet erişimini muhtemelen ISP düzeyinde kurcalayarak Windows’u bunun bir tutsak portalın arkasında olduğuna inandırıyor” dedi. “MoustachedBouncer tarafından hedeflenen IP aralıkları için, ağ trafiği ISP düzeyinde kurcalanır ve sonraki URL, görünüşte meşru, ancak sahte bir Windows Update URL’sine yönlendirir.”

Fou, “AitM’yi elçilik ağlarında yürütmek için yönlendiricilerden ödün verilmesi tamamen ortadan kaldırılamasa da, Belarus’ta yasal dinleme yeteneklerinin varlığı, trafiğin hedefin yönlendiricilerinden ziyade ISP düzeyinde gerçekleştiğini gösteriyor” dedi.

Slovak siber güvenlik şirketine göre iki Belarus internet servis sağlayıcısının (ISP), yani Unitary Enterprise A1 ve Beltelecom’un kampanyaya dahil olduğundan şüpheleniliyor.

Sahte sayfaya gelen kurbanlar, bir düğmeye tıklayarak kritik güvenlik güncellemelerini yüklemelerini isteyen bir mesajla karşılanır. Bunu yaparken, makineye sahte bir Go tabanlı “Windows Update” yükleyicisi indirilir ve çalıştırıldığında, ek eklentileri getirmekten sorumlu başka bir indirici ikilisini çalıştırmak için zamanlanmış bir görev ayarlar.

Eklentiler, her 15 saniyede bir ekran görüntüsü alarak, PowerShell komut dosyalarını çalıştırarak ve bir ters proxy kurarak Disco’nun işlevselliğini genişletir.

Eklentilerin önemli bir yönü, internet üzerinden erişilemeyen komuta ve kontrol sunucularına veri sızdırmak için Sunucu İleti Bloğu (SMB) protokolünün kullanılmasıdır ve bu da tehdit aktörünün altyapısını oldukça dirençli hale getirir.

Ocak 2020’de Belarus’taki bir Kuzeydoğu Afrika ülkesinin diplomatlarına yönelik saldırıda, bağlı sürücüleri numaralandırmak ve dosyaları dışarı sızdırmak için ters bir kabuk aracılığıyla iki eklentinin konuşlandırılmasını kolaylaştıran ve SharpDisco olarak adlandırılan bir C# düşürücü de kullanıldı.

NightClub çerçevesi ayrıca, ilgili dosyaları toplamak ve bunları Basit Posta Aktarım Protokolü (SMTP) protokolü üzerinden iletmek için bir orkestratör bileşenini başlatan bir damlalık içerir. 2017 ve 2020’de bulunan NightClub’ın daha yeni varyantları ayrıca bir keylogger, ses kaydedici, ekran görüntüsü ve DNS tünelleme arka kapısı içerir.

Faou, “DNS tünelleme arka kapısı (ParametersParserer.dll), kötü amaçlı bir DNS sunucusundan veri göndermek ve almak için özel bir protokol kullanır.” “Eklenti, DNS isteğinde kullanılan etki alanının alt alan adının bir parçası olarak dışarı sızmak için verileri ekler.”

Modüler implant tarafından desteklenen komutlar, tehdit aktörünün belirli bir kalıpla eşleşen dosyaları aramasına, dosyaları okumasına, kopyalamasına ve kaldırmasına, dosyalara yazmasına, dizinleri kopyalamasına ve rastgele işlemler oluşturmasına olanak tanır.

NightClub’ın, internet trafiğinin Belarus dışına yönlendirildiği uçtan uca şifreli bir VPN kullanımı gibi anonimliği artıran hafifletmeler nedeniyle ISP düzeyinde trafik müdahalesinin mümkün olmadığı senaryolarda kullanıldığına inanılıyor.

Faou, “Asıl çıkarım, internete güvenilemeyen yabancı ülkelerdeki kuruluşların, herhangi bir ağ inceleme cihazını atlatmak için tüm internet trafiği için güvenilir bir konuma uçtan uca şifreli bir VPN tüneli kullanmaları gerektiğidir” dedi.