Siber güvenlik araştırmacıları, herhangi bir ücret ödemeden Microsoft Azure Otomasyon hizmetinden yararlanan, tamamen tespit edilemeyen ilk bulut tabanlı kripto para madencisini geliştirdi.

Siber güvenlik şirketi SafeBreach, madenciyi çalıştırmak için üç farklı yöntem keşfettiğini söyledi; bunlardan biri kurbanın ortamında herhangi bir dikkat çekmeden çalıştırılabilecek.

Güvenlik araştırmacısı Ariel Gamrian, “Bu araştırma, kripto para madenciliği üzerindeki potansiyel etkisi nedeniyle önemli olsa da, diğer alanlar için de ciddi etkileri olduğuna inanıyoruz, çünkü teknikler Azure’da kod yürütülmesini gerektiren herhangi bir görevi gerçekleştirmek için kullanılabilir.” dedi. The Hacker News ile paylaşılan bir rapor.

Çalışma esas olarak, hesaplamalı kaynaklara sınırsız erişim sunan, aynı zamanda çok az bakım gerektiren veya hiç bakım gerektirmeyen, maliyetsiz ve tespit edilemeyen bir “nihai kripto madencisini” tanımlamak için yola çıktı.

Azure Otomasyonu işte burada devreye giriyor. Microsoft tarafından geliştirilen, kullanıcıların Azure’da kaynakların oluşturulmasını, dağıtılmasını, izlenmesini ve bakımını otomatikleştirmesine olanak tanıyan bulut tabanlı bir otomasyon hizmetidir.

SafeBreach, Azure fiyatlandırma hesaplayıcısında, saldırganın ortamıyla ilgili olmasına rağmen, sonsuz sayıda işin tamamen ücretsiz olarak yürütülmesini mümkün kılan bir hata bulduğunu söyledi. Microsoft o zamandan beri soruna yönelik bir düzeltme yayınladı.

Alternatif bir yöntem, madencilik için bir test işi oluşturmayı, ardından durumunu “Başarısız” olarak ayarlamayı ve ardından aynı anda yalnızca bir testin çalışabileceği gerçeğinden yararlanarak başka bir yapay test işi oluşturmayı içerir.

Bu akışın nihai sonucu, Azure ortamındaki kod yürütmeyi tamamen gizlemesidir.

Bir tehdit aktörü, hedeflerine ulaşmak için harici bir sunucuya yönelik bir ters kabuk oluşturarak ve Otomasyon uç noktasında kimlik doğrulaması yaparak bu yöntemlerden yararlanabilir.

Ayrıca, Azure Otomasyonu’nun kullanıcıların özel Python paketleri yüklemesine olanak tanıyan özelliğinden yararlanılarak kod yürütmenin sağlanabileceği tespit edildi.

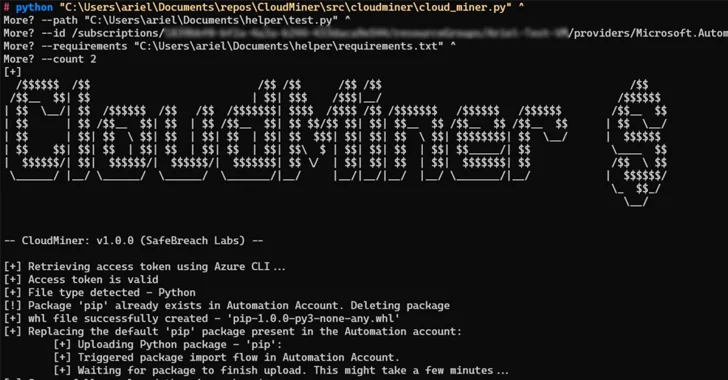

Gamrian, “‘pip’ adında kötü amaçlı bir paket oluşturup bunu Otomasyon Hesabına yükleyebiliriz” diye açıkladı.

“Yükleme akışı, Otomasyon hesabındaki mevcut pip’in yerini alacak. Özel pip’imiz Otomasyon hesabına kaydedildikten sonra, hizmet her paket yüklendiğinde bunu kullandı.”

SafeBreach ayrıca Python paket yükleme mekanizmasını kullanarak Azure Otomasyon hizmeti içerisinde ücretsiz bilgi işlem gücü elde etmek için tasarlanan CoinMiner adlı bir kavram kanıtını da kullanıma sundu.

Microsoft, açıklamalara yanıt olarak davranışı “tasarım gereği” olarak nitelendirdi; bu, yöntemin herhangi bir ücret talep edilmeksizin yine de kullanılabileceği anlamına geliyor.

Araştırmanın kapsamı, Azure Otomasyonunun kripto para madenciliği için kötüye kullanılmasıyla sınırlı olsa da siber güvenlik firması, aynı tekniklerin tehdit aktörleri tarafından Azure’da kod yürütülmesini gerektiren herhangi bir görevi gerçekleştirmek için yeniden kullanılabileceği konusunda uyardı.

Gamrian, “Bulut sağlayıcı müşterileri olarak bireysel kuruluşların her bir kaynağı ve kendi ortamlarında gerçekleştirilen her eylemi proaktif bir şekilde izlemesi gerekiyor” dedi.

“Kuruluşların, kötü niyetli aktörlerin tespit edilemeyen kaynaklar oluşturmak için kullanabileceği yöntemler ve akışlar hakkında kendilerini eğitmelerini ve bu tür davranışların göstergesi olan kod yürütmeyi proaktif olarak izlemelerini şiddetle tavsiye ediyoruz.”