Silverfort, yanlış bir yapılandırmanın NTLMv1’i devre dışı bırakmak için tasarlanmış bir Active Directory Grup İlkesini atlayarak NTLMv1 kimlik doğrulamalarının devam etmesine izin verebileceğini keşfetti. Microsoft, NTLMv1’in Windows 2025’ten tamamen kaldırıldığını duyurdu.

Birleşik Kimlik Güvenliği şirketi Silverfort, Active Directory’de yanlış yapılandırmayı içeren bir güvenlik açığı keşfetti. Bu güvenlik açığı, Grup İlkesi aracılığıyla devre dışı bırakılma girişimlerine rağmen NTLMv1 kimlik doğrulamasının devam etmesine olanak tanır.

NTLMv1, bilinen güvenlik zayıflıklarına sahip eski bir kimlik doğrulama protokolüdür ve bu da onu saldırganlar için birincil hedef haline getirmektedir. Kıdemli güvenlik araştırmacısı Dor Segal tarafından keşfedilen kusur, bu politikayı uygulayan ekiplerin bile NTLMv1 kimlik doğrulamalarına maruz kaldığını ortaya çıkardı.

Güvenlik açığı, Grup İlkesi’nin uygulanmasındaki bir kusurdan kaynaklanmaktadır. Politika NTLMv1’i engellemeyi amaçlasa da bazı şirket içi uygulamalar, özellikle NTLMv1 kimlik doğrulaması isteyerek bu kısıtlamayı atlayabilir. Bu atlama, NTLMv1’i etkili bir şekilde devre dışı bıraktıklarına inanan kuruluşlar için yanlış bir güvenlik duygusu yaratır. Saldırganlar, NTLMv1 trafiğini engellemek, kullanıcı kimlik bilgilerini kırmak ve sisteme yetkisiz erişim sağlamak için bu güvenlik açığından yararlanabilir.

Saldırganlar NTLMv1’in zayıf noktalarından yararlanarak yanlara doğru hareket edebilir veya ayrıcalıkları yükseltebilir, bu da kuruluşları önemli risklere maruz bırakabilir.

“LMCompatibilityLevel 3 ve üzeri Windows istemcilerinin istendiğinde NTLMv1 oluşturmayacağını unutmamak önemlidir. Ancak Windows olmayan istemciler korunmaz. Araştırmacılar bir blog yazısında, bir uygulamanın Windows olmayan bir istemciden NTLMv1 mesajı talep etmesi durumunda Etki Alanı Denetleyicisinin kimlik doğrulamayı onaylayıp bir oturum anahtarı oluşturabileceğini belirtti.

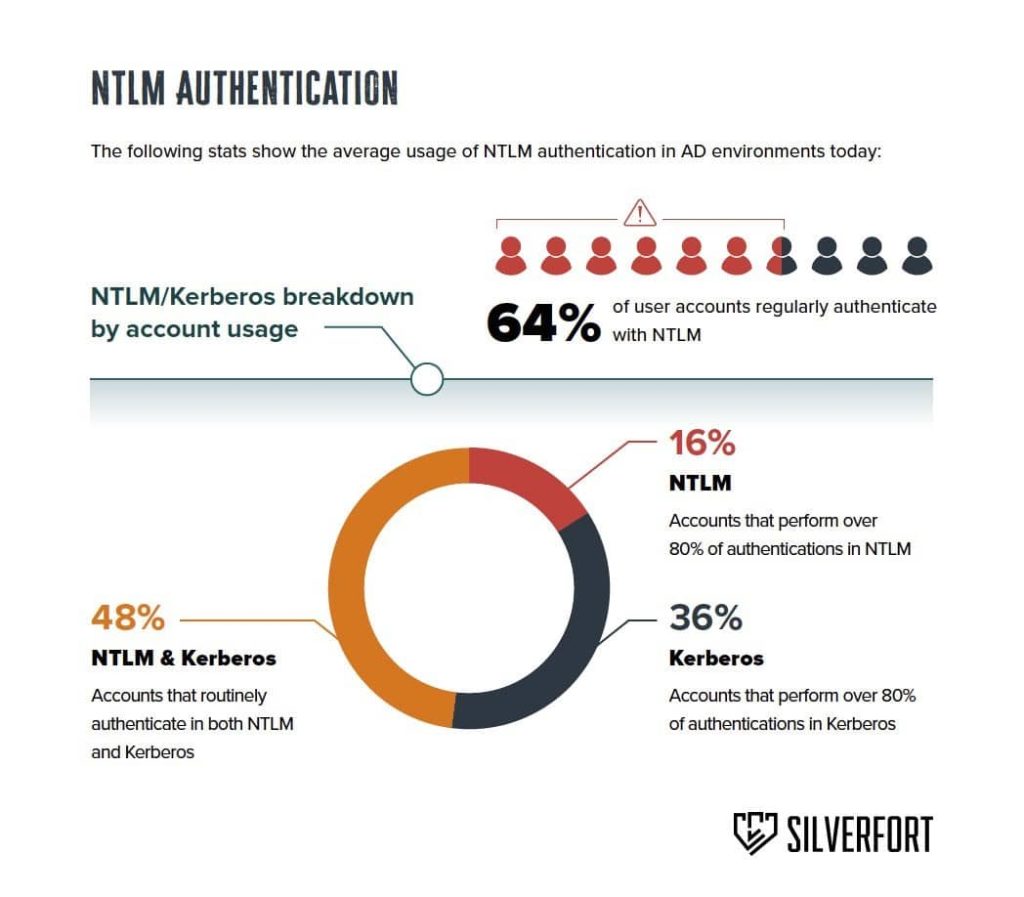

Silverfort’un araştırması, NTLMv1’in aktarma saldırılarına karşı duyarlılığı ve Grup İlkesi mekanizmasının kullanımını tamamen engellemedeki sınırlamaları gibi güvenlik zayıflıklarını vurguluyor. Kuruluşlar, NTLMv1’in teknik karmaşıklıklarını ve mevcut azaltma stratejilerinin sınırlamalarını anlayarak maruz kaldıkları riskleri daha iyi değerlendirebilir ve etkili güvenlik önlemlerini uygulayabilir.

Microsoft, sorunu kabul etmiş ve Windows’un gelecek sürümlerinde NTLMv1 desteğini tamamen kaldırma planlarını duyurmuş olsa da kuruluşların riski azaltmak için hâlâ proaktif önlemler alması gerekiyor. Bu önlemler arasında NTLM kimlik doğrulaması için denetim günlüklerinin etkinleştirilmesi, NTLMv1 kullanan uygulamaların belirlenmesi ve NTLMv1’in yerine SSO veya Kerberos gibi modern kimlik doğrulama yöntemlerinin uygulanması yer alır.

İLGİLİ KONULAR

- Python Uygulamalarındaki NTLM Kimlik Bilgisi Hırsızlığı Windows’u Tehdit Ediyor

- Bilgisayar Korsanları Yasadışı Spor Yayını İçin Jupyter Sunucularından Yararlanıyor

- 7-Zip İstismar Kodu Yapay Zeka Tarafından Üretilen Yanlış Yorumlamadan Kaynaklanıyor

- Kritik Windows Sıfır Gün Uyarısı: Kullanıcılara Özel Yama Yok

- PyPI’deki Fabrice Kötü Amaçlı Yazılımı 3 Yıl Boyunca AWS Kimlik Bilgilerini Çalıyor

FreePik aracılığıyla En İyi/Öne Çıkan Resim