Eylül 2021’den bu yana ShadowPad kötü amaçlı yazılımı tarafından desteklenen 85 kadar komut ve kontrol (C2) sunucusu keşfedildi ve altyapı 16 Ekim 2022 gibi yakın bir zamanda tespit edildi.

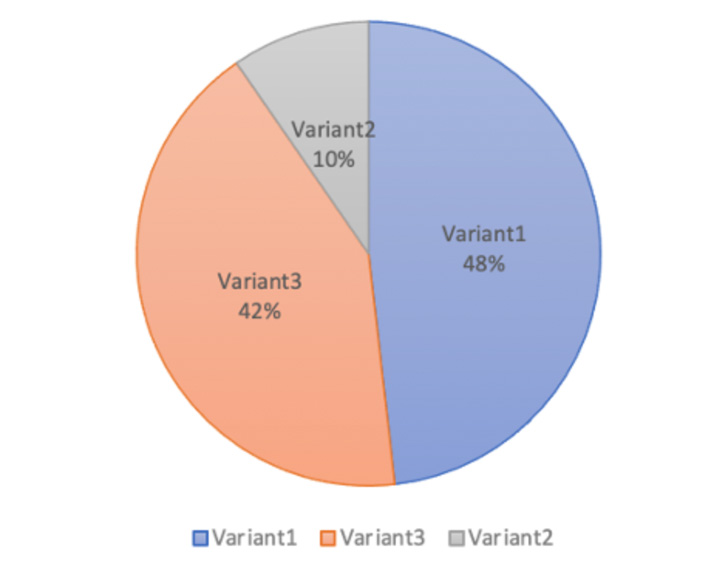

Bu, C2 iletişimi için TCP, UDP ve HTTP(S) protokollerini kullanan üç ShadowPad varyantını inceleyen VMware’in Tehdit Analizi Birimi’ne (TAU) göre.

PlugX’in halefi olarak görülen ShadowPad, 2015’ten beri Çin devlet destekli çok sayıda aktör arasında özel olarak paylaşılan modüler bir kötü amaçlı yazılım platformudur.

Tayvanlı siber güvenlik firması TeamT5, bu Mayıs ayının başlarında, PlugX ve ShadowPad kötü amaçlı yazılım ailelerinin halefi olduğuna inanılan ve onu Tianwu adlı bir tehdit grubuna bağlayan Pangolin8RAT adlı başka bir Çin-nexus modüler implantının ayrıntılarını açıkladı.

Daha önce Winnti, Tonto Team ve kod adlı Space Pirates adlı yeni ortaya çıkan bir tehdit kümesi tarafından kullanıma sunulan üç ShadowPad eserinin analizi, C2 sunucularının keşfedilmesini sağlayan bir araç tarafından oluşturulan açık ana bilgisayarların listesini taramayı mümkün kıldı. VMware, ZMap dedi.

Şirket ayrıca, her ikisi de APT41 (diğer adıyla Winnti) ve LuoYu tarafından kullanılan kötü amaçlı araçlar olan ShadowPad C2 IP adresleriyle iletişim kuran Spyder ve ReverseWindow kötü amaçlı yazılım örneklerini tanımladığını açıkladı.

Ek olarak, yukarıda bahsedilen Spyder örneği ile tehdit aktörünün Winnti 4.0 truva atının bir Çalışan bileşeni arasında örtüşmeler gözlemlendi.

VMware TAU’da kıdemli tehdit araştırmacısı Takahiro Haruyama, “İnternet üzerinde APT kötü amaçlı yazılım C2’lerini taramak bazen samanlıkta iğne bulmaya benzer” dedi. “Ancak, C2 taraması bir kez çalıştığında, en proaktif tehdit algılama yaklaşımlarından biri olarak oyunun kurallarını değiştirebilir.”