UEFI Güvenli Önyükleme özelliğinin atlanmasına izin veren üç imzalı üçüncü taraf Birleşik Genişletilebilir Ürün Yazılımı Arabirimi (UEFI) önyükleme yükleyicisinde bir güvenlik özelliği atlama güvenlik açığı ortaya çıkarıldı.

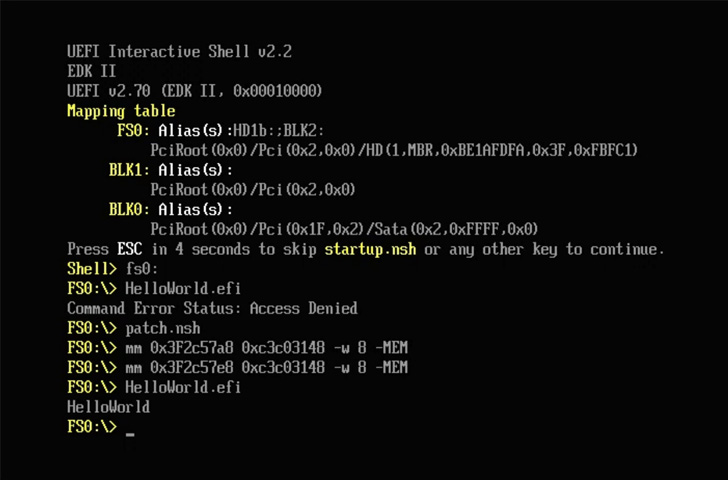

Donanım güvenlik firması Eclypsium, The ile paylaşılan bir raporda, “Bu güvenlik açıklarından, EFI Sistem Bölümünü monte ederek ve mevcut önyükleyiciyi güvenlik açığı olanla değiştirerek veya bir UEFI değişkenini, güvenlik açığı bulunan yükleyiciyi yükleyecek şekilde değiştirerek kullanılabilir.” Dedi. Hacker Haberleri.

Microsoft tarafından imzalanmış ve kimliği doğrulanmış aşağıdaki satıcıya özel önyükleyiciler, baypasa karşı savunmasız bulundu ve teknoloji devinin bu hafta yayınlanan Salı Yaması güncellemesinin bir parçası olarak yamalandı –

Güvenli Önyükleme, bilgisayar başlatıldığında (önyükleme yapıldığında) kötü amaçlı programların yüklenmesini engellemek ve yalnızca Orijinal Ekipman Üreticisi (OEM) tarafından güvenilen yazılımın başlatılmasını sağlamak için tasarlanmış bir güvenlik standardıdır.

Başka bir deyişle, kusurlardan başarılı bir şekilde yararlanılması, bir saldırganın başlatma sırasında güvenlik korkuluklarını aşmasına ve önyükleme işlemi sırasında rastgele imzasız kod yürütmesine izin verebilir.

Bunun daha başka zincirleme etkileri olabilir, kötü bir aktörün yerleşik erişim elde etmesine ve bir ana bilgisayar üzerinde kalıcılık oluşturmasına olanak tanıyarak, güvenlik yazılımı tarafından algılamayı tamamen atlayarak, işletim sistemi yeniden yüklemelerinden ve sabit sürücü değiştirmelerinden kurtulabilecek bir şekilde.

CVE-2022-34302’yi “çok daha gizli” olarak nitelendiren Eclypsium, New Horizon Datasys güvenlik açığının yalnızca vahşi ortamda istismar edilmesinin önemsiz olmadığını, aynı zamanda “güvenlik işleyicilerini devre dışı bırakmak gibi daha karmaşık kaçakları mümkün kılabileceğini” belirtti.

Eclypsium araştırmacıları Mickey Shkatov ve Jesse Michael, örneğin güvenlik işleyicilerinin Güvenilir Platform Modülü (TPM) ölçümlerini ve imza kontrollerini içerebileceğini söyledi.

Bu güvenlik açıklarından yararlanmanın, bir saldırganın yönetici ayrıcalıklarına sahip olmasını gerektirdiğini, ancak yerel ayrıcalık yükseltmesi elde etmek aşılmaz bir şey olmadığını belirtmekte fayda var.

Araştırmacılar, “BootHole’a çok benzer şekilde, bu güvenlik açıkları, karmaşık bir satıcı tedarik zincirine ve kodun birlikte çalışmasına dayanan cihazların önyükleme bütünlüğünü sağlamanın zorluklarını vurguluyor” diye ekledi, “bu sorunlar, üçüncü taraf kodundaki basit güvenlik açıklarının ne kadar basit olabileceğini vurguluyor. tüm süreci baltalamak.”