Bir güvenlik araştırmacısına, Google Home akıllı hoparlörlerinde arka kapılar kurmak ve bunları telefon dinleme cihazlarına dönüştürmek için kullanılabilecek güvenlik sorunlarını tespit ettiği için 107.500 ABD doları ödül verildi.

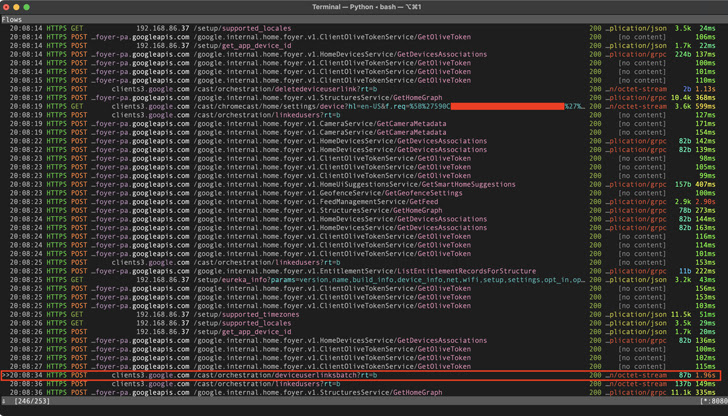

Araştırmacı, kusurların “kablosuz yakınlıktaki bir saldırganın cihaza bir” arka kapı “hesabı yüklemesine, internet üzerinden uzaktan komut göndermesine, mikrofon beslemesine erişmesine ve kurbanın LAN’ında rastgele HTTP istekleri yapmasına izin verdi” dedi. Matt adıyla anılan , bu hafta yayınlanan teknik bir yazıda açıklandı.

Bu tür kötü amaçlı isteklerde bulunurken, yalnızca Wi-Fi şifresi açığa çıkmakla kalmaz, aynı zamanda saldırganın aynı ağa bağlı diğer cihazlara doğrudan erişimini sağlar. 8 Ocak 2021’deki sorumlu açıklamanın ardından sorunlar, Nisan 2021’de Google tarafından giderildi.

Özetle sorun, bir hedefin ev otomasyon cihazına hileli bir Google kullanıcı hesabı eklemek için Google Home yazılım mimarisinden nasıl yararlanılabileceği ile ilgilidir.

Araştırmacı tarafından detaylandırılan bir saldırı zincirinde, bir kurbanı gizlice dinlemek isteyen bir tehdit aktörü, kişiyi kandırarak kötü amaçlı bir Android uygulaması yükleyebilir; bu uygulama, ağda bir Google Home cihazı algıladığında saldırganın hesabını bağlamak için gizli HTTP istekleri yayınlar. kurbanın cihazına.

İşleri bir adım öteye götürerek, bir Google Home cihazının ağ bağlantısını kesmeye zorlamak için bir Wi-Fi kimlik doğrulamasını kaldırma saldırısı düzenleyerek, cihazın bir “kurulum moduna” girmesi ve kendi açık Wi- Fi ağı.

Tehdit aktörü daha sonra cihazın kurulum ağına bağlanabilir ve cihaz adı, cloud_device_id ve sertifika gibi ayrıntıları talep edebilir ve hesaplarını cihaza bağlamak için bunları kullanabilir.

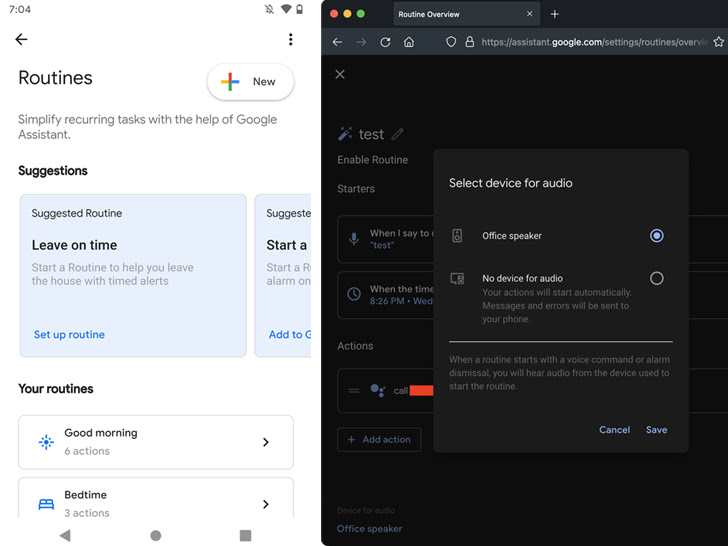

Kullanılan saldırı sırasına bakılmaksızın, başarılı bir bağlantı süreci, saldırganın Google Home rutinlerinden yararlanarak sesi sıfıra indirmesini ve herhangi bir zamanda belirli bir telefon numarasını arayarak kurbanı cihazın mikrofonu aracılığıyla gözetlemesini sağlar.

Matt, “Kurbanın fark edebileceği tek şey, cihazın LED’lerinin sabit maviye dönmesidir, ancak muhtemelen bunun aygıt yazılımını veya başka bir şeyi güncellediğini varsayarlar,” dedi Matt. “Bir görüşme sırasında LED’ler, cihaz dinlerken normalde yaptıkları gibi yanıp sönmüyor, bu nedenle mikrofonun açık olduğuna dair bir gösterge yok.”

Ayrıca saldırı, kurbanın ağı içinde rastgele HTTP istekleri yapmak ve hatta dosyaları okumak veya yeniden başlatmanın ardından uygulanacak bağlantılı cihazda kötü amaçlı değişiklikler yapmak için genişletilebilir.

Bu, sesle etkinleştirilen cihazlar aracılığıyla potansiyel hedefleri gizlice gözetlemek için bu tür saldırı yöntemlerinin tasarlandığı ilk sefer değil.

Kasım 2019’da bir grup akademisyen, saldırganların Google Asistan, Amazon Alexa, Facebook Portalı ve Apple Siri gibi popüler sesli asistanlara uzaktan duyulamayan ve görünmez komutlar enjekte etmesine izin veren MEMS mikrofonlarının bir güvenlik açığına atıfta bulunan Hafif Komutlar adlı bir tekniği açıkladı. ışık kullanarak.