Toyota’nın Küresel Tedarikçi Hazırlama Bilgi Yönetim Sistemi (GSPIMS), sorunu şirkete sorumlu bir şekilde bildiren bir güvenlik araştırmacısı tarafından ihlal edildi.

GSPIMS, çalışanların ve tedarikçilerin uzaktan oturum açmasına ve şirketin küresel tedarik zincirini yönetmesine olanak tanıyan otomobil üreticisinin web uygulamasıdır.

EatonWorks takma adı altında yayın yapan güvenlik araştırmacısı, Toyota’nın sisteminde, e-postalarını bildikleri sürece herkesin mevcut bir kullanıcı hesabına erişmesine izin veren bir “arka kapı” keşfetti.

Araştırmacı, bir test izinsiz girişinde binlerce gizli belgeye, şirket içi projelere, tedarikçi bilgilerine ve daha fazlasına serbestçe erişebildiğini keşfetti.

Sorunlar, 3 Kasım 2022’de sorumlu bir şekilde Toyota’ya bildirildi ve Japon otomobil üreticisi, 23 Kasım 2022’ye kadar sorunların giderildiğini doğruladı.

EatonWorks, 90 günlük ifşa sürecinin ardından bugün keşifler hakkında ayrıntılı bir yazı yayınladı.

Toyota, keşfedilen güvenlik açıklarını sorumlu bir şekilde ifşa ettiği için araştırmacıya tazminat ödemedi.

Toyota’yı aşmak

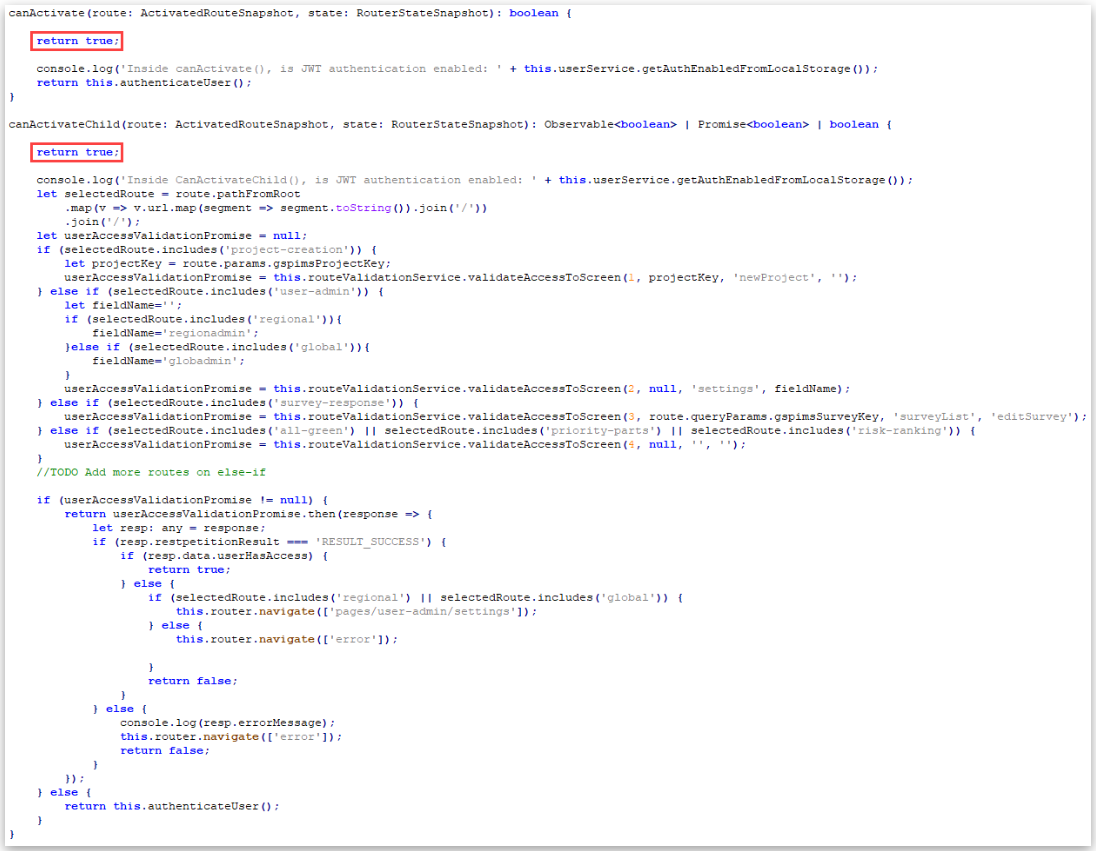

Toyota’nın GSPIMS uygulaması, Angular JavaScript çerçevesi üzerine kuruludur ve hangi kullanıcıların hangi sayfalara erişebileceğini belirlemek için belirli yollar ve işlevler kullanır.

Araştırmacı, bu işlevler için JavaScript’i “gerçek” değerler döndürecek şekilde değiştirerek uygulamaya erişimin kilidini kaldırabileceğini buldu.

Ancak, uygulama şimdi yüklenirken, araştırmacının uygulamada kimliği doğrulanmadığından herhangi bir veri göstermiyordu.

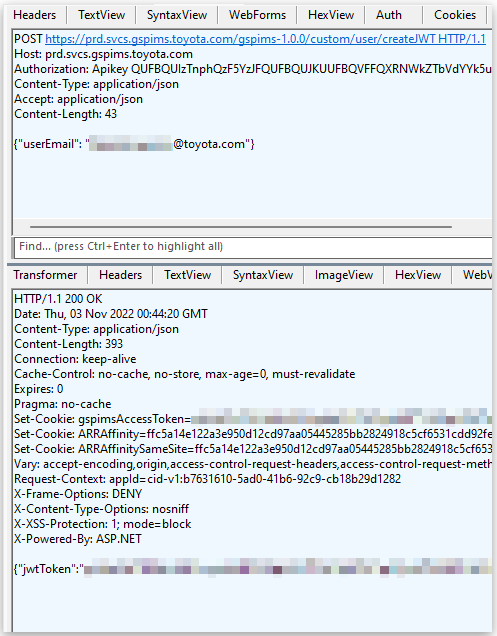

Analist kısa süre sonra hizmetin, kullanıcının e-posta adresine dayalı olarak parolasız oturum açmak için bir JSON Web Simgesi (JWT) oluşturduğunu keşfetti. Bu nedenle, birisi bir Toyota çalışanının geçerli bir e-posta adresini tahmin edebilirse, geçerli bir JWT oluşturabilir.

Bir e-posta adresini bulmak veya formüle etmek için Toyota çalışanlarını Google’da aramak veya LinkedIn’de OSINT gerçekleştirmek yeterli olacaktır; bu, araştırmacının izinsiz giriş için bölgesel bir yönetici hesabı bulmak için izlediği yoldur.

Buradan EatonWorks, sistemin API’sindeki bir bilgi ifşa kusurundan yararlanarak bir sistem yöneticisi hesabına yükseldi. Bundan sonra, araştırmacı bir sistem yöneticisinin e-posta adresini bulup kullanarak daha ayrıcalıklı bir hesaba geçti.

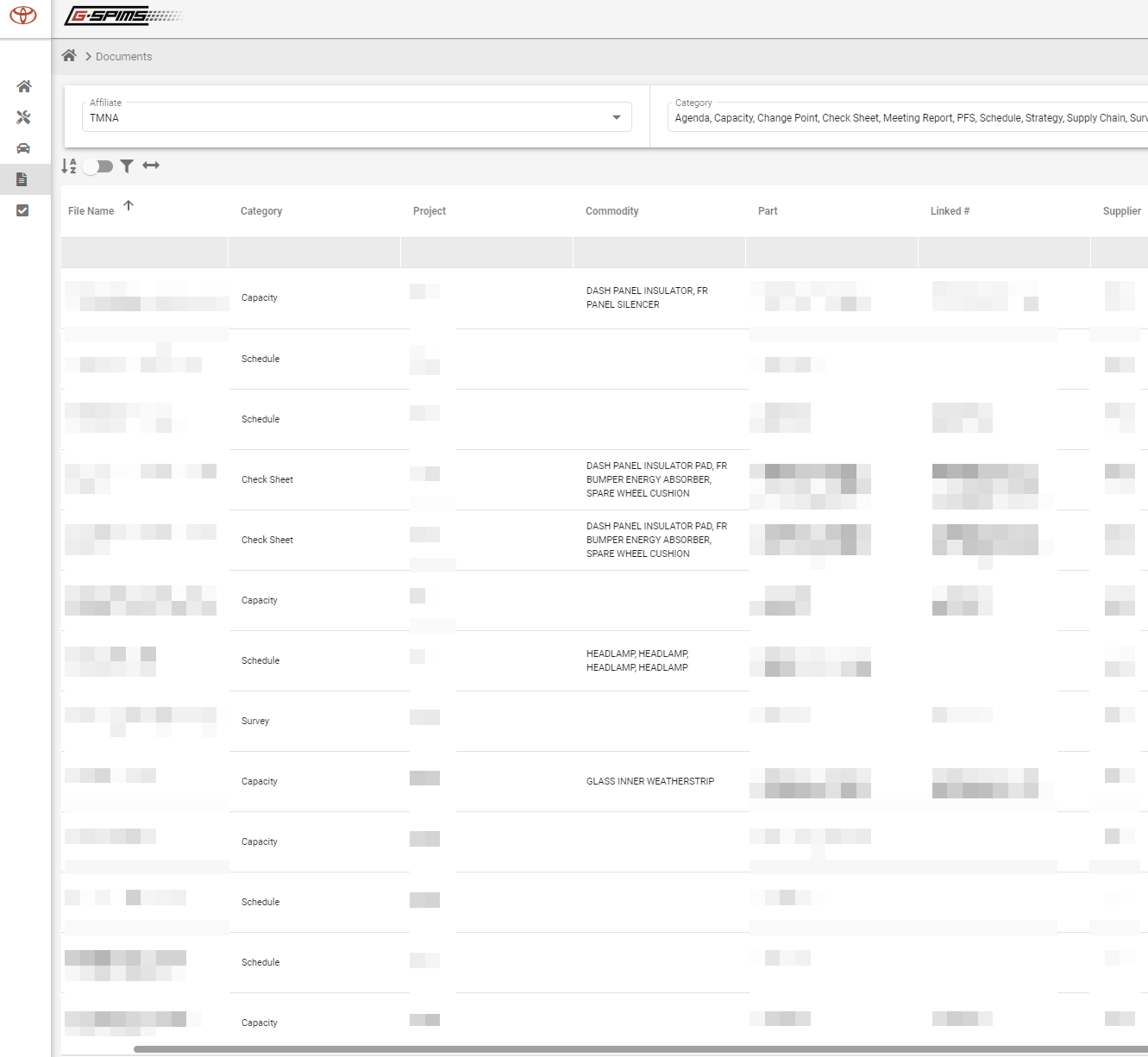

Sınıflandırılmış belgelere tam erişim

GSPIMS’deki bir sistem yöneticisi, sınıflandırılmış belgeler, proje programları, tedarikçi sıralamaları ve 14.000 kullanıcı için kullanıcı verileri gibi hassas bilgilere erişebilir.

Yönetici, her biri için projelerine, görevlerine ve anketlerine erişebilir, kullanıcı ayrıntılarını değiştirebilir, verileri değiştirebilir veya silebilir, gereksiz arka kapı kullanıcıları ekleyebilir veya hedefli bir kimlik avı kampanyası için zemin hazırlayabilir.

Bu saldırının en kötü yönü, kötü niyetli bir aktörün sessizce Toyota’nın sistemine erişmesi ve ardından hiçbir şeyi değiştirmeden verileri kopyalayarak keşfedilme olasılığını çok düşük tutabilmesidir.

Böyle bir şeyin daha önce olup olmadığını belirlemek imkansız, ancak büyük bir Toyota veri sızıntısı olmadı, bu nedenle oturum açma atlama kusurunu ilk bulan kişinin EatonWorks olduğu varsayılıyor.

Bu açıklama, geçen yıl keşfedilen bir dizi ihlal, veri sızıntısı ve diğer güvenlik açıklarının ardından geldi.

Şubat 2022’de Japon otomobil üreticisi, tedarikçilerinden biri olan Kojima Industries’e yönelik bir siber saldırı nedeniyle otomobil üretim faaliyetlerini durdurmak zorunda kaldığını duyurdu.

Ekim 2022’de Toyota müşterileri, markanın resmi bağlantı uygulaması olan Toyota T-Connect’i geliştiren bir yüklenicinin müşteri verilerini içeren bir GitHub deposunu herkese açık olarak bırakmasının ardından bir veri ihlali yaşadı.

Ocak 2023’te bir güvenlik araştırmacısı, Toyota da dahil olmak üzere birçok otomobil üreticisini etkileyen ve potansiyel olarak sahip bilgilerini ifşa edebilecek birden fazla API güvenlik kusurunun ayrıntılarını yayınladı.