İran devleti destekli hack ekibi aradı APT42 hedef ağlara ve bulut ortamlarına sızmak için gelişmiş sosyal mühendislik planlarından yararlanıyor.

Google Cloud yan kuruluşu Mandiant, geçen hafta yayınlanan bir raporda, saldırının hedeflerinin Batı ve Orta Doğu’daki STK’lar, medya kuruluşları, akademi, hukuk hizmetleri ve aktivistleri içerdiğini söyledi.

Şirket, “APT42’nin, devam eden yazışmalar yoluyla mağdurlarıyla güven oluşturmak ve konferanslara veya meşru belgelere davetler sunmak için gazeteci ve etkinlik organizatörü kılığına girdiği gözlemlendi” dedi.

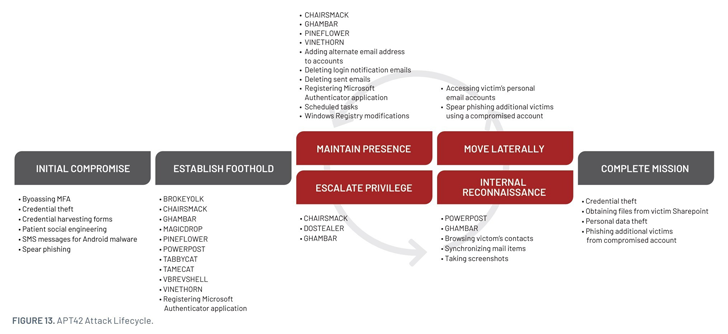

“Bu sosyal mühendislik planları, APT42’nin kimlik bilgilerini toplamasına ve bunları bulut ortamlarına ilk erişim sağlamak için kullanmasına olanak sağladı. Ardından, tehdit aktörü, tespit edilmekten kaçınmak için yerleşik özelliklere ve açık kaynak araçlara güvenirken, İran’a yönelik stratejik öneme sahip verileri gizlice sızdırdı. “

Şirket tarafından ilk kez Eylül 2022’de belgelenen APT42 (diğer adıyla Damselfly ve UNC788), İran hükümetinin stratejik çıkarı olan kişi ve kuruluşlara karşı bilgi toplama ve gözetleme operasyonları yürütmekle görevli, İran devleti destekli bir siber casusluk grubudur.

CALANQUE, CharmingCypress, Charming Kitten, ITG18, Mint Sandstorm (eski adıyla Phosphorus), Newscaster, TA453 ve Yellow Garuda gibi çeşitli isimlerle de bilinen, APT35 olarak takip edilen başka bir kötü şöhretli tehdit grubunun bir alt kümesi olduğu değerlendiriliyor.

Her iki grup da İran’ın İslam Devrim Muhafızları Ordusu’na (IRGC) bağlı, ancak farklı hedeflerle faaliyet gösteriyor.

Charming Kitten ise daha çok veri çalmak amacıyla ABD ve Orta Doğu’daki kuruluş ve şirketleri hedef alan uzun vadeli, kötü amaçlı yazılım yoğunluklu operasyonlara odaklanıyor. APT42 ise aksine, iç politika, dış politika ve rejim istikrarı amacıyla rejimin göz önünde bulundurduğu belirli kişi ve kuruluşları hedef alıyor.

Bu Ocak ayının başlarında Microsoft, Charming Kitten aktörünü, Kasım 2023’ten bu yana Belçika, Fransa, Gazze, İsrail, Birleşik Krallık ve ABD’deki üniversiteler ve araştırma kuruluşlarında Orta Doğu meseleleri üzerinde çalışan yüksek profilli kişileri hedef alan kimlik avı kampanyalarıyla ilişkilendirdi.

Grup tarafından gerçekleştirilen saldırıların, alıcıları sahte bir giriş sayfasına yönlendiren belgeleri cezbetmeye yönelik kötü amaçlı bağlantılar içeren hedef odaklı kimlik avı e-postaları aracılığıyla Microsoft, Yahoo ve Google Kimlik Bilgilerini toplamak için kapsamlı kimlik bilgisi toplama operasyonlarını içerdiği biliniyor.

Bu kampanyalarda, saldırganın, orijinal öğeleri yanlış kullanan ve haber kaynağı kılığına giren alanlardan e-postalar gönderdiği; Dropbox, Google Meet, LinkedIn ve YouTube gibi meşru hizmetler; ve posta servisleri ve URL kısaltma araçları.

Kimlik bilgisi ele geçirme saldırıları, İran’ı ilgilendiren belgeleri ele geçirmek için kurbanların genel bulut altyapısını hedef alan veri sızdırma faaliyetleriyle tamamlanıyor, ancak bunu ancak onların güvenini kazandıktan sonra gerçekleştiriyor; Charming Kitten’ın bu konuda oldukça bilgili olduğu bir konu.

|

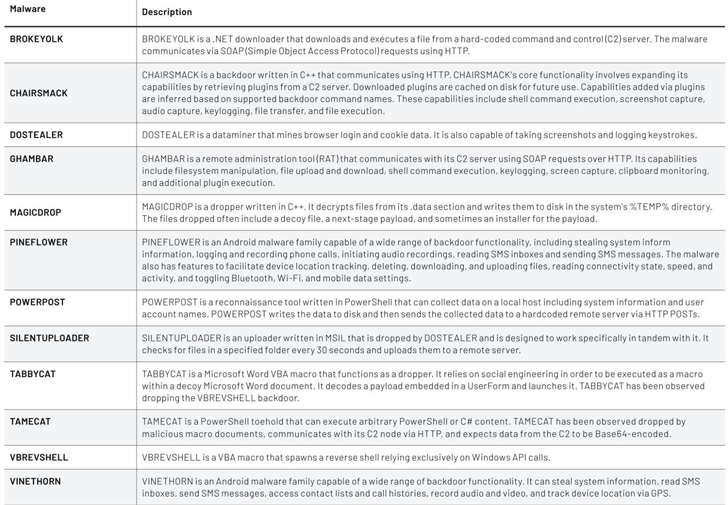

| APT42 ile ilişkili bilinen kötü amaçlı yazılım aileleri |

Mandiant, “Bu operasyonlar, kurban ağlarına ilk erişimi sağlamak için geliştirilmiş sosyal mühendislik planlarıyla başladı ve genellikle kurbanla devam eden güven inşa edici yazışmaları içeriyordu.” dedi.

“Ancak o zaman istenen kimlik bilgileri alınır ve çok faktörlü kimlik doğrulama (MFA), MFA belirtecini yakalamak için klonlanmış bir web sitesi sunarak (başarısız oldu) ve daha sonra kurbana MFA anlık bildirimleri göndererek (başarılı oldu) çok faktörlü kimlik doğrulama (MFA) atlanır.”

Düşmanın, izlerini örtbas etme ve ortama karışma çabası içinde, kamuya açık araçlara güvendiği, dosyaları kurbanın organizasyonu gibi davranarak bir OneDrive hesabına sızdırdığı ve tehlikeye atılan ortamla etkileşim kurmak için VPN ve anonimleştirilmiş altyapı kullandığı tespit edildi.

APT42 tarafından ayrıca, ek kötü amaçlı yazılımları dağıtmak veya cihazda komutları manuel olarak yürütmek için bir atlama noktası görevi gören iki özel arka kapı da kullanılır.

- NICECURL (diğer adıyla BASICSTAR) – Veri madenciliği ve isteğe bağlı komut yürütme dahil olmak üzere yürütülecek ek modülleri indirebilen, VBScript’te yazılmış bir arka kapı

- TAMECAT – İsteğe bağlı PowerShell veya C# içeriğini yürütebilen bir PowerShell tutucusu

NICECURL’un daha önce Orta Doğu politika uzmanlarını hedef alan bir dizi siber saldırıyla bağlantılı olarak Şubat 2024’te siber güvenlik şirketi Volexity tarafından incelendiğini belirtmekte fayda var.

Mandiant sözlerini şöyle tamamladı: “APT42, İran bağlantılı diğer aktörlerin yıkıcı, yıkıcı ve hack-ve-sızdırma faaliyetleri yürüterek uyum sağlamasına yol açan İsrail-Hamas savaşına rağmen nispeten istihbarat toplamaya ve benzer mağduriyetleri hedeflemeye odaklandı.”

“APT42 tarafından uygulanan yöntemler minimum düzeyde ayak izi bırakıyor ve ağ savunucuları için etkinliklerinin tespit edilmesini ve hafifletilmesini daha zorlu hale getirebilir.”