Kötü şöhretli Çince konuşan siberishan grubu APT41, operasyonlarını yeni bölgelere genişletti ve gelişmiş Windows yönetim modüllerini kullanarak Afrika’daki hükümet BT hizmetlerine karşı sofistike saldırılar başlattı.

Bu, daha önce telekomünikasyon, enerji, sağlık ve eğitim dahil olmak üzere çeşitli sektörlerdeki 42 ülkedeki kuruluşlara çabalarını yoğunlaştıran grup için önemli bir coğrafi genişlemeyi temsil etmektedir.

Yakın zamanda belgelenen bir olayda, tehdit aktörleri, uzlaşmış ağlar içinde kalıcılık ve yanal hareket yapmak için atexec ve wmiexec modüllerinden yararlanarak gelişen taktiklerini gösterdi.

Saldırı, APT41’in metodolojilerini belirli hedef ortamlara uyarlama yeteneğini sergiledi ve karakteristik gizliliklerini ve kalıcılığını korudu.

Kampanyanın karmaşıklığı, saldırganların sert kodlanmış dahili hizmet adlarını, IP adreslerini ve doğrudan kötü amaçlı yazılımlarına gömülü proxy sunucu yapılandırmalarını kullanmasıyla belirginleşti.

En önemlisi, grup, kurbanın kendi altyapısında bir komuta ve kontrol (C2) merkezi olarak hizmet etmek için bir SharePoint sunucusunu tehlikeye attı ve silahlandırdı ve organizasyonel varlıkları sahiplerine çevirme yeteneklerini gösterdi.

Securelist analistler, tehdit oyuncusunu, önceki APT41 kampanyalarıyla ayırt edici taktik kalıplar ve altyapı benzerlikleri yoluyla tanımladılar.

Araştırmacılar, Afrika’nın daha önce bu özel kalıcı tehdit grubundan minimal faaliyet yaşadığını ve bu olayı grubun genişleyen küresel erişimini anlamak için özellikle önemli hale getirdiğini belirtti.

.webp)

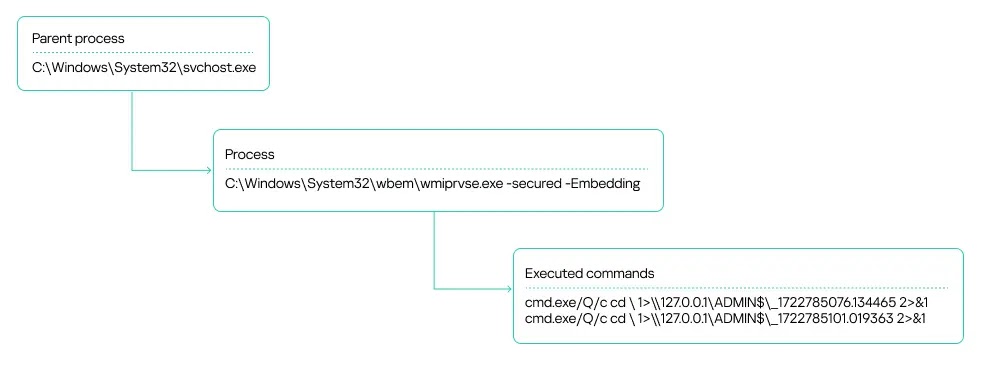

Saldırının ilk tespiti, şüpheli WMIEXEC aktivitesini belirleyen izleme sistemlerinden geldi, farklı bir süreç zinciri deseni ile karakterize edildi. svchost.exe → exe → cmd.exe.

Bu yürütme akışı, saldırganların varlığının temel bir göstergesi olarak hizmet etti ve güvenlik ekiplerine uzlaşmanın erken uyarı işaretlerini sağladı.

Yanal hareket ve ayrıcalık yükseltme taktikleri

Saldırganların yanal hareket stratejisi, pencere ortamları ve idari protokoller hakkında sofistike bir anlayış ortaya koydu.

.webp)

İlk uzlaşmalarının ardından APT41 operatörleri, hedef ağını haritalamak ve güvenlik çözümlerini tanımlamak için yerleşik Windows yardımcı programlarını kullanarak kapsamlı keşif yaptılar.

Keşif aşamaları, gibi sistematik numaralandırma komutlarını içeriyordu. cmd.exe /c netstat -ano > C:\Windows\temp\temp_log.log Ve cmd.exe /c tasklist /v > C:\Windows\temp\temp_log.logkapsamlı ağ ve süreç görünürlüğü sağlayan.

Grup daha sonra, kritik kayıt defteri kovanlarından kimlik bilgilerini hasat ederek ayrıcalıkları artırdı. cmd.exe /c reg save HKLM\SAM C:\Windows\temp\temp_3.log Ve cmd.exe /c reg save HKLM\SYSTEM C:\Windows\temp\temp_4.log.

Saldırganlar, araç setlerini SMB protokolü aracılığıyla birden çok ana bilgisayar boyunca dağıtmak için uzlaşılmış alan hesaplarından yönetici ayrıcalıklarla kullandı ve kötü amaçlı dosyaları stratejik konumlara yerleştirerek C:\Windows\Tasks\ Ve C:\ProgramData\ dizinler.

Bu metodik yaklaşım, kampanyaları boyunca operasyonel güvenliği korurken kalıcı erişim sağlamalarını sağladı.

Tespiti artırın, uyarı yorgunluğunu azaltın, yanıtı hızlandırın; Güvenlik ekipleri için inşa edilmiş etkileşimli bir sanal alan ile hepsi -> Herhangi bir deneyin.