Kuzey Koreli APT37 bilgisayar korsanlığı grubu, ‘telefon dinleme’ özelliği içeren yeni bir ‘FadeStealer’ bilgi çalan kötü amaçlı yazılım kullanıyor ve tehdit aktörünün kurbanların mikrofonlarından gözetleme yapmasına ve kayıt yapmasına olanak tanıyor.

StarCruft, Reaper veya RedEyes olarak da bilinen APT37’nin, Kuzey Kore çıkarlarıyla uyumlu siber casusluk saldırıları düzenleme konusunda uzun bir geçmişe sahip, devlet destekli bir bilgisayar korsanlığı grubu olduğuna inanılıyor. Bu saldırılar Kuzey Koreli sığınmacıları, eğitim kurumlarını ve AB merkezli kuruluşları hedef alıyor.

Geçmişte, bilgisayar korsanlarının komutları yürütmek ve Windows cihazlarından ve hatta bağlı cep telefonlarından verileri, kimlik bilgilerini ve ekran görüntülerini çalmak için ‘Dolphin’ ve ‘M2RAT’ adlı özel kötü amaçlı yazılımları kullandıkları biliniyordu.

Bir CHM dosyasıyla başlar

AhnLab Güvenlik Acil Durum Müdahale Merkezi’nin (ASEC) yeni bir raporunda araştırmacılar, tehdit aktörlerinin siber casusluk saldırılarında kullandıkları ‘AblyGo arka kapı’ ve ‘FadeStealer’ adlı yeni özel kötü amaçlı yazılım hakkında bilgi veriyor.

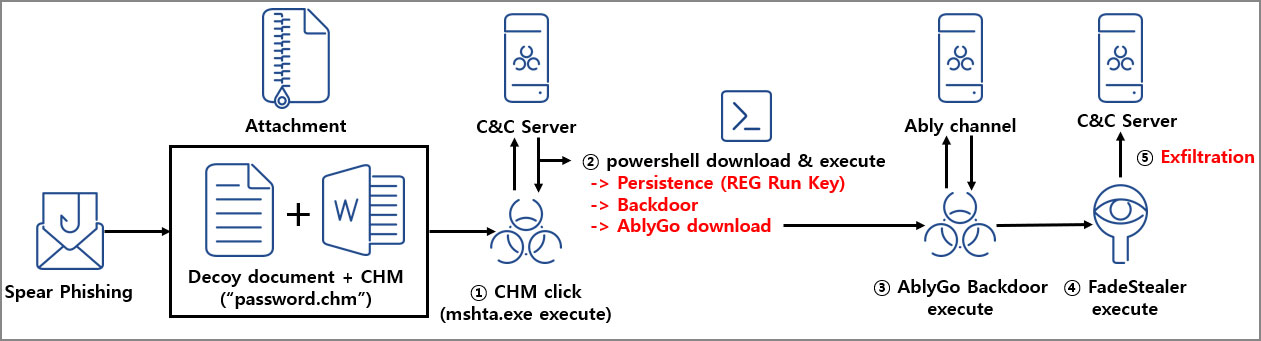

Kaynak: ASEC

Kötü amaçlı yazılımın, parola korumalı Word ve Hangul Kelime İşlemci belgeleri (.docx ve .hwp dosyaları) ve bir ‘password.chm’ Windows CHM dosyası içeren ekli arşivlerle kimlik avı e-postaları kullanılarak dağıtıldığına inanılıyor.

ASEC, kimlik avı e-postalarının alıcıya CHM dosyasını açarak belgelerin parolasını alması talimatını verdiğine inanıyor ve bu da Windows cihazına bulaşma sürecini başlatıyor.

CHM dosyası açıldığında, belgeyi açmak için iddia edilen parolayı görüntüler, ancak aynı zamanda arka kapı işlevi içeren ve Windows ile otomatik başlatma için kayıtlı bir uzak PowerShell komut dosyasını sessizce indirir ve yürütür.

Bu PowerShell arka kapısı, saldırganların komut ve kontrol sunucularıyla iletişim kurar ve saldırganlar tarafından gönderilen tüm komutları yürütür.

Arka kapı, ayrıcalık yükseltme, veri hırsızlığı ve daha fazla kötü amaçlı yazılımın teslimi için saldırının sonraki aşamalarında kullanılan ek bir GoLang arka kapısını dağıtmak için kullanılır.

Bu yeni arka kapı, geliştiricilerin uygulamalarında gerçek zamanlı özellikleri ve bilgi dağıtımını devreye almalarına olanak tanıyan bir API hizmeti olan Ably Platformunu kullandığı için ‘AblyGo arka kapısı’ olarak adlandırıldı.

Tehdit aktörleri, yürütmek ve ardından herhangi bir çıktıyı almak üzere base64 kodlu komutları arka kapıya göndermek için ABLY’yi bir komut ve kontrol platformu olarak kullanır; burada tehdit aktörleri daha sonra onu alır.

Bu meşru bir platform olduğundan, tehdit aktörleri tarafından ağ izleme ve güvenlik yazılımlarından kaçmak için kullanılıyor olabilir.

ASEC, arka kapı tarafından kullanılan Ably API anahtarına erişim sağladı ve saldırganlar tarafından verilen bazı komutları izleyebildi. Bu komutlar, bilgisayar korsanlarının bir dizindeki dosyaları listelemek, sahte bir .jpg dosyasını bir .exe dosyası olarak yeniden adlandırmak ve sonra onu çalıştırmak için arka kapıyı nasıl kullandıklarını gösteriyordu.

Bununla birlikte, tehdit aktörünün yürütmek istediği herhangi bir komutu göndermesi teknik olarak mümkündür.

FadeStealer cihazınızın telefonlarını dinler

Nihayetinde, arka kapılar, Windows cihazlarından çok çeşitli bilgileri çalabilen, bilgi çalan bir kötü amaçlı yazılım olan ‘FadeStealer’ biçiminde son bir yük yerleştirir.

Yüklendiğinde, FadeStealer, meşru Internet Explorer ‘ieinstall.exe’ işlemine DLL yandan yükleme kullanılarak enjekte edilir ve her 30 dakikada bir cihazdan veri çalmaya ve bunları RAR arşivlerinde depolamaya başlar.

Veriler, ekran görüntülerini, kaydedilen tuş vuruşlarını, bağlı akıllı telefonlardan toplanan dosyaları ve çıkarılabilir cihazları içerir. Kötü amaçlı yazılım aynı zamanda bağlı bir mikrofondan ses kaydetme özelliği de içerir ve tehdit aktörlerinin konuşmaları dinlemesini sağlar.

Bu veriler aşağıdaki %Temp% klasörlerinde toplanır:

| Klasör yolu | Sızdırılan Veriler |

| %temp%\VSTelems_Fade\NgenPdbc | Ekran görüntüleri |

| %temp%\VSTelems_Fade\NgenPdbk | Keylogging |

| %temp%\VSTelems_Fade\NgenPdbm | mikrofon dinleme |

| %temp%\VSTelems_FadeIn | Akıllı telefon cihazının veri toplaması |

| %temp%\VSTelems_FadeOut | Çıkarılabilir medya cihazı |

Tehdit aktörleri daha sonra Kuzey Kore hükümeti tarafından kullanılmak üzere hassas bilgileri çalmak veya başka saldırılar gerçekleştirmek için toplanan bu verileri analiz edebilir.

APT37, kötü amaçlı yazılım dağıtmak için CHM dosyalarını kullanan tek Kuzey Koreli tehdit aktörü değildir.

ASEC ayrıca bugün, Kimsuky devlet destekli bilgisayar korsanlığı grubunun, kullanıcı bilgilerini çalan ve ek kötü amaçlı yazılım yükleyen kötü amaçlı komut dosyaları dağıtmak için kimlik avı saldırılarında CHM dosyalarını kullandığını bildirdi.

“Bu vakadaki genel saldırı akışını incelerseniz, tehdit aktörü hedef sistemlere erişim elde etmek için mızraklı kimlik avı e-postaları kullanarak ve komuta ve kontrol sunucusu olarak bir Ably kanalını kullanarak saldırılarını zekice ve hassas bir şekilde gerçekleştirdi.” araştırmacılar.

“Bu tür saldırıları bireylerin fark etmesi zor.”