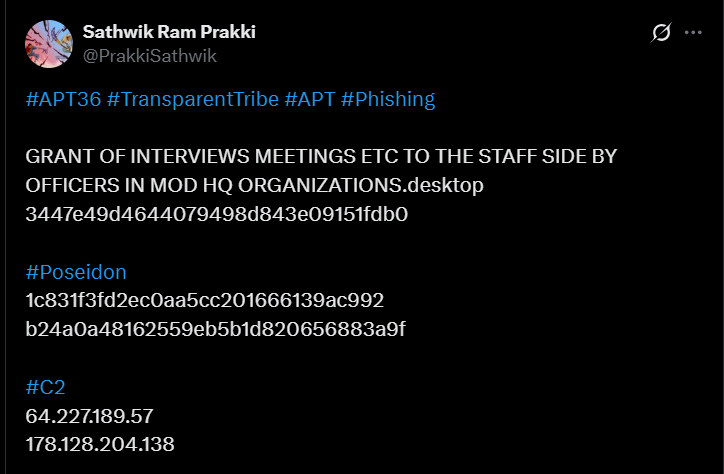

Şeffaf Kabile olarak da bilinen Pakistan bağlantılı tehdit grubu APT36, siber operasyonlarını geleneksel askeri hedeflerin ötesinde, Hindistan demiryollarını, petrol ve gaz altyapısını ve Dışişleri Bakanlığı’nı kapsayacak şekilde genişletti.

Güvenlik araştırmacıları, yükleri dağıtmak ve CRON işleri aracılığıyla kalıcılık oluşturmak için kötü amaçlı komut dosyaları yürüten PDF belgeleri olarak gizlenmiş iki sofistike masaüstü tabanlı enfeksiyon zinciri ortaya çıkardılar.

Bu değişim, APT36’nın daha geniş hükümet ve sivil sektörlere sızmak için efsanevi Poseidon Backdoor’un konuşlandırılması da dahil olmak üzere kimlik avı yemleri ve yeni yük stratejileri uyarlamasını vurgulamaktadır.

Temmuz 2025’in başından beri aktif olan kampanya, öncelikle Alexhost tarafından düzenlenen ve kalıcı ve esnek bir tehdit manzarasının altını çizen Hint kuruluşlarını taklit eden 100’den fazla kimlik avı alanını içeriyor.

Enfeksiyon zincirleri

Saldırı varyantları, hükümet planları veya savunma mektupları etrafında temalı olanlar gibi meşru PDF’leri taklit eden .desktop dosyaları, arka plan komut dosyaları uzak sunuculardan kötü amaçlı yazılım indirirken kurbanları dikkate almak için kullanır.

İlk varyantta, IP 209.38.203.53’teki tek bir komut ve kontrol (C2) sunucusu,/dg9nb2pvvbw8 =/dg9nb2pvvbw8 =/dg9nb2pvvbw8 =/dg9nb2pvvbw8 =/dg9nb2pvvbw8 =/dg9nb2pvbbw8 =/.local/pay/. Local/shill gibi hidden dizinlerdeki dosyaları saklayarak, ~/.local/shill, p7ip (exy-fmip) gibi saklayarak kolaylaştırır ( TCL-8.7).

Hunt raporuna göre, CRON Jobs aracılığıyla kalıcılık, güvenilirliği artırmak için Google Drive’da barındırılan tuzak içeriği ile sağlanır.

İkinci varyant, 165.232.114.63 ve 165.22.251.224’te çift C2 sunucuları ile fazlalık getirerek Emacs-Bin ve Crond-98 gibi yükleri indirerek, bir uç nokta bozulursa operasyonel sürekliliği sağlar.

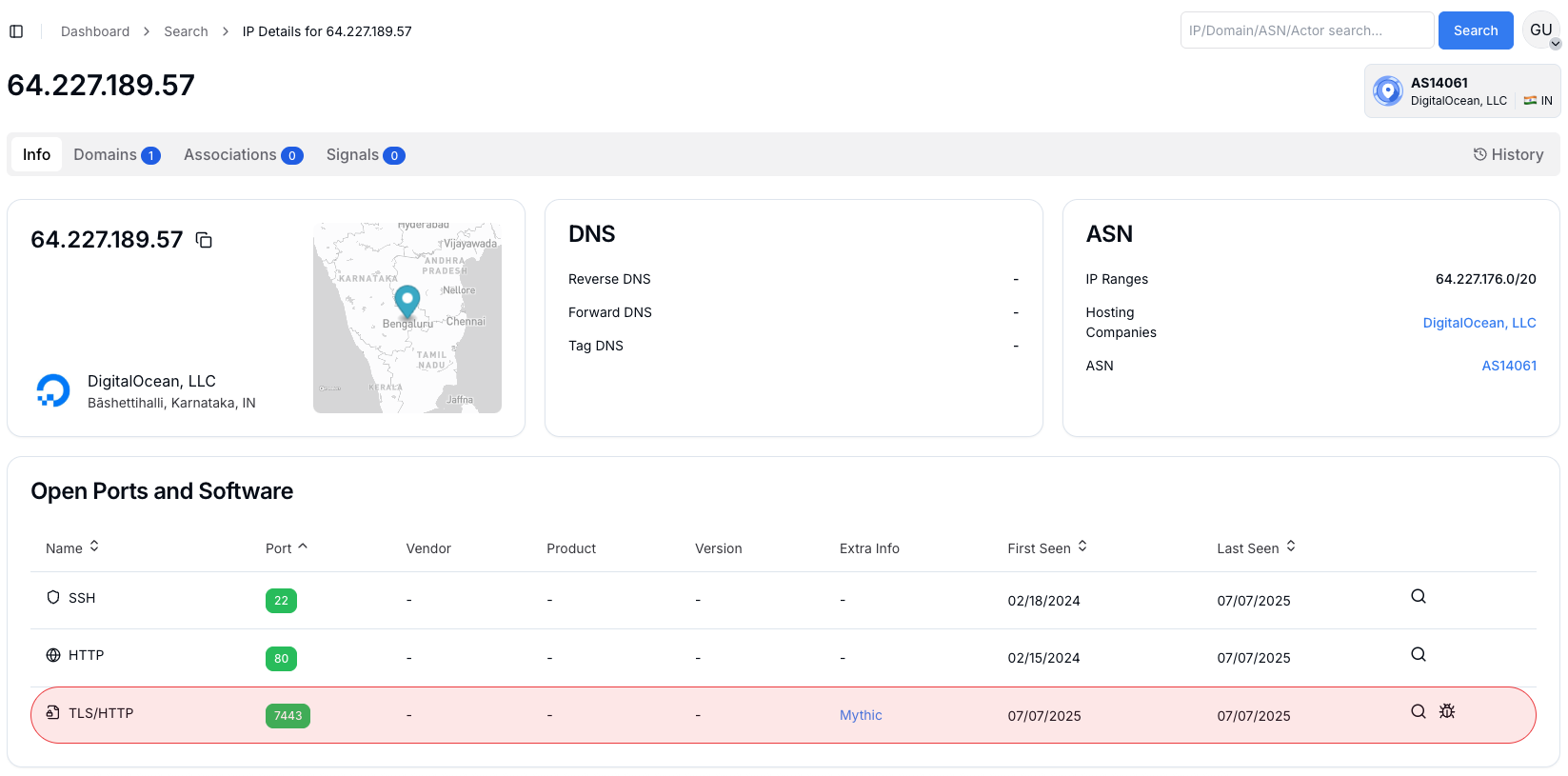

Her iki zincir de, efsanevi C2 çerçevesi üzerine inşa edilmiş bir go dili implant olan Poseidon Backdoor’da doruğa ulaşır ve platformlar arası kalıcılık, sistem keşfi, kimlik bilgisi hasat ve yanal hareket sağlar.

Almanya ve Hindistan’da DigitalOcean Altyapısı’nda barındırılan 178.128.204.138 ve 64.227.189.57’de ek Poseidon C2S, mit hizmetleri için 7443’ü ortaya çıkardı, AWS ve colorsross gibi sağlayıcılardan 352 sunucu arasında daha geniş efsane dağıtımlar açısından onaylandı.

Kimlik avı ölçeği

Kötü amaçlı yazılım sunumunu tamamlayan APT36’nın kimlik avı altyapısı, DRDO, Hint Ordusu ve diğer varlıkları taklit eden sahte alanlar aracılığıyla kimlik bilgilerini hedefler.

Kaynak karmalarından dönme, 100’den fazla alanı birbirine bağlamıştır, bu da Hindistan kamu sektörü kullanıcılarına göre uyarlanmış merkezi kontrol ve sosyal mühendisliği gösterir.

İlk olarak 2025 Temmuz ayı ortalarında belirtilen bu devam eden kampanya, kimlik bilgisi hırsızlığını sürekli erişim için arka kapı implantasyonu ile birleştiriyor.

Savunuculara, tanımlanmış C2 IP’lere yönelik trafiği izlemeleri, anormal .desktop dosya yürütmelerini tespit etmeleri, Alexhost tarafından çözülmüş sahte alanları engellemeleri ve şüpheli alt alanlar için günlükleri taramaları tavsiye edilir.

APT36’nın askeri odaklı casusluktan kritik altyapı hedeflemesine taktiklerinin evrimi, Hindistan’ın dijital ekosistemine yönelik riskleri azaltmak için gelişmiş tehdit avı, gösterge paylaşımı ve proaktif engelleme ihtiyacını vurgulamaktadır.

Uzlaşma Göstergeleri (IOCS)

| MD5 karma | Tanım |

|---|---|

| E354CF4C417E019AD236B241BA3C | Meşru belgeleri taklit etmek ve yükleri teslim etmek için APT36 tarafından kullanılan desktop dosyası; Muhtemelen kalıcılık ve kaçırma mekanizmalarını başlatır. |

| 76E9F3C325DE4F2D52F9881422A88CB | Kötü niyetli .desktop dosyası APT36 tarafından hazırlanmış; Yürütmeyi geciktiren ve sistem profilini gerçekleştiren gömülü komut dosyaları içerir. |

| 65167974B397493FCE320005916A13E9 | Apt36 başlatıcı belge kısayolu olarak gizlenmiş; Meşru sesli bir işlem adı altında ikincil yükleri çalıştırmak için tasarlanmıştır. |

| 6065407484f1e22e814dfa00bd1fae06 | APT36’dan masaüstü dosyası; Dinamik analizi atlamak için uzun uykular ve hata ayıklama-çevre algılama kullanır. |

| 5C71C683F55530C7347E0F47A1899 | Apt36 resmi bir form olarak maskelenen dosya; Linux sistemlerinde .desktop yürütme mantığını kullanarak gömülü yükleri yürütür. |

| 8D46A7E4A800D15E31FB0AA86D4D7B7F | APT36 tarafından düşürülen kimlik avı cazibesi; Anti-analiz ve süreç maskesi özellikleri ile arka kapıyı başlatır. |

| 589cf2077569b95178408f364a1aa721 | Apt36. Desktop dosyası ilk uzlaşma için kullanılan; Tipik olarak gizli yürütme, sanal alan kaçırma ve isteğe bağlı C2 işaretini içerir. |

| B3F57FE1A541C364A5989046AC2CB9C5 | Linux tabanlı hedefleme için APT36 tarafından kullanılan kötü niyetli kısayol; Uzun uykular ve ana bilgisayar kontrolleri kullanarak algılamadan kaçarken yükleri dağıtır. |

Find this News Interesting! Follow us on Google News, LinkedIn, and X to Get Instant Updates!