‘Transparent Tribe’ olarak da bilinen APT36 hack grubunun, YouTube’u taklit eden en az üç Android uygulamasını kullanarak cihazlara kendi imzası olan uzaktan erişim truva atı (RAT) ‘CapraRAT’ı bulaştırdığı gözlemlendi.

Kötü amaçlı yazılım bir kurbanın cihazına yüklendikten sonra verileri toplayabilir, ses ve video kaydedebilir veya hassas iletişim bilgilerine erişebilir ve aslında bir casus yazılım aracı gibi çalışabilir.

APT36, Hindistan savunma ve devlet kurumlarına, Keşmir bölgesi meseleleriyle ilgilenenlere ve Pakistan’daki insan hakları aktivistlerine saldırmak için kötü niyetli veya bağlantılı Android uygulamaları kullanmasıyla tanınan, Pakistan bağlantılı bir tehdit aktörüdür.

Bu son kampanya, Hindistan ve Pakistan’da askeri veya diplomasi ile bağlantılı kişi ve kuruluşları, üçüncü taraf sitelerde barındırılan YouTube Android uygulamalarına karşı çok dikkatli olmaları konusunda uyaran SentinelLabs tarafından fark edildi.

YouTube’un kimliğine bürünme

Kötü amaçlı APK’lar, Android’in resmi uygulama mağazası Google Play’in dışında dağıtılıyor, dolayısıyla kurbanlar büyük olasılıkla bunları indirip yüklemek için sosyal olarak tasarlanmış.

APK’lar Nisan, Temmuz ve Ağustos 2023’te VirusTotal’a yüklendi; bunlardan ikisi ‘YouTube’ olarak adlandırılıyor ve bir tanesi de muhtemelen aşk temelli taktiklerde kullanılan bir kişiliğin kanalıyla ilişkili ‘Piya Sharma’.

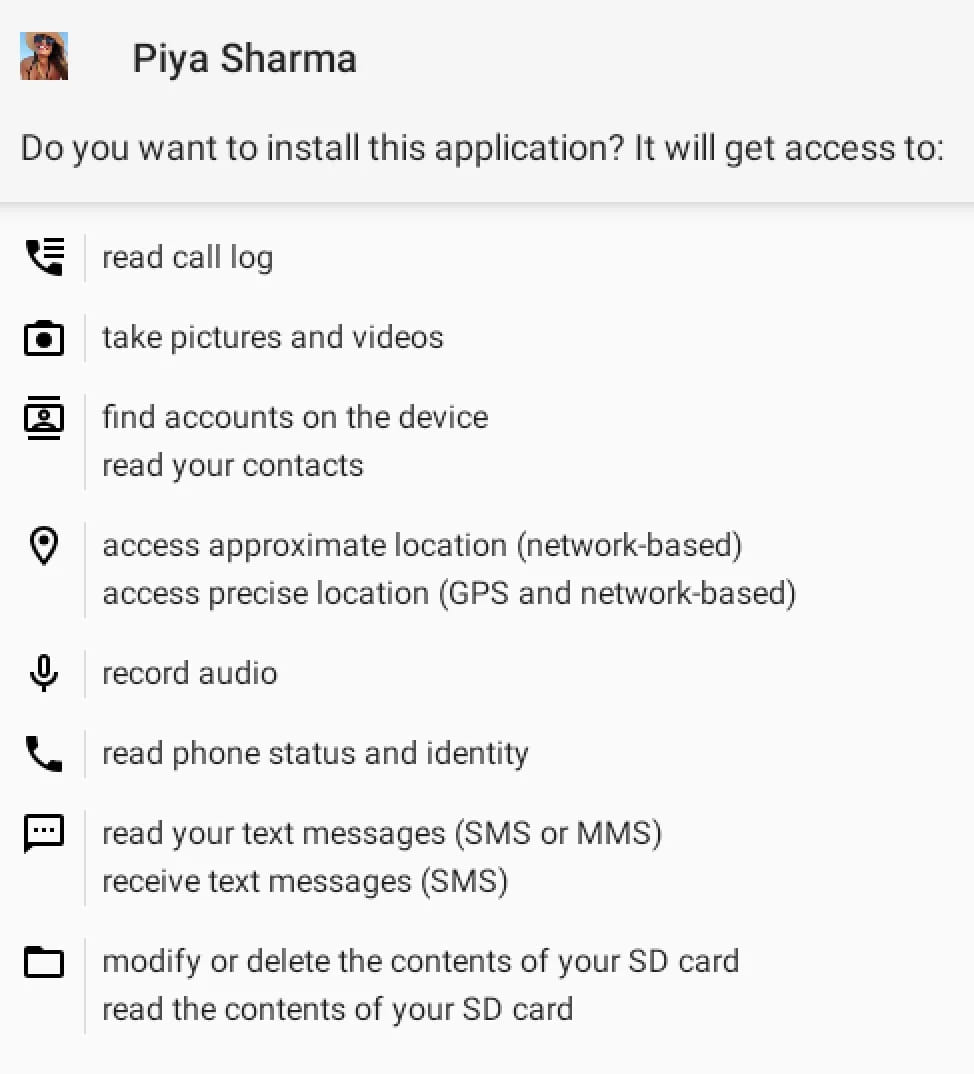

Kurulum sırasında, kötü amaçlı yazılım uygulamaları çok sayıda riskli izin talep ediyor ve kurbanın bunlardan bazılarını YouTube gibi bir medya akışı uygulaması için şüphelenmeden ele alması mümkün olabiliyor.

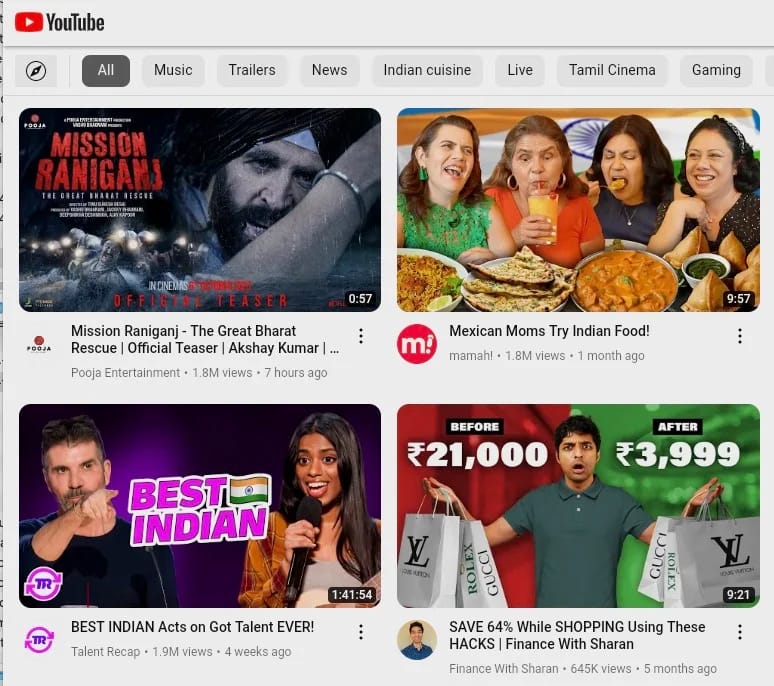

Kötü amaçlı uygulamaların arayüzü, Google’ın gerçek YouTube uygulamasını taklit etmeye çalışıyor ancak hizmeti yüklemek için truva atı haline getirilmiş uygulamanın içinden WebView kullanılması nedeniyle yerel uygulama yerine bir web tarayıcısını andırıyor. Ayrıca gerçek platformda mevcut olan birçok özelliği kaçırıyor.

CapraRAT cihazda çalışır hale geldiğinde aşağıdaki eylemleri gerçekleştirir:

- Mikrofon, ön ve arka kameralarla kayıt

- SMS ve multimedya mesaj içeriklerini, çağrı kayıtlarını toplama

- SMS mesajları gönderme, gelen SMS’leri engelleme

- Telefon çağrılarını başlatma

- Ekran görüntüleri alma

- GPS ve Ağ gibi sistem ayarlarının geçersiz kılınması

- Telefonun dosya sistemindeki dosyaları değiştirme

SentinelLabs, son kampanyada tespit edilen CapraRAT varyantlarının daha önce analiz edilen örneklere göre iyileştirmeler içerdiğini ve bunun sürekli gelişmeye işaret ettiğini bildiriyor.

Atıfla ilgili olarak, CapraRAT’ın iletişim kurduğu C2 (komuta ve kontrol) sunucusu adresleri, uygulamanın yapılandırma dosyasında sabit kodlanmıştır ve geçmiş Transparent Tribe etkinlikleriyle ilişkilendirilmiştir.

SentinelLabs tarafından alınan bazı IP adresleri diğer RAT kampanyalarıyla bağlantılı ancak tehdit aktörleri ile bunlar arasındaki kesin ilişki belirsizliğini koruyor.

Sonuç olarak, Transparent Tribe, Hindistan ve Pakistan’da siber casusluk faaliyetlerine, artık YouTube kılığında evrim ve uyarlanabilirlik gösteren kendi imzası olan Android RAT’ı kullanarak devam ediyor.

SentinelLabs, tehdit grubunun zayıf operasyonel güvenliğinin kampanyalarını ve araçlarını kolayca tanımlanabilir hale getirirken, sürekli olarak yeni uygulamalar sunmalarının onlara yakalanması zor bir avantaj sağladığını ve sürekli olarak yeni potansiyel kurbanlara ulaştığını gözlemliyor.