Resmi olarak APT35 olarak adlandırılan İran siber birimi Charming Kitten, geri dönüştürülmüş kimlik avı şablonları ve kimlik bilgisi toplama sayfalarıyla tanınan, gürültülü ama görece karmaşık olmayan bir tehdit aktörü, siyasi motivasyonlu bir kolektif olarak uzun süredir göz ardı ediliyor.

En son istihbarat dökümü olan Bölüm 4, bu değerlendirmeyi temelden yeniden yazıyor. Ortaya çıkan şey bir hacker topluluğu değil, herhangi bir yasal girişiminkiyle rekabet edebilecek gider raporları, faturalar ve satın alma prosedürleriyle dolu bir hükümet departmanıdır.

Sızan dosyalar, İran’ın siber operasyonlarını sürdüren bürokratik mekanizmayı açığa çıkarıyor: barındırma sağlayıcılarını ve fatura numaralarını kaydeden elektronik tablolar, Cryptomus aracılığıyla işlenen kripto para makbuzları ve sahte Avrupa kimlikleri mozaiği altında sunucu kiralamaları.

Bunlar istismar değil, idari kayıtlardır. Döküm, Tahran’ın altyapıyı nasıl talep ettiğini, finanse ettiğini ve sürdürdüğünü aydınlatıyor ve devlet niyetini yürütülebilir koda dönüştüren kurumsal metabolizmayı ortaya çıkarıyor.

Üç Dosyalı Mimari

Sızan veri seti, operasyonel bir omurga işlevi gören birbirine bağlı üç elektronik tablodan oluşuyor.

İlki olan 0-SERVICE-Service.csv, alan adlarını kayıt şirketlerine bağlayan yaklaşık 170 satır içerir; 50’den fazla farklı ProtonMail kimliği ve 80’den fazla açık metin kimlik bilgisi çifti içerir.

Girişler yinelenen sağlayıcılara referans verir: EDIS (VPS) yaklaşık 20 kez, NameSilo (etki alanları) 14 kez ve Impreza (VPS) 6 kez görünür. Satır öğesi fiyatlandırması, “3 Ay / #2016” ve “SSL / SSL yok” gibi yaşam döngüsü notlarıyla birlikte dolar ve euroyu kapsar.

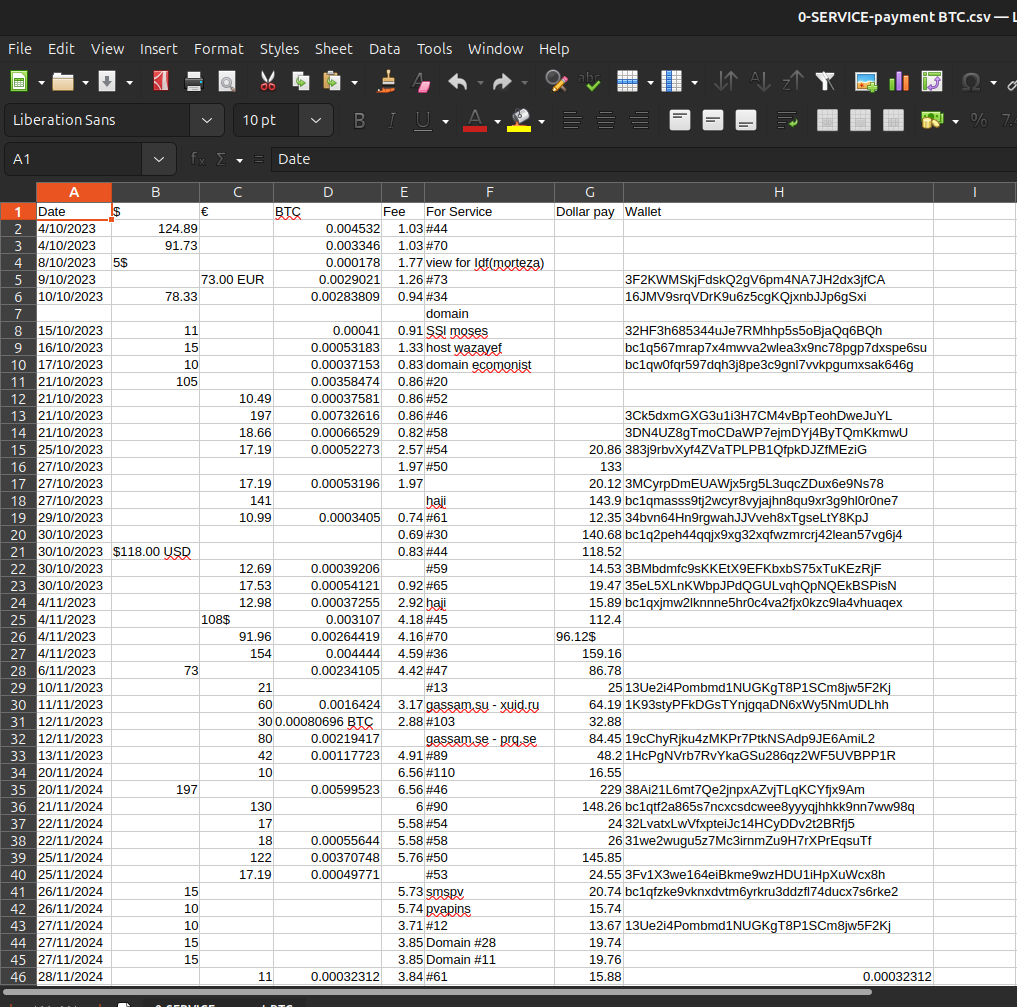

İkinci sayfa olan 0-SERVICE-ödeme BTC.csv, Ekim 2023’ten Aralık 2024’e kadar uzanan 55 kripto para birimi işlemini belgeliyor; bu işlemlerin toplamı yaklaşık 1.225 ABD Doları ve işlem başına ortalama 56 ABD Doları harcama yapılıyor.

M-cüzdan alanını en az 32 benzersiz Bitcoin adresi dolduruyor; çoğu, hizmet sayfasındaki girişleri yansıtan dahili hizmet numaralarına atıfta bulunuyor. Bu, talep, ödeme ve aktivasyonu birbirine bağlayan doğrulanabilir bir denetim izi oluşturur.

Üçüncü dosya olan 1-NET-Sheet1.csv, ağ adresleriyle operasyonel döngüyü kapatır: Farsça açıklamalı bağlantı notları ve konum işaretleyicileriyle IP aralıkları ve CIDR tahsisleri.

Bu girişler, faturalardaki aynı takma adlı müşteri kimlikleri ve hizmet SKU’larıyla eşleşen, sağlayıcı kontrol panellerinde gözlemlenen canlı altyapıya karşılık gelir.

Sızan materyaller çarpıcı bir operasyonel modeli ortaya koyuyor. APT35 doğaçlama yoluyla değil, standartlaştırılmış bir iş akışıyla çalışır. Etki alanı kaydı, VPS tedariki, kimlik bilgilerinin kaydedilmesi ve ödeme mutabakatı tutarlı bir prosedür koreografisini takip eder.

Birden fazla takma ad ve zaman diliminde aynı barındırma katmanları, satıcılar, fiyat bantları ve kripto para birimi ödeme rayları hassasiyetle yinelenir.

Bu tutarlılık, çok yönlülükten ziyade esneklik ve idari süreklilik için tasarlanmış sanayileşmiş bir süreci göstermektedir.

Belki de ihlal sonrası en zarar veren APT35, temel operasyonel güvenliği sağlamada başarısız oldu. Güvenliği ihlal edilmiş altyapı, canlı sunucular, barındırma kimlik bilgileri ve ödeme ağ geçidi erişiminin korumasız bırakılmasıyla haftalarca erişilebilir kaldı.

Bürokratik hassasiyet ile OPSEC başarısızlıkları arasındaki bu uçurum, Charming Kitten’ın operasyonlarının merkezinde yer alan bir paradoksun altını çiziyor: Titiz yönetim ve operasyonel dikkatsizlik.

Musa Asası Bağlantısı

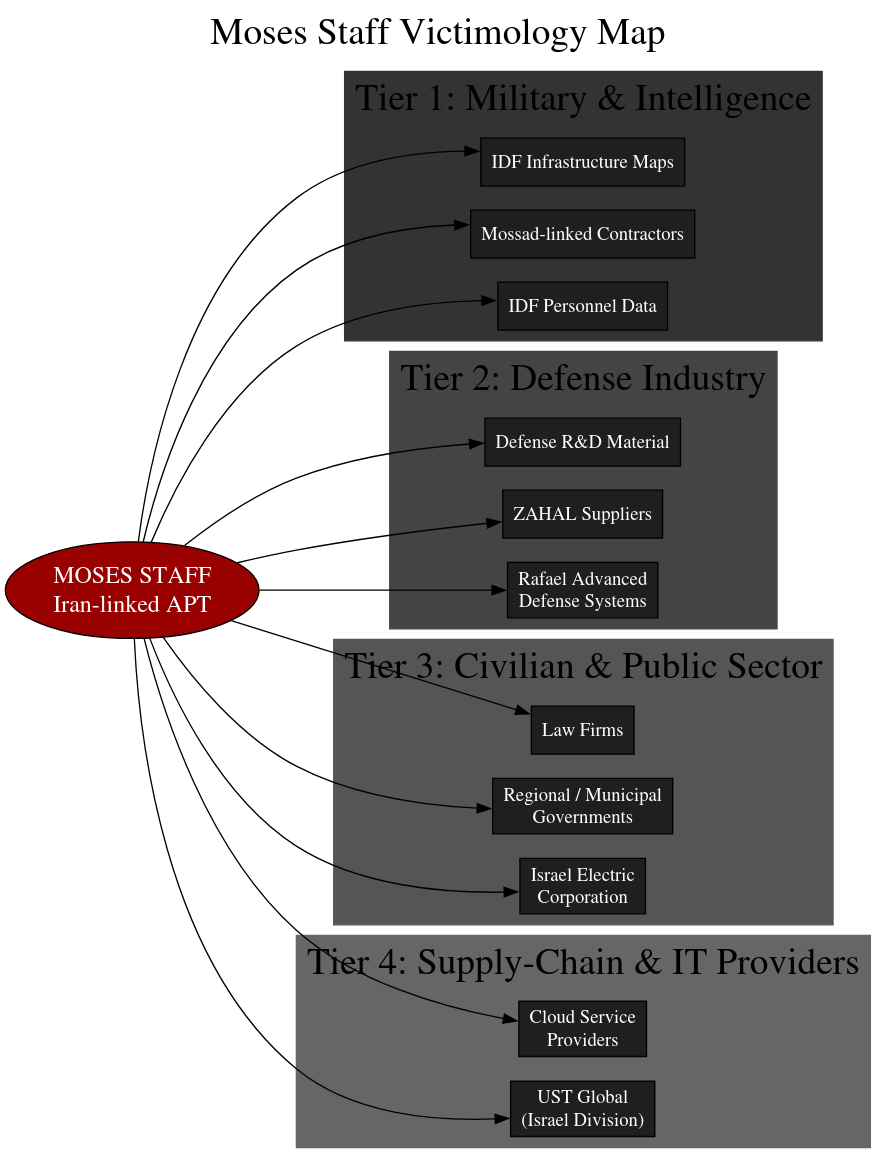

Hizmet defterinde gömülü olarak aydınlatıcı bir giriş bulunur: Musa-personel[.]io. Bu keşif, APT35’in, görünüşte İsrailli örgütleri hedef alan ideolojik bir hacktivist kolektif olarak gösterilen Musa Personeli’ni destekleyen altyapıyı işlettiğini ortaya koyuyordu.

Moses Staff, bulut sağlayıcılarını ve UST Global Israel gibi BT hizmet şirketlerini ihlal ederek erişimi yatay olarak genişletiyor ve güvenilir aracıları farkında olmadan vektörlere dönüştürüyor.

Örtüşen ProtonMail hesapları, kayıt şirketleri ve ödeme altyapısı, Moses Staff’ın görünüşte bağımsız fidye yazılımı kampanyalarının aslında APT35’in aynı bürokratik rejim içinde dahili bilet numaraları atanan farklı “projelerin” satın alma iş akışının ürünleri olduğunu ortaya koyuyor.

Bölüm 4 dosyaları, Tahran’ın siber operasyonlarının nasıl bir abonelik hizmeti olarak çalıştığını ortaya koyuyor. Düzinelerce cüzdana bölünmüş ve Kıbrıs merkezli satıcılar aracılığıyla yönlendirilen küçük kripto para birimi mikro ödemeleri, uyumluluk tespitinden kaçarken kalıcı altyapıyı koruyor.

Bu yaklaşım, İran’ın yaptırımlardan kaçınma konusundaki daha geniş deneyimini yansıtıyor: mali takibi engellemek ve operasyonel sürekliliği sürdürmek için harcamaları küçük, dağınık işlemlere bölmek.

Bu eserlerin sonuçta gösterdiği şey, devlet destekli siber gücün teknolojik yeniliğe değil, kurumsal kalıcılığa dayandığıdır.

İstismar edilen her sistemin arkasında bir satın alma siparişi vardır; Her kampanyanın arkasında bir alacak hesapları memuru bulunur. İran’ın siber operasyonlarını çalışır durumda tutan şey, kötü amaçlı yazılım değil elektronik tablodur.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.