OceanLotus (APT32) olarak bilinen kötü niyetli Güneydoğu Asya APT grubunun, siber güvenlik profesyonellerinin mahremiyetini tehlikeye atan karmaşık bir saldırıya karıştığı ortaya çıktı.

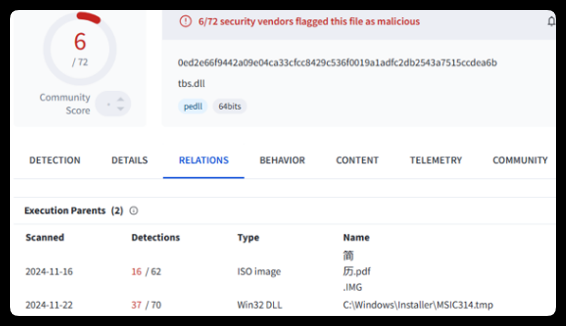

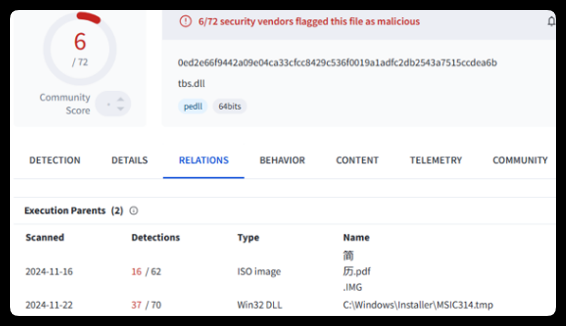

ThreatBook Araştırma ve Müdahale Ekibi tarafından yakın zamanda yapılan bir araştırma, siber güvenlik uzmanları tarafından kullanılan popüler bir ayrıcalık yükseltme aracının arka kapıya kapatıldığını ve bunun da önemli veri ihlallerine ve kimlik sızıntılarına yol açtığını ortaya çıkardı.

Saldırı Metodolojisi

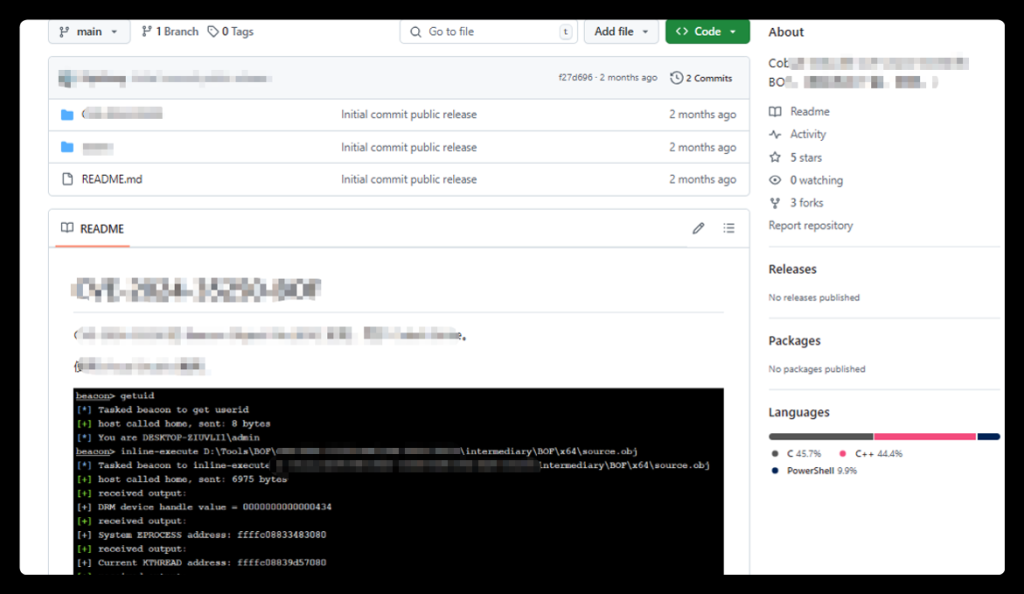

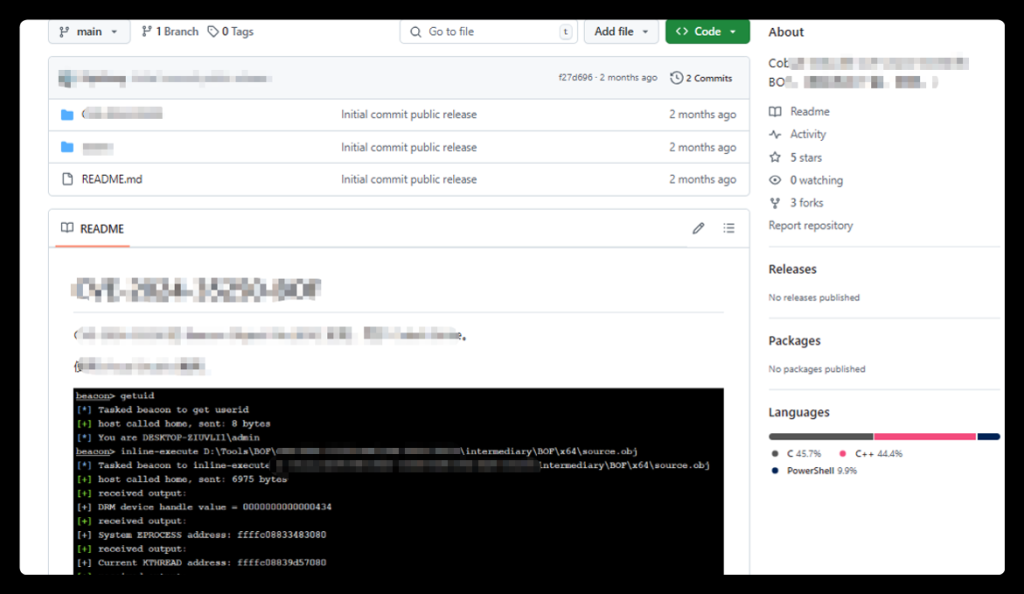

İlk olarak Kasım 2024’te tespit edilen saldırı, bir Truva atı ile gömülü bir Cobalt Strike istismar eklentisinin GitHub’a yayınlanmasını içeriyordu.

Saldırganlar, kötü amaçlı bir .suo dosyasını bir Visual Studio projesine dahil ederek yeni bir taktik uyguladılar. Şüphelenmeyen kullanıcılar projeyi derlediğinde Truva Atı otomatik olarak yürütülür ve sistemlerini etkili bir şekilde tehlikeye atar.

Investigate Real-World Malicious Links, Malware & Phishing Attacks With ANY.RUN – Try for Free

Tanınmış bir Çin FinTech şirketinin meşru bir güvenlik araştırmacısına benzeyecek şekilde kurulan zehirli hesap, GitHub’daki kötü amaçlı depoyla bağlantılı.

Zaman Çizelgesi ve Yürütme

OceanLotus grubu, Eylül ortası ile Ekim 2024 başı arasında başlayacak saldırıyla Çinli siber güvenlik araştırmacılarını hedef aldı.

10 Ekim’de, sahte hesap GitHub’a kaydoldu ve kurbanların korumasını azaltmak için stratejik olarak çeşitli meşru güvenlik araçlarını kullandı.

Birkaç gün içinde, Çince açıklamalar içeren ve özellikle yerel siber güvenlik profesyonellerini cezbetmeyi amaçlayan iki kötü niyetli proje yayınlandı.

Saldırganın bu projeleri daha sonra silmesine rağmen, zehirli kod zaten diğer araştırmacıların veri havuzlarına entegre edilmişti ve bu da tespit edilmesini giderek zorlaştırıyordu.

Kod, kötü amaçlı komutları sorunsuz bir şekilde yürütmek ve tespit edilmekten kaçınmak için kendi kendini imha etmek üzere tasarlanmıştır.

ThreatBook’un kapsamlı analizi, saldırının yalnızca karmaşık olmadığını, aynı zamanda OceanLotus’un gelişen tekniklerinin göstergesi olduğunu ortaya çıkardı.

Kötü amaçlı yazılım, dll oyma ve base64 kodlama kombinasyonunu kullanarak, Notion platformu aracılığıyla komut ve kontrol iletişimi kurarak trafik algılama önlemlerini akıllıca atlatıyor.

Araştırma ekibi, analizlerinden elde edilen çok sayıda Uzlaşma Göstergesi (IOC) sunarak siber güvenlik kuruluşlarının bu tür hedefli tehditlere karşı savunmalarını geliştirmelerine olanak sağladı.

ThreatBook’un Tehdit Tespit Platformu (TDP) ve Cloud Sandbox dahil olmak üzere güvenlik araçları paketi, bu saldırının etkilerinin tanımlanmasında ve azaltılmasında etkili oldu.

OceanLotus grubunun bu tür hedefe yönelik siber operasyonları yürütmek için GitHub’u kullanması, yazılım tedarik zincirindeki güvenlik açıklarına ilişkin acil farkındalığı artırıyor.

Siber güvenlik ortamı giderek daha karmaşık hale geldikçe, profesyonellerin hassas bilgileri korumak için dikkatli olmaları ve güçlü güvenlik uygulamalarından yararlanmaları gerekiyor.

Siber güvenlik profesyonelleri, araçlarını ve kimliklerini bu tür zararlı tehditlere karşı koruma konusunda bilgili ve proaktif kalmalıdır.

Find this News Interesting! Follow us on Google News, LinkedIn, and X to Get Instant Updates!