Rusya bağlantılı APT29 ulus devleti aktörünün, adı açıklanmayan bir Avrupa diplomatik kuruluşuna yönelik saldırısının bir parçası olarak Credential Roaming adlı “daha az bilinen” bir Windows özelliğinden yararlandığı tespit edildi.

Mandiant araştırmacısı Thibault Van Geluwe de Berlaere teknik bir yazıda, “Diplomatik merkezli hedefleme, Rus stratejik öncelikleri ve tarihi APT29 hedeflemesi ile tutarlıdır.” Dedi.

Cozy Bear, Iron Hemlock ve The Dukes olarak da adlandırılan bir Rus casusluk grubu olan APT29, ülkenin stratejik hedefleriyle uyumlu istihbarat toplamayı amaçlayan izinsiz girişleriyle tanınır. Dış İstihbarat Servisi (SVR) tarafından desteklendiğine inanılıyor.

Rakip kolektifin siber etkinliklerinden bazıları, Aralık 2020’de SolarWinds yazılımı aracılığıyla yaygın tedarik zinciri uzlaşmasından sorumlu bir tehdit kümesi olan Nobelium takma adı altında herkese açık olarak izleniyor.

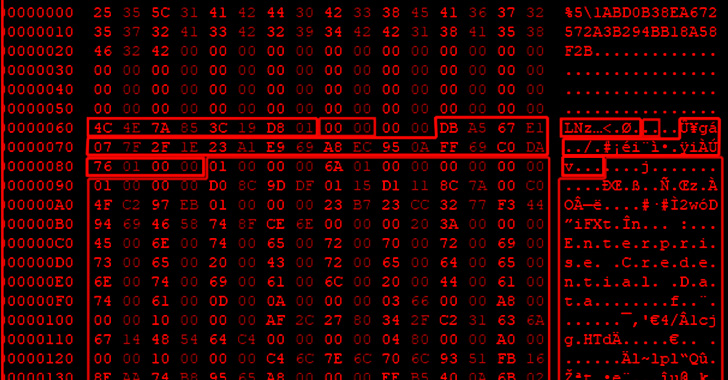

Google’ın sahip olduğu tehdit istihbaratı ve olay müdahale şirketi, 2022’nin başlarında kurban ağında APT29’un bulunduğu ve bu noktada Active Directory sistemine karşı “atipik özelliklere sahip çok sayıda LDAP sorgusu” gerçekleştirildiği sırada Kimlik Bilgileri Dolaşımının kullanıldığını tespit ettiğini söyledi. .

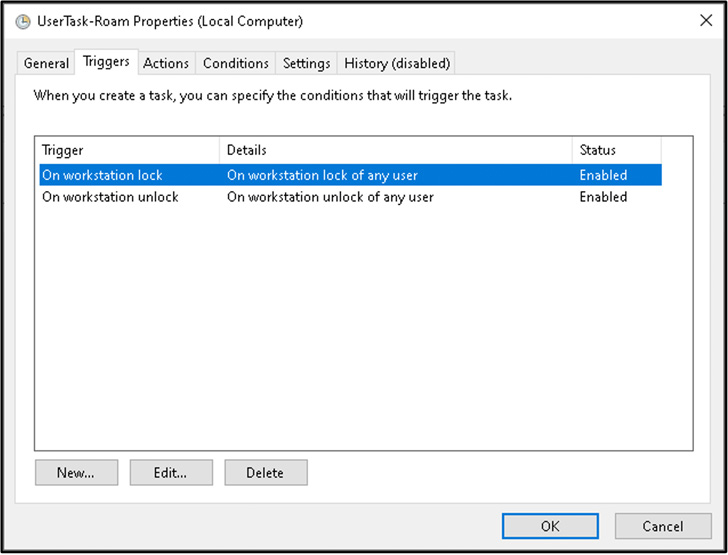

Windows Server 2003 Service Pack 1’de (SP1) tanıtılan Kimlik Bilgileri Dolaşımı, kullanıcıların bir Windows etki alanındaki farklı iş istasyonlarında kimlik bilgilerine (yani özel anahtarlar ve sertifikalar) güvenli bir şekilde erişmesine olanak tanıyan bir mekanizmadır.

Mandiant, iç işleyişini daha da araştırarak, oturum açmış kurban bağlamında uzaktan kod yürütülmesini sağlamak için bir tehdit aktörü tarafından silah haline getirilebilecek rastgele bir dosya yazma güvenlik açığının keşfinin altını çizdi.

CVE-2022-30170 olarak izlenen eksiklik, Microsoft tarafından 13 Eylül 2022’de gönderilen Yama Salı güncellemelerinin bir parçası olarak giderildi ve şirket, istismarın bir kullanıcının Windows’ta oturum açmasını gerektirdiğini vurguladı.

Güvenlik açığından başarıyla yararlanan bir saldırgan, kurbanın hesabının normalde böyle bir ayrıcalığa sahip olmadığı bir makinede uzaktan etkileşimli oturum açma hakları elde edebilir.

Mandiant, araştırmanın “APT29’un Active Directory’deki ilgili LDAP özniteliklerini neden aktif olarak sorguladığına dair bir fikir verdiğini” belirterek, kurumları kusura karşı güvence altına almak için Eylül 2022 yamalarını uygulamaya çağırdı.