Sekoia.io’daki güvenlik araştırmacıları, Rusya’nın devlet destekli ünlü tehdit aktörü APT28 tarafından düzenlenen ve BeardShell ve Covenant modülleri de dahil olmak üzere gelişmiş kötü amaçlı yazılım çerçeveleri sunan silahlı Office belgeleriyle Ukraynalı askeri personeli hedef alan karmaşık bir siber saldırı kampanyasını ortaya çıkardı.

Operasyon, tespit mekanizmalarından kaçarken kalıcı erişimi sürdürmek için meşru bulut altyapısından ve yeni gizleme tekniklerinden yararlanan APT28’in taktiklerinde önemli bir evrimi temsil ediyor.

Bulaşma zinciri, APT28’in, genellikle güvenilmeyen kaynaklardan gelen dosyalarda makro yürütülmesini engelleyen Web İşareti (MOTW) güvenlik mekanizmasına sahip olmaması nedeniyle kasıtlı olarak seçtiği bir platform olan Signal Desktop aracılığıyla dağıtılan kötü amaçlı Office belgeleriyle başlıyor.

Bu teknik boşluk, web tarayıcılarından indirilen veya Outlook gibi e-posta istemcileri aracılığıyla alınan belgelerin aksine, yerleşik makroların Microsoft Office’in standart güvenlik uyarılarını tetiklemeden çalışmasına olanak tanır.

Saldırganlar, özel Signal sohbetlerinde meslektaşlarının veya üstlerinin kimliğine bürünüyor, tazminat kararlarına atıfta bulunarak sahte aciliyet yaratıyor ve hedefleri kötü amaçlı belgeleri açmaya yönlendirmek için yasal işlem tehdidinde bulunuyor.

Yem belgelerinin kendisi meşru görünecek şekilde dikkatlice hazırlanmış olup, personel değerlendirmeleri, tıbbi tazminat talepleri ve drone teslimat makbuzları dahil olmak üzere orijinal Ukrayna askeri idari formlarını içermektedir.

Bu hedefleme stratejisi, APT28’in operasyonel odağının ön cephedeki savaşçılar, yaralı personel, birim atamaları ve Ukrayna askeri sahasındaki ekipman tedarik zincirleri hakkında istihbarat toplamaya kadar uzandığını gösteriyor.

Sekoia araştırmacıları, güvenliği ihlal edilmiş bu hesaplara erişti ve birden fazla klasörde 115 dosya keşfetti; 42 benzersiz kısmi GUID, güvenliği ihlal edilmiş en az 42 farklı ana bilgisayarı gösteriyor; en erken enfeksiyon 3 Aralık 2024’e tarihleniyor.

Steganografik Yük Teslimatı

Kurban makroları etkinleştirdiğinde, Office belgesine yerleştirilmiş Visual Basic komut dosyası, karmaşık, çok aşamalı bir enfeksiyon sürecini başlatır.

Makro önce Windows işletim sistemini ve VBA sürümünü doğrular, ardından karakter çiftlerini değiştirerek gizli verilerin gizliliğini kaldırırken belgeyi Yazdırma Düzeni görünümüne geçirir.

Betik, Windows Yazıcı COM sunucusunu ele geçiren ve explorer.exe her başlatıldığında kötü amaçlı DLL’nin otomatik olarak yüklenmesine neden olan bir kayıt defteri girişi ekleyerek kalıcılık sağlar.

Enfeksiyon zinciri iki kritik dosyayı bırakır: C:\ProgramData\ dizinindeki prnfldr.dll ve kullanıcının AppData\Local dizinindeki windows.png.

DLL, meşru Windows yazıcı kitaplığı için bir proxy işlevi görürken, steganografik teknikler kullanarak PNG dosyasında gizlenmiş bir kabuk kodu yükünü çıkaran bir iş parçacığını gizlice üretir.

Kötü amaçlı yazılım, bir sonraki aşamadaki kabuk kodunu içeren AES şifreli bir blobu yeniden oluşturmak için her pikselin RGBA değerlerinin en az anlamlı olan bitini okur.

Çıkarılan kabuk kodu, açık kaynaklı bir kırmızı ekip aracı olan Covenant çerçevesinin HTTP Grunt Stager bileşeni olarak tanımlanan bir .NET yürütülebilir dosyasını yüklemek için Ortak Dil Çalışma Zamanı ortamını başlatır.

Daha sonra dizi diziye yüklenir. AppDomain aracılığıyla AppDomain->Load_3 fonksiyonu kullanılır ve giriş noktası şu şekilde elde edilir: _Assembly::get_EntryPoint işlev.

APT28, bu çerçeveyi, geleneksel ağ protokolleri yerine komuta ve kontrol iletişimi için Koofr bulut depolama hizmeti API’sini kullanan yeni bir C2Bridge uygulamasıyla özelleştirdi.

Bu yaklaşım, kötü amaçlı yazılımın meşru bulut altyapısı aracılığıyla keşif verilerini yüklemesine ve ek yükler indirmesine olanak tanıyarak tespit edilmesini önemli ölçüde zorlaştırır.

Yürütme sırasında Covenant modülü, yerleşik kimlik bilgilerini kullanarak sabit kodlu Koofr hesaplarına bağlanır ve dosya tabanlı iletişim için bir dizin yapısı oluşturur.

İmplant, güvenli anahtar değişimi için hibrit şifreleme gerçekleştirir ve ardından ekran görüntüsü yakalama, ARP taramaları, IP bilgi talepleri, izleme yolu işlemleri ve süreç numaralandırma dahil olmak üzere yürütülecek yeni “Görevler” için bulut depolamayı yoklar.

PowerShell Yürütme Yetenekleri

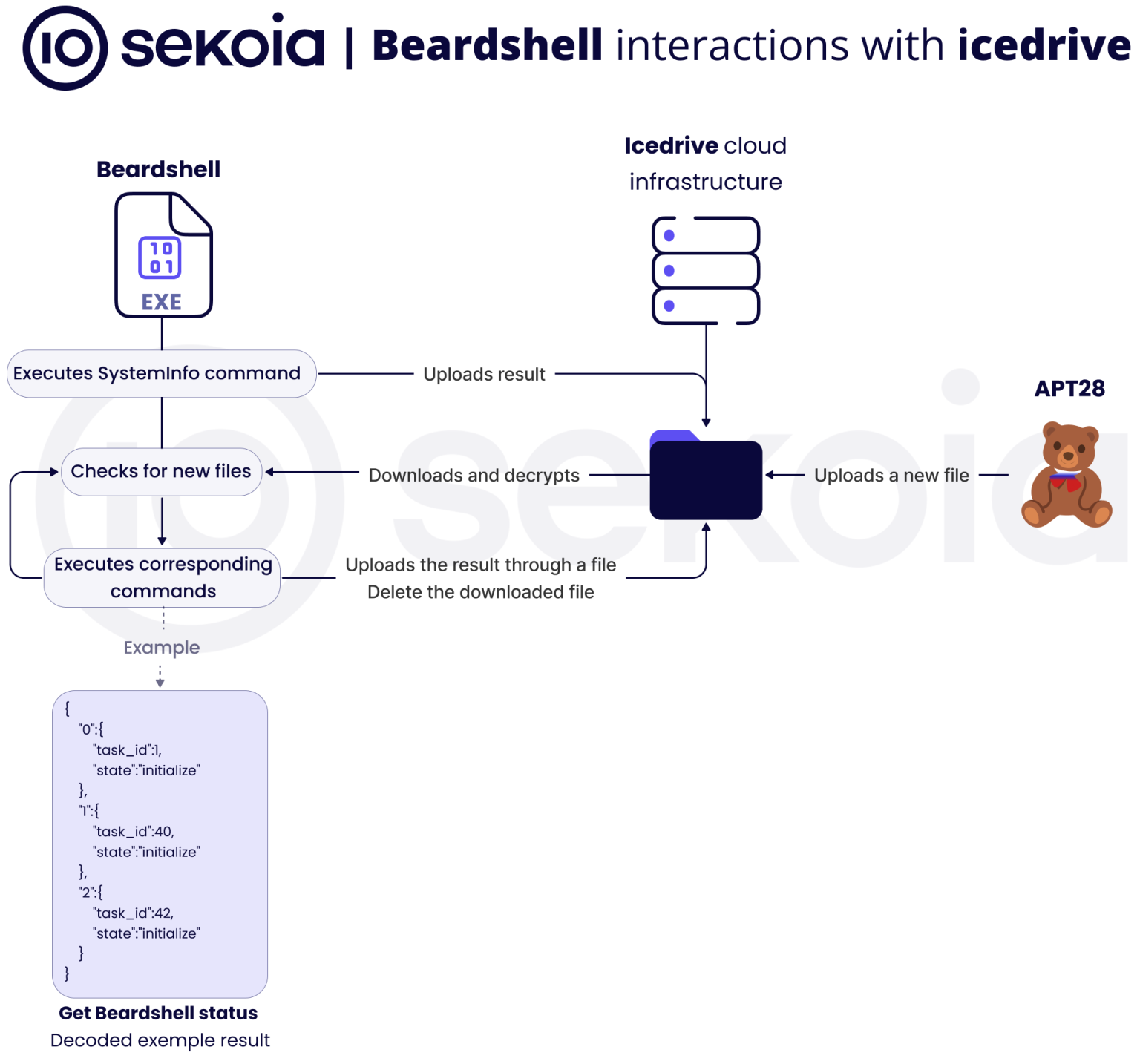

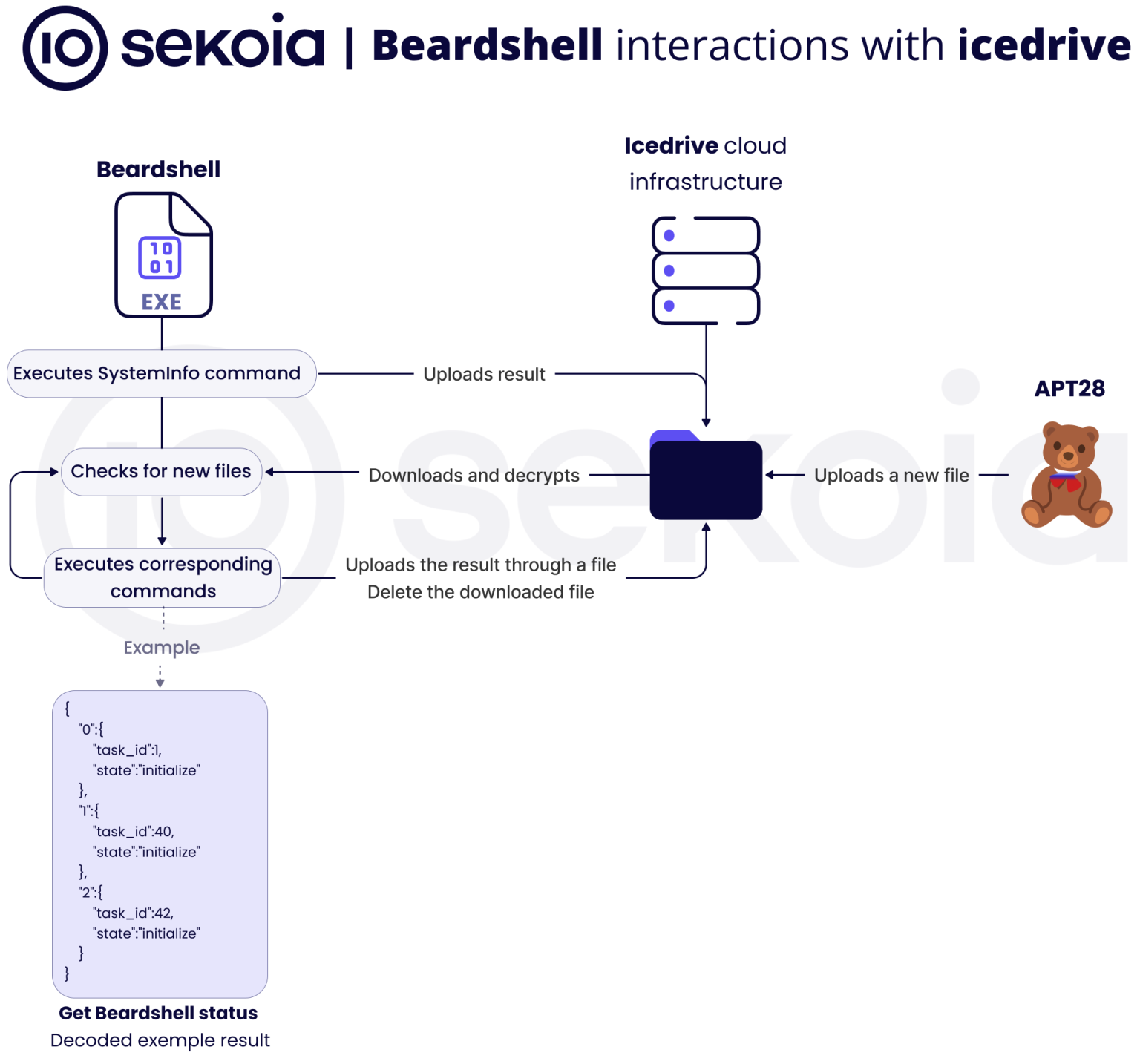

Sekoia tarafından onaylanan CERT-UA analizine göre Covenant çerçevesi, IceDrive bulut depolama hizmetini komut ve kontrol kanalı olarak kullanan bir C++ arka kapısı olan BeardShell’i çıkaran ve çalıştıran PlaySndSrv.dll ve sample-03.wav gibi ek bileşenleri indiriyor.

BeardShell, FNV4 algoritmasını kullanarak donanım profili GUID’lerini, bilgisayar adlarını, etki alanı adlarını, kullanıcı adlarını ve iş istasyonu adlarını karma hale getirerek, etkilenen her ana bilgisayar için benzersiz bir tanımlayıcı oluşturur.

Kötü amaçlı yazılım, başlangıçta SystemInfo komutunu çalıştırıyor ve sonuçları icedrive’a yüklüyor, ardından operatör tarafından yüklenen komut dosyaları için her dört saatte bir belirlenen dizini yokluyor.

BeardShell, operatörlerin PowerShell örnekleri oluşturmasına, komutları ve komut dosyalarını yürütmesine, yürütme durumunu izlemesine ve aynı anda birden fazla oturumu yönetmesine olanak tanıyan yedi farklı komut uygular.

Algılanmayı önlemek için, yüklenen dosyalar ChaCha20-Poly1305 algoritması kullanılarak şifrelenir ve BMP, GIF, JPEG, PNG ve TIFF gibi görüntü dosyası başlıkları ve uzantılarıyla gizlenir.

Sofacy, Fancy Bear, BlueDelta, Forest Blizzard ve TAG-110 dahil en az 28 takma adla da bilinen APT28, Batılı istihbarat teşkilatları tarafından Rusya’nın Genelkurmay Ana İstihbarat Müdürlüğü’ne (GRU), özellikle de Askeri Birim 26165’in 85. Ana Özel Hizmet Merkezi’ne atfediliyor.

2025 yılı boyunca grup, 21 uluslararası ortağın ortak tavsiyeleri ve Fransa’nın ANSSI analizi de dahil olmak üzere çok sayıda rapora konu oldu.

Kampanya, gizli iletişim için açık kaynaklı saldırı güvenlik araçlarını üçüncü taraf bulut hizmetleriyle entegre ederek önceki APT28 operasyonlarına göre önemli bir teknik ilerleme gösteriyor.

PNG dosyalarının içine yükleri gömmek için steganografinin kullanılması, daha önce APT28 etkinliğinde belgelenmeyen yeni bir gizleme yöntemini temsil ediyor.

Sekoia’nın Tehdit Tespit ve Yanıt ekibi, Ağustos 2025’te APT28’in bu enfeksiyon zincirini Filen bulut ortamını hedef alan silahlı bir Excel belgesiyle yeniden kullandığını doğruladı; bu da grubun bu karmaşık teknikleri uyarlamaya ve geri dönüştürmeye devam ettiğini gösteriyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.