Ukrayna Bilgisayar Acil Müdahale Ekibi (CERT-UA), Rus ulus-devlet bilgisayar korsanları tarafından ülkedeki çeşitli hükümet kurumlarını hedef alan siber saldırılar konusunda uyarıda bulundu.

Ajans, kimlik avı kampanyasını Fancy Bear, Forest Blizzard, FROZENLAKE, Iron Twilight, Sednit ve Sofacy adlarıyla da bilinen APT28’e bağladı.

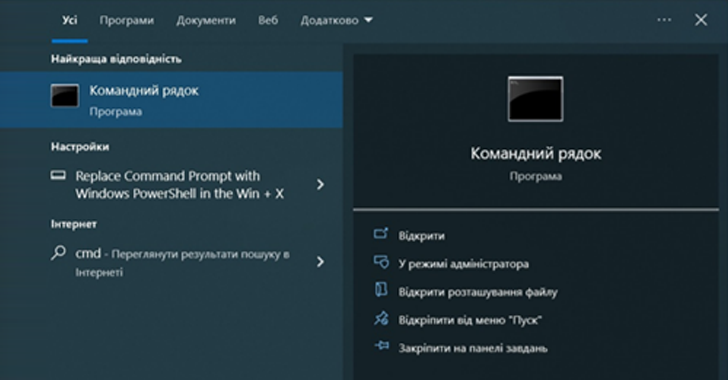

E-posta iletileri “Windows Update” konu satırıyla gelir ve güya güvenlik güncelleştirmeleri bahanesiyle bir PowerShell komutunu çalıştırmak için Ukrayna dilinde yönergeler içerir.

Komut dosyasının çalıştırılması, görev listesi ve sistem bilgisi gibi komutlar aracılığıyla temel sistem bilgilerini toplamak ve ayrıntıları bir HTTP isteği yoluyla bir Mocky API’ye sızdırmak için tasarlanmış bir sonraki aşama PowerShell betiğini yükler ve yürütür.

Hedefleri komutu çalıştırmaları için kandırmak için e-postalar, çalışanların gerçek adları ve baş harfleriyle oluşturulmuş sahte Microsoft Outlook e-posta hesaplarını kullanarak hedeflenen devlet kurumlarının sistem yöneticilerini taklit etti.

CERT-UA, kuruluşların, kullanıcıların PowerShell betiklerini çalıştırma ve Mocky API’sine ağ bağlantılarını izleme becerilerini kısıtlamasını öneriyor.

Açıklama, APT28’in, keşif yapmak ve belirli hedeflere karşı kötü amaçlı yazılım dağıtmak için ağ ekipmanındaki artık yamalanmış güvenlik açıklarından yararlanan saldırılara bağlanmasından haftalar sonra geldi.

Google’ın Tehdit Analiz Grubu (TAG), geçen ay yayınlanan bir danışma belgesinde, tehdit aktörü tarafından Ukrayna hükümeti web sitelerinin ziyaretçilerini kimlik avı alanlarına yönlendirmek için gerçekleştirilen bir kimlik bilgileri toplama operasyonunu ayrıntılı olarak açıkladı.

Rusya merkezli bilgisayar korsanlığı ekipleri, Avrupa’da hükümete, ulaşıma, enerjiye ve askeri sektörlere yönelik izinsiz girişlerde Microsoft Outlook’ta (CVE-2023-23397, CVSS puanı: 9.8) kritik bir ayrıcalık artırma kusurunun istismarıyla da ilişkilendirildi.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Koltuğumu Kurtar!

Bu gelişme aynı zamanda Fortinet FortiGuard Labs’ın açık kaynaklı Havoc sömürü sonrası çerçevesini sunmak için Ukrayna’daki Energoatom’dan olduğu varsayılan makro bağcıklı bir Word belgesinden yararlanan çok aşamalı bir kimlik avı saldırısını ortaya çıkarmasıyla birlikte geldi.

Siber güvenlik firması Recorded Future bu yılın başlarında yayınladığı bir raporda, “Rus istihbarat, ordu ve kolluk kuvvetlerinin siber suçlu tehdit aktörleriyle uzun süredir devam eden, zımni bir anlaşmaya sahip olma olasılığı yüksek” dedi.

“Bazı durumlarda, bu kurumların siber suçlu tehdit aktörleriyle dolaylı işbirliği veya işe alım yoluyla yerleşik ve sistematik bir ilişki sürdürdüğü neredeyse kesindir.”