Rusya bağlantılı tehdit aktörü APT28 Avrupa, Güney Kafkasya, Orta Asya ve Kuzey ve Güney Amerika'daki hükümet ve sivil toplum kuruluşlarını (STK'lar) taklit eden sahte belgeler kullanan çok sayıda devam eden kimlik avı kampanyasıyla bağlantılı olduğu tespit edildi.

IBM X, “Ortaya çıkarılan tuzaklar arasında şirket içi ve kamuya açık belgelerin bir karışımının yanı sıra finans, kritik altyapı, yönetici taahhütleri, siber güvenlik, deniz güvenliği, sağlık hizmetleri, iş dünyası ve savunma sanayii üretimi ile ilgili aktörler tarafından oluşturulmuş olası belgeler yer alıyor.” -Force geçen hafta yayınlanan bir raporda şunu söyledi.

Teknoloji şirketi, etkinliği Blue Athena, BlueDelta, Fancy Bear, Fighting Ursa, Forest Blizzard (eski adıyla Strontium), FROZENLAKE, Iron Twilight, Pawn Storm, Sednit, Sofacy, TA422 ve diğer isimlerle de bilinen ITG05 adı altında izliyor. UAC-028.

Açıklama, düşmanın HeadLace adlı özel bir arka kapı sunmak için devam eden İsrail-Hamas savaşıyla ilgili tuzakları kullandığının tespit edilmesinden üç aydan fazla bir süre sonra geldi.

APT28, o zamandan bu yana, MASEPIE, OCEANMAP ve STEELHOOK gibi özel implantlar ve bilgi çalan yazılımları dağıtmak için tasarlanmış kimlik avı mesajlarıyla Ukrayna devlet kurumlarını ve Polonya kuruluşlarını da hedef aldı.

Diğer kampanyalar, NT LAN Manager (NTLM) v2 karmalarını yağmalamak için Microsoft Outlook'taki (CVE-2023-23397, CVSS puanı: 9,8) güvenlik kusurlarından yararlanılmasını gerektirdi ve bu da tehdit aktörünün NTLMv2 karmalarını sızdırmak için diğer zayıflıklardan yararlanabileceği olasılığını artırdı aktarma saldırılarında kullanılmak üzere.

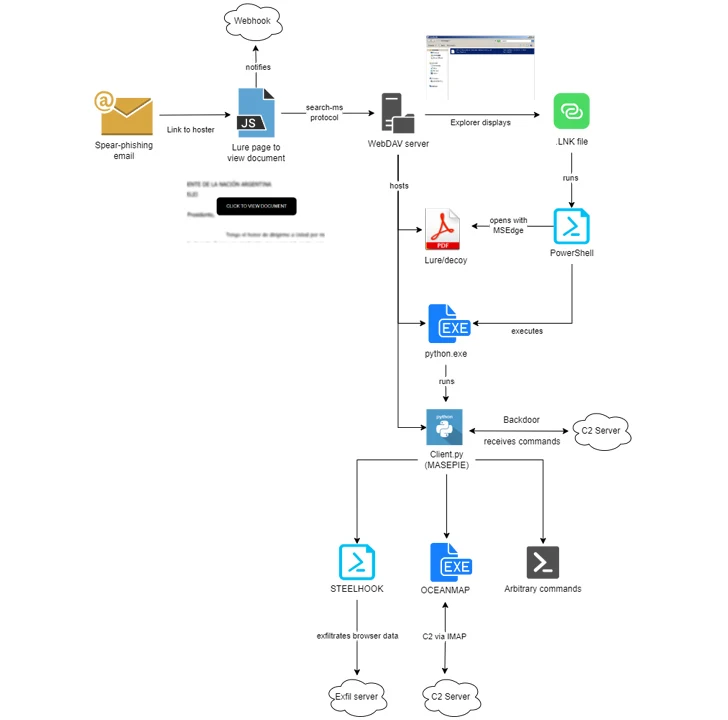

IBM X-Force tarafından Kasım 2023 sonu ile Şubat 2024 arasında gözlemlenen en son kampanyalar, kurbanları aktör kontrollü WebDAV sunucularında barındırılan kötü amaçlı yazılımları indirmeleri için kandırmak amacıyla Microsoft Windows'taki “search-ms:” URI protokol işleyicisinden yararlanıyor.

Hem WebDAV sunucularının hem de MASEPIE C2 sunucularının, geçen ay ABD hükümeti tarafından devre dışı bırakılan bir botnet olan, güvenliği ihlal edilmiş Ubiquiti yönlendiricilerinde barındırılabileceğini gösteren kanıtlar var.

Kimlik avı saldırıları, Arjantin, Ukrayna, Gürcistan, Beyaz Rusya, Kazakistan, Polonya, Ermenistan, Azerbaycan ve ABD gibi çeşitli ülkelerdeki kuruluşların kimliğine bürünüyor ve enfeksiyonu etkinleştirmek için kamuya açık orijinal hükümet ve hükümet dışı yem belgelerinin bir karışımını kullanıyor zincirler.

“ITG05, metodolojilerinde yapılan bir güncellemede, ücretsiz olarak kullanılabilen barındırma sağlayıcısı Firstcloudit'i kullanıyor[.]Güvenlik araştırmacıları Joe Fasulo, Claire Zaboeva ve Golo Mühr, “Com'un devam eden operasyonları mümkün kılmak için yükleri sahneye çıkarmasını sağlayacağız” dedi.

APT28'in ayrıntılı planının doruk noktası, dosyaları dışarı çıkarmak, rastgele komutları çalıştırmak ve tarayıcı verilerini çalmak için tasarlanan MASEPIE, OCEANMAP ve STEELHOOK'un yürütülmesiyle sona eriyor. OCEANMAP, daha önce grup tarafından kullanıldığı belirlenen bir başka arka kapı olan CredoMap'in daha yetenekli bir versiyonu olarak nitelendirildi.

Araştırmacılar, “ITG05, yeni enfeksiyon metodolojileri sunarak ve ticari olarak mevcut altyapıyı kullanarak, kötü amaçlı yazılım yeteneklerini sürekli olarak geliştirerek, fırsatlardaki değişikliklere uyum sağlamaya devam ediyor” dedi.