Blind Eagle olarak bilinen Siber Tehdit Grubu Apt-C-36, Kolombiyalı örgütlere belirgin bir odaklanarak Latin Amerika’da bir dizi sektörü hedefleyen sofistike siber saldırıları düzenliyor.

Bu grup, hükümet kurumları, finansal kuruluşlar ve kritik altyapı üzerinde sürekli olarak sıfırlandı ve güvenlik açıklarını teknik kahramanlık ve sosyal mühendislik karışımı ile kullandı.

Birincil modus operandi, ilk saldırı vektörü olarak kimlik avı e-postalarını içerir, genellikle komut ve kontrol (C2) trafiğini gizlemek için mekanizmalarla donatılmış çeşitli uzaktan erişim truva atlarını (sıçanlar) dağıtarak tespiti geleneksel güvenlik sistemleri için önemli bir zorluk haline getirir.

.png

)

Blind Eagle’ın Latin Amerika’ya karşı kalıcı tehdidi

Blind Eagle’ın faaliyetlerinde, Kasım 2024’ten bu yana Kolombiyalı kuruluşlara yönelik hedefli bir kampanya ile dikkate değer bir artış gözlenmiştir.

Bu işlemde, tehdit aktörleri, minimum kullanıcı etkileşimi üzerine zararlı dosyaların indirilmesini tetikleyen kötü amaçlı URL’leri dağıtmak için kimlik avı e -postalarından yararlandı.

Microsoft, Kasım 2024’te ilgili bir güvenlik açığını (CVE-2024-43451) yamalamasına rağmen, daha önce NTLMV2 şifre karmalarının hasat edilmesine izin verdi, Blind Eagle hızla uyarlandı.

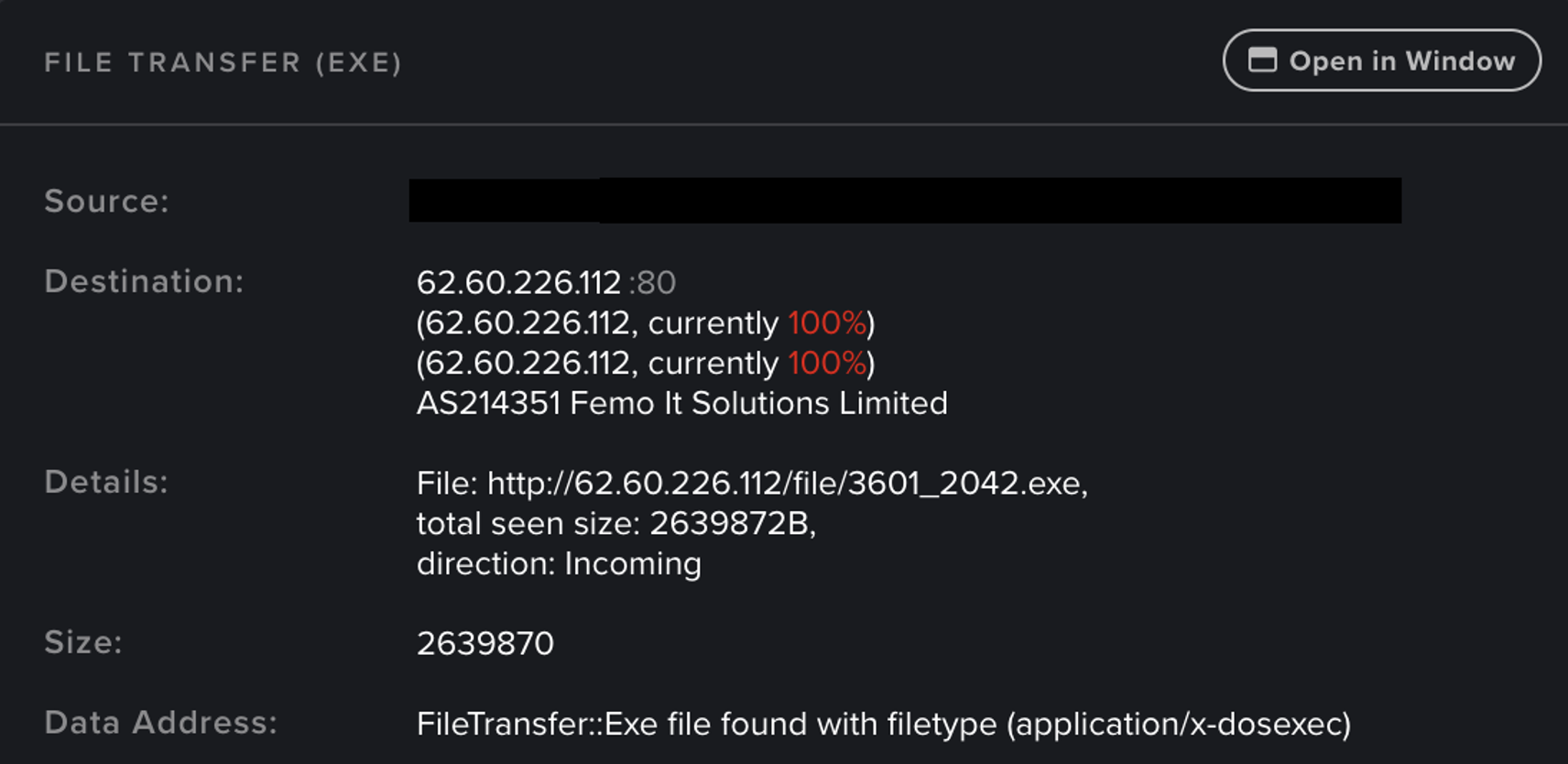

Güncellenmiş taktikleri artık kullanıcı aracısını kullanarak ‘Microsoft-Webdav-Minirityir/10.0.19044’ kullanarak HTTP bağlantı noktası 80 üzerinden WebDAV istekleri aracılığıyla kötü amaçlı yazılımlar sunmaya odaklanıyor.

Bu protokol, kötü amaçlı yüklerin iletimini kolaylaştırır ve hedef cihazda kötü amaçlı yazılımların yürütülmesini sağlar.

Son kampanya minimal etkileşim taktiklerini kullanır

Saldırganlar ayrıca, kötü amaçlı dosyalar indirilirken bildirim alarak hedeflerine görünürlük kazanırlar ve bu da sonraki saldırılar için yaklaşımlarını geliştirmelerine izin verir.

Şubat 2025’in sonlarında, Darktrace, Kolombiyalı bir müşterinin ağında bu tür bir etkinliği tespit etti ve Almanya’da coğrafi olarak yer alan bir IP’ye (62.60.226.112) şüpheli yönlendirmeleri gözlemledi ve ardından C2 şişirme ve yeniden yazılımı ile bağlantılı olan 21.ip-ddns.com gibi dinamik DNS uç noktalarına bağlantılar.

Darktrace’in analizi, beş saatlik bir pencerede hızlı bir yükseliş ortaya koydu, burada uzlaşmış cihazın diciembrenotasenclub.longmusic.com gibi uç noktalara veri açığa çıktığı, önemli veri hacimlerini aktararak.

Otonom yanıt yetenekleri etkin olmadan, saldırı müşterinin güvenlik ekibi tarafından manuel müdahaleye kadar ilerledi.

Bu olay, Blind Eagle’ın post-patch’a uyum sağlama yeteneğini ve uzlaşmayı gösteren davranışsal sapmaları tanımlayan anomali bazlı tespit sistemlerine yönelik kritik ihtiyacın altını çizmektedir.

Otonom tepki aktif olsaydı, Darktrace şüpheli dış bağlantıları engelleyebilir ve saldırının ilerlemesini durdurabilirdi.

Kör Kartalın Kalıcılığı, zamanında güvenlik açığı yönetimi hayati olmakla birlikte, gerçek zamanlı olarak gelişen tehditleri tespit edebilen ve içerebilen gelişmiş güvenlik çözümleri ile tamamlanması ve taktiklerini, tekniklerini ve prosedürlerini (TTP’ler) konvansiyonel güvenli olanları atlamak için sürdüren sofistike aktörlere karşı sağlam bir savunma ile tamamlaması gerektiğini vurgulamaktadır.

Uzlaşma Göstergeleri (IOCS)

| IOC | Tip | Kendinden emin |

|---|---|---|

| Microsoft-WebDAV-MiniRedir/10.0.19045 | Kullanıcı aracısı | – |

| 62.60.226.112 | Ivır zıvır | Orta güven |

| hxxp: //62.60.226.112/file/3601_2042.exe | Yük indir | Orta güven |

| 21ENE.IP-DDNS.COM | Dinamik DNS uç noktası | Orta güven |

| Diciembrenotasenclub.longmusic.com | Ana bilgisayar adı | Orta güven |

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin