Microsoft’un internetten indirilen Office dosyaları için Visual Basic for Applications (VBA) makrolarını varsayılan olarak engelleme kararı, birçok tehdit aktörünün son aylarda saldırı zincirlerini doğaçlama yapmasına yol açtı.

Artık Cisco Talos’a göre, gelişmiş kalıcı tehdit (APT) aktörleri ve emtia kötü amaçlı yazılım aileleri, Excel eklenti (.XLL) dosyalarını ilk izinsiz giriş vektörü olarak giderek daha fazla kullanıyor.

Spear-phishing e-postaları ve diğer sosyal mühendislik saldırıları yoluyla teslim edilen silahlı Office belgeleri, kötü amaçlı kod yürütmek isteyen suç grupları için yaygın olarak kullanılan giriş noktalarından biri olmaya devam ediyor.

Bu belgeler, geleneksel olarak kurbanlardan, yalnızca arka planda gizlice kötü amaçlı yazılımın yürütülmesini etkinleştirmek için, görünüşte zararsız içeriği görüntülemek için makroları etkinleştirmelerini ister.

Windows üreticisi, bu kötüye kullanıma karşı koymak için Temmuz 2022’den itibaren e-posta mesajlarına eklenen Office dosyalarındaki makroları engelleyen ve çok önemli bir saldırı vektörünü etkili bir şekilde ortadan kaldıran çok önemli bir değişikliği yürürlüğe koydu.

Bu abluka yalnızca Access, Excel, PowerPoint, Visio ve Word’ün yeni sürümleri için geçerli olsa da, kötü niyetli kişiler kötü amaçlı yazılım dağıtmak için alternatif bulaşma yolları deniyor.

Böyle bir yöntemin, Microsoft tarafından “yalnızca Excel tarafından açılabilen bir tür dinamik bağlantı kitaplığı (DLL) dosyası” olarak tanımlanan XLL dosyaları olduğu ortaya çıktı.

Cisco Talos araştırmacısı Vanja Svajcer, geçen hafta yayınlanan bir analizde, “XLL dosyaları e-posta ile gönderilebilir ve olağan kötü amaçlı yazılımdan koruma tarama önlemleriyle bile, kullanıcılar kötü amaçlı kod içerebileceklerini bilmeden bu dosyaları açabilir.” dedi.

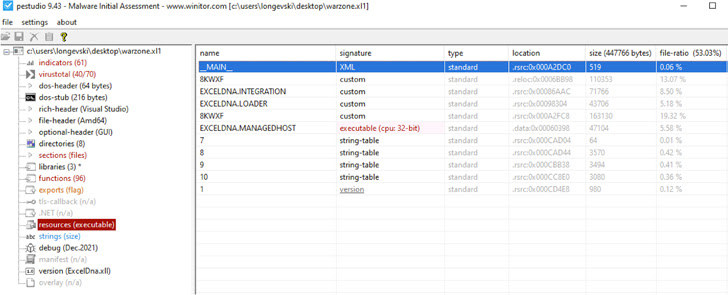

Siber güvenlik firması, tehdit aktörlerinin C++ ile yazılmış yerel eklentilerin yanı sıra Excel-DNA adlı ücretsiz bir araç kullanılarak geliştirilenlerin bir karışımını kullandığını söyledi.

Bununla birlikte, XLL’nin kamuya açık olarak belgelenen ilk kötü amaçlı kullanımının, Çin bağlantılı APT10 (namı diğer Stone Panda) aktörünün, arka kapı yükünü süreç boşaltma yoluyla belleğe enjekte etme tekniğini kullandığı 2017’de meydana geldiği söyleniyor.

Bilinen diğer hasım topluluklar arasında TA410 (APT10’a bağlantıları olan bir aktör), DoNot Team, FIN7 ve ayrıca Agent Tesla, Arkei, Buer, Dridex, Ducktail, Ekipa RAT, FormBook, IcedID, Vidar Stealer ve emtia kötü amaçlı yazılım aileleri yer alır. Warzone RAT.

Ajan Tesla ve Dridex’i dağıtmak için XLL dosya formatının kötüye kullanılması, daha önce Palo Alto Networks Unit 42 tarafından “tehdit ortamında yeni bir trendi gösterebileceği” belirtilerek vurgulanmıştı.

“Gittikçe daha fazla kullanıcı Microsoft Office’in yeni sürümlerini benimsedikçe, tehdit aktörlerinin VBA tabanlı kötü amaçlı belgelerden XLL’ler gibi diğer biçimlere yönelmesi veya yeni keşfedilen güvenlik açıklarından yararlanarak Microsoft Office’in işlem alanında kötü amaçlı kod başlatması muhtemeldir. Office uygulamaları,” dedi Svajcer.

Kötü amaçlı Microsoft Publisher makroları Ekipa RAT’ı zorluyor

Ekipa RAT, XLL Excel eklentilerini içermesinin yanı sıra, Kasım 2022’de uzaktan erişim truva atını bırakmak ve hassas bilgileri çalmak için Microsoft Publisher makrolarından yararlanmasına olanak tanıyan bir güncelleme aldı.

“Excel veya Word gibi diğer Microsoft ofis ürünlerinde olduğu gibi, Publisher dosyaları açılışta veya kapanışta yürütülecek makrolar içerebilir. [of] Dosya, onları tehdit aktörünün bakış açısından ilginç ilk saldırı vektörleri yapıyor,” dedi Trustwave.

Microsoft’un internetten indirilen dosyalarda makroların yürütülmesini engellemeye yönelik kısıtlamalarının Publisher dosyalarını kapsamadığını ve bu nedenle onları potansiyel bir saldırı yolu haline getirdiğini belirtmekte fayda var.

Trustwave araştırmacısı Wojciech Cieslak, “Ekipa RAT, tehdit aktörlerinin defans oyuncularının önünde kalabilmek için tekniklerini nasıl sürekli değiştirdiklerinin harika bir örneğidir.” dedi. “Bu kötü amaçlı yazılımın yaratıcıları, Microsoft tarafından internetten makroların engellenmesi gibi güvenlik endüstrisindeki değişiklikleri takip ediyor ve taktiklerini buna göre değiştiriyor.”