Rhino Security Labs tarafından yapılan yeni bir analiz, panolar ve müşteri destek araçları gibi dahili uygulamalar oluşturmak için kullanılan bir platform olan AppSmith Geliştirici Tool’da bir dizi kritik güvenlik açıklarını ortaya çıkardı.

Bu güvenlik açıklarından en şiddetli, ürünle birlikte gönderilen yanlış yapılandırılmış PostgreSQL veritabanı nedeniyle yetkilendirilmemiş uzaktan kod yürütülmesini sağlayan CVE-2024-55963’tür.

Açık kaynaklı bir geliştirici aracı olan AppSmith, veritabanları ve büyük dil modelleri (LLMS) dahil olmak üzere çeşitli veri kaynaklarını kullanıcı arayüzlerine bağlama yeteneği nedeniyle popülerdir.

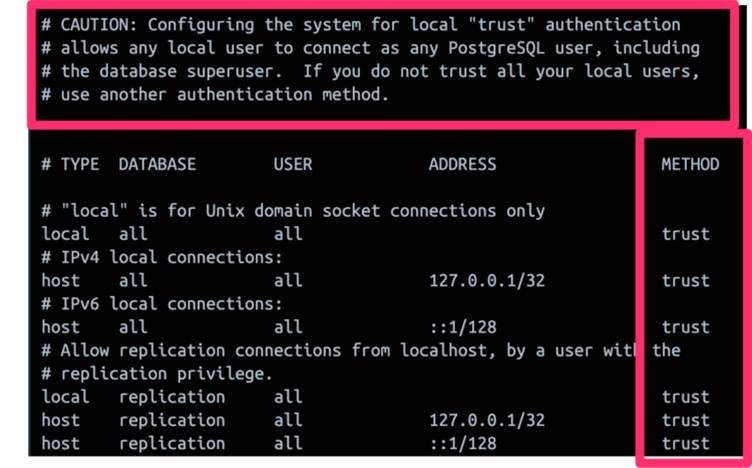

Ancak, varsayılan kurulum yanlış yapılandırılmış bir PostgreSQL veritabanı içerir.

Özellikle, PostgreSQL kimlik doğrulama dosyası (pg_hba.conf), herhangi bir yerel kullanıcının, uzaktan kod yürütülmesi için kullanılabilecek herhangi bir PostgreSQL kullanıcısı olarak bağlanmasına izin verecek şekilde ayarlanmıştır.

Sömürü yolu, AppSmith’in kullanıcı kayıtlarına izin veren varsayılan yapılandırmasını artırır. Bir saldırgan uygulamaya kaydolabilir, yeni bir çalışma alanı ve uygulama oluşturabilir ve savunmasız PostgreSQL veritabanına bağlanabilir.

Oradan, Sistem Komutu Yürütülmesini etkinleştiren SQL sorgularını yürütebilir ve AppSmith’e dayanan herhangi bir kuruluş için önemli bir risk oluşturabilirler.

Açıklanan kavram kanıtı

Kavram kanıtı istismarı, saldırganların bu kırılganlığı nasıl kötüye kullanabileceğini göstermektedir. Bir tablo oluşturmayı, bir programdan tabloya veri kopyalamayı (örneğin, CAT /ETC /Passwd) içerir.

Bu sömürülebilirlik, veritabanına doğrudan bağlanan uygulama sunucusu tarafından kolaylaştırılır ve saldırganların istemci tarafı güvenlik kontrollerini atlamasına izin verir.

CREATE TABLE PoC (column1 TEXT);

COPY PoC FROM PROGRAM 'cat /etc/passwd';

SELECT * FROM PoC;

DROP PoC; -- Cleans up the database after the exploitEk güvenlik açıkları

CVE-2024-55963’ün ötesinde, diğer iki güvenlik açığı tanımlanmıştır:

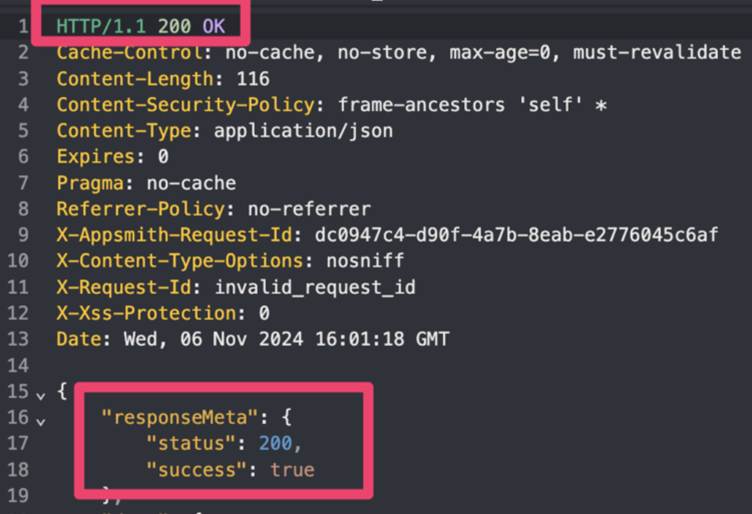

CVE-2024-55964: Güvensiz Doğrudan Nesne Referansı (Idor) Yetkisiz SQL erişimine izin vermek

Bu güvenlik açığı, yalnızca yalnızca görünüm izinlerine sahip olması gereken “uygulama görüntüleyici” rolü olan kullanıcıları etkiler.

Bununla birlikte, API manipülasyonu yoluyla, saldırganlar veritabanı bağlantılarını tanımlayabilir ve erişebilir ve erişilebilir çalışma alanlarındaki veritabanlarına karşı keyfi SQL sorguları yürütmelerine izin verebilir.

İstismar, DataSource IDS’nin kaba zorlama öngörülebilir kısımlarına ve SQL veritabanları için tasarlanmış belirli API uç noktalarını kullanmaya dayanır.

Bu güvenlik açığı çalışma alanı düzeyinde yetkilendirme ile hafifletilmesine rağmen, yine de hassas veri maruz kalma riski oluşturmaktadır.

CVE-2024-55965: Kırık erişim kontrolü yoluyla hizmet reddi

Bu güvenlik açığı, “Uygulama Görüntüleyen” kullanıcılarının uygulama sunucusunu yeniden başlatmasına izin veren ve hizmet reddi saldırısını tetikleyen kusurlu bir izin kontrolü içerir.

Kalıcı oturum çerezlerinden yararlanarak sömürülen saldırganlar, uygulamaya erişimi geçici olarak devre dışı bırakarak tekrarlanan yeniden başlatma isteklerini otomatikleştirebilir.

Kusur, yeniden başlatma işlevi de dahil olmak üzere belirli istekler için izin kontrollerini yanlış atlayan küresel istisna işleyicisinde yatmaktadır. Bu, idari düzey operasyonlara yetkisiz erişime yol açar.

Etki ve azaltma

Bu güvenlik açıkları, ürün dizilişinde AppSmith sürümlerini 1.20 ila 1.51 arasında etkiler. Bu riskleri azaltmak için kuruluşlara Appsmith kurulumlarını bu güvenlik açıkları için yamalar içeren sürümlere güncellemeleri tavsiye edilir.

Rhino Security Labs, güvenlik ekiplerinin bu güvenlik açıklarını tanımlamasına ve korumalarına yardımcı olacak ayrıntılı istismar komut dosyaları ve algılama araçları sağlamıştır.

Komut dosyaları ve araçları, potansiyel saldırılara karşı korunmak için proaktif önlemler sunan CVE GitHub deposunda mevcuttur.

Bu kritik güvenlik açıklarının vahiyleri, yazılım geliştirme araçlarındaki titiz güvenlik testi ve yapılandırma denetimlerinin önemini vurgulamaktadır.

AppSmith’i kullanan kuruluşlar, yetkisiz erişimi ve potansiyel uzaktan kod yürütülmesini önlemek için kurulumlarının güncellenmesine ve mevcut kurulumlarını gözden geçirmeye öncelik vermelidir.

Derhal hareket ederek, şirketler sistemlerini ve verilerini bu güvenlik açıklarından koruyabilir, bu da risk maruziyetini en aza indirirken AppSmith’in faydalı işlevlerinin sürekli kullanımını sağlayabilir.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free