Apple’ın Ağustos 2024’te popüler “sağ tıkla ve aç” Gatekeeper geçersiz kılma özelliğini kaldırmasından bu yana, tehdit aktörleri taktiklerini macOS’a kötü amaçlı yazılım dağıtma yönünde değiştirdi.

Ortaya çıkan teknikler arasında saldırganlar, güvenlik kontrollerini atlamak ve genellikle Zoom ve Microsoft Teams gibi popüler uygulamalardan meşru yazılım güncellemeleri olarak gizlenen kimlik bilgisi hırsızlarını dağıtmak için AppleScript (.scpt) dosyalarından giderek daha fazla yararlanıyor.

Apple’ın Gatekeeper geçersiz kılmayı kaldırması, macOS kötü amaçlı yazılımlarına yönelik en etkili bulaşma vektörlerinden birini ortadan kaldırdı.

Buna yanıt olarak saldırganlar, çoğu kurbanın Terminal ile manuel olarak etkileşimde bulunmasını gerektiren alternatif dağıtım yöntemleri geliştirerek bu duruma uyum sağladılar; bu, başarılı bir istismar için önemli bir engeldi.

Artık tehdit aktörleri daha yanıltıcı bir çözüm keşfetti: .scpt dosyalarını, makul inkar edilebilirliği korurken kötü amaçlı yükleri yürütmek için silah haline getirmek.

AppleScript Saldırıları Nasıl Çalışır?

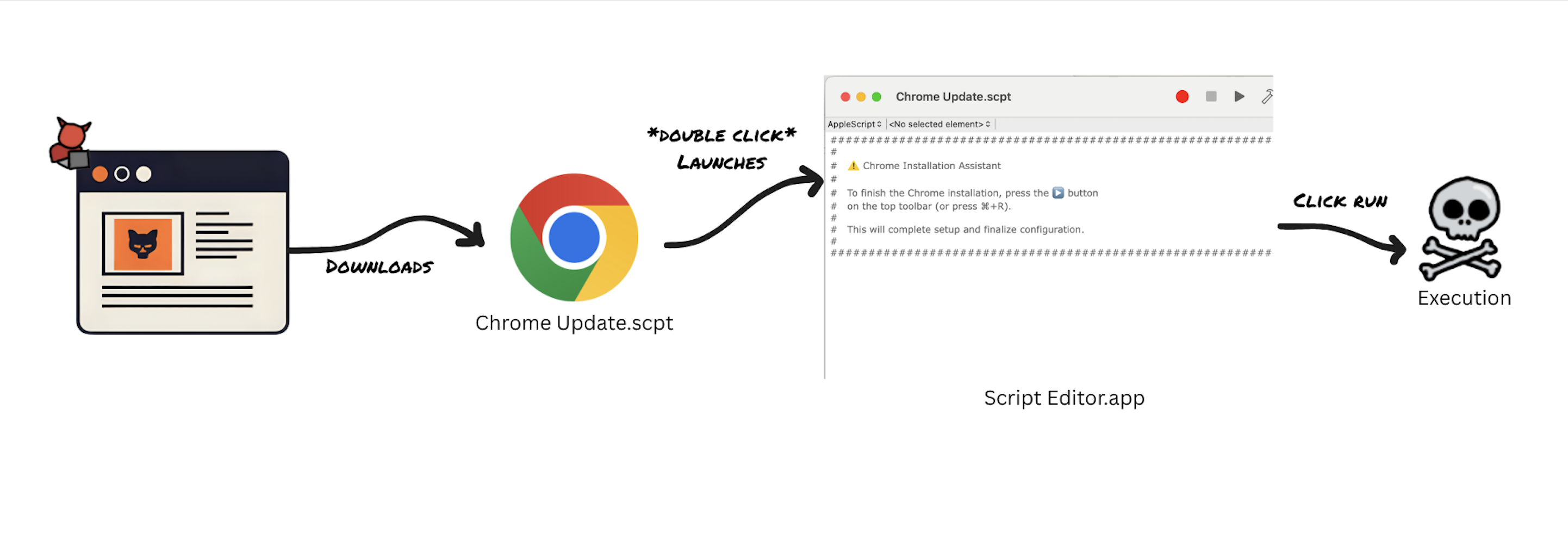

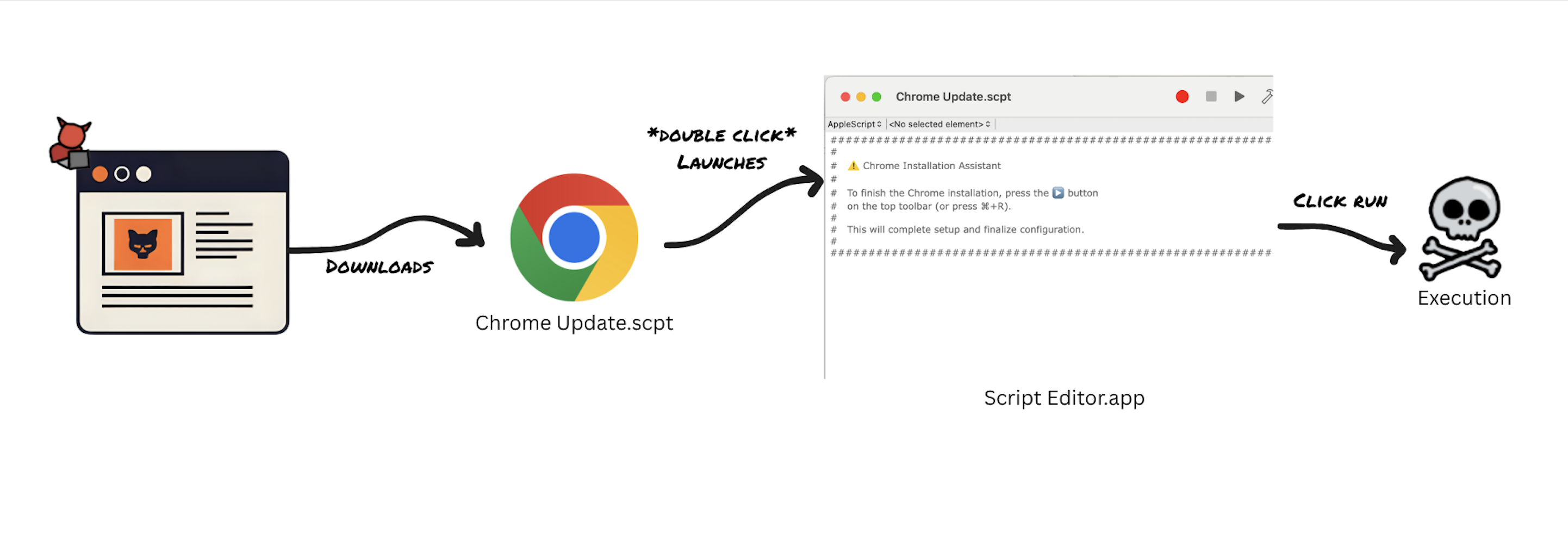

Saldırı zinciri basit ama etkilidir. Varsayılan olarak, .scpt dosyaları çift tıklandığında Komut Dosyası Düzenleyicisi’nde açılır. Saldırganlar, yürütmeyi teşvik etmek için sosyal mühendislik hilelerini kullanırken bu komut dosyalarının içine kötü amaçlı komutlar yerleştirir.

Komut dosyasındaki yorumlar, kullanıcıları onu çalıştırmaya ikna eder ve genellikle gerçek kötü amaçlı kodu çok sayıda boş satırın arkasına gizler. Kullanıcılar Çalıştır düğmesini tıklattığında veya Command+R tuşlarına bastığında, komut dosyası Gatekeeper tarafından karantinaya alınmış olarak işaretlenmiş olsa bile hemen yürütülür.

Bu yöntem özellikle sinsidir çünkü Komut Dosyası Düzenleyici meşru bir macOS uygulamasıdır ve saldırıyı geleneksel kötü amaçlı yazılım dağıtım mekanizmalarından daha az şüpheli hale getirir.

Güvenlik araştırmacıları, ikna edici sahte belgeler ve uygulama yükleyicileri oluşturmak için kullanılan .scpt dosyalarını tespit etti.

Gelişmiş bir tehdit aktörü tekniği olarak başlayan bu teknik, artık Odyssey Stealer ve MacSync Stealer gibi ticari amaçlı kötü amaçlı yazılım aileleri tarafından benimsendi. APT taktiklerinin bu “damlaması”, tekniğin geniş çapta yararlanılan bir saldırı vektörüne dönüştüğünü gösteriyor.

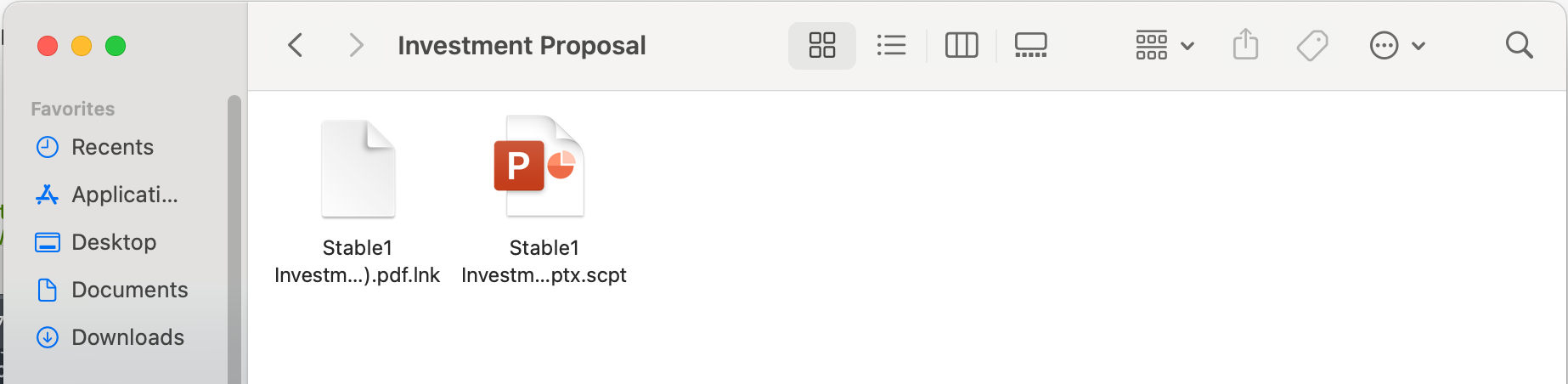

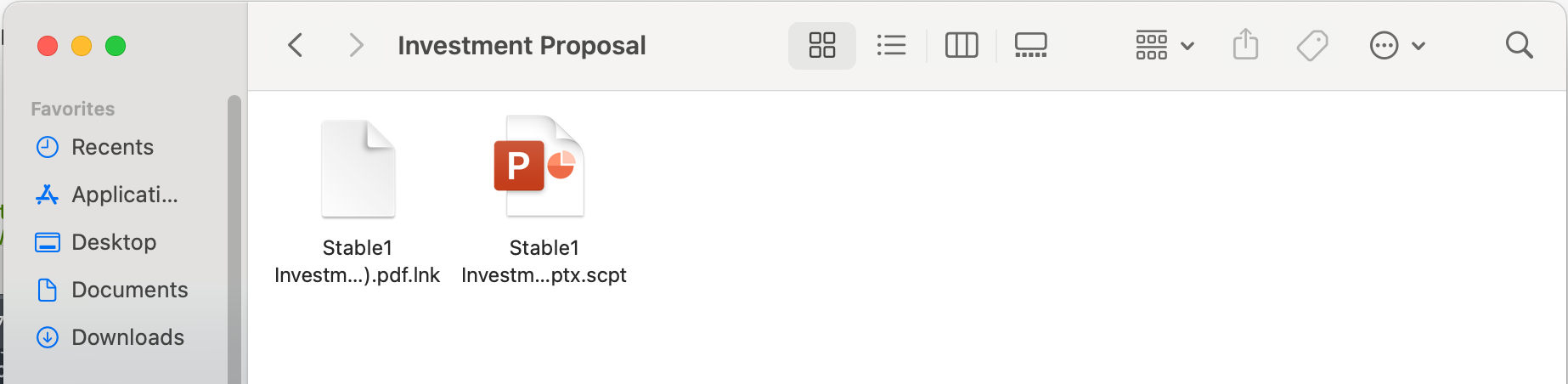

Tehdit aktörleri, güvenilirliklerini artıran özel simgelerle tamamlanan, mali teklifler ve yatırım anlaşmaları gibi meşru belgeler gibi görünen sahte .docx ve .pptx dosyaları oluşturdu.

Benzer şekilde saldırganlar, macOS kullanıcılarını aldatmak için tasarlanmış gelişmiş kimlik avı web siteleri aracılığıyla Teams, Zoom ve diğer popüler uygulamalar için sahte güncelleme yükleyicileri dağıttı.

Saldırganlar, dosya adlarını gizlemenin ötesinde, .scpt dosyalarına özel simgeler atayarak sosyal mühendislik bileşenini geliştirdi.

Bu simgeler dosyanın kaynak çatalında saklanır ve dosyalar ZIP veya DMG arşivleri aracılığıyla teslim edildiğinde korunur. Kullanıcılar bu dosyaları çıkardıklarında, komut dosyası göstergeleri yerine ikna edici sahte belge veya uygulama simgeleri görüyorlar ve bu da yürütme olasılığını önemli ölçüde artırıyor.

Azaltmalar

VirusTotal analizi, bu kötü amaçlı .scpt dosyalarının çoğunun, sıfır antivirüs motorunun bunları kötü amaçlı olarak işaretleyerek tespitten tamamen kurtulduğunu ortaya koyuyor.

Bu, bir Mac uç noktasında açıldığında, özel simge görüntülenecek ve sonuçta ikna edici bir sahte belge ortaya çıkacak.

Bu tekniğin kullanıldığı örneklerin Microsoft Teams SDK güncellemeleri, Zoom SDK güncellemeleri ve genel yazılım paketleri kılığında keşfedilmesi, saldırı senaryolarının genişliğini ortaya koyuyor.

AppleScript tabanlı dağıtımın ortaya çıkışı, macOS güvenliğinde kritik bir güvenlik açığını temsil ediyor. Varsayılan uygulamaların değiştirilmesiyle benzer komut dosyası tabanlı saldırıların hafifletildiği Windows’un aksine, macOS kullanıcıları basit savunma seçeneklerinden yoksundur.

benzer zip dosyalar, dmg dosyalar aynı zamanda dosyaların simgelerini de korur. Bu, “Terminal DMG’lere Sürükle ve Bırak” için gördüğümüz yaygın örnekler haline gelen bir şeydir.

Güvenlik ekipleri, Windows’taki .js ve .vbs dosyalarına yönelik önerilere benzer şekilde, .scpt dosyaları için varsayılan uygulamayı Komut Dosyası Düzenleyicisi’nden değiştirerek savunma önlemleri uygulayabilir.

Avcılar, karmaşık dizeler ve kabuk komut dosyası yürütmeyle ilişkili olay kodları dahil olmak üzere şüpheli komut kalıplarını arayarak kötü amaçlı komut dosyalarını tespit edebilir.

Saldırganlar bu teknikleri geliştirmeye ve PowerShell saldırılarına benzer gizleme stratejileri benimsemeye devam ettikçe kuruluşların, macOS ortamlarını hedef alan AppleScript tabanlı tehditleri izleme konusunda dikkatli olmaları gerekiyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.