Apple iOS cihazlarını hedef alan Üçgenleme Operasyonu casus yazılım saldırıları, şirket tarafından oluşturulan önemli donanım tabanlı güvenlik korumalarının bile aşılmasını mümkün kılan, daha önce hiç görülmemiş açıklardan yararlandı.

Hedeflerden biri haline geldikten sonra kampanyayı 2023’ün başında keşfeden Rus siber güvenlik firması Kaspersky, bunu bugüne kadar gözlemlediği “en karmaşık saldırı zinciri” olarak nitelendirdi. Kampanyanın 2019 yılından bu yana aktif olduğu düşünülüyor.

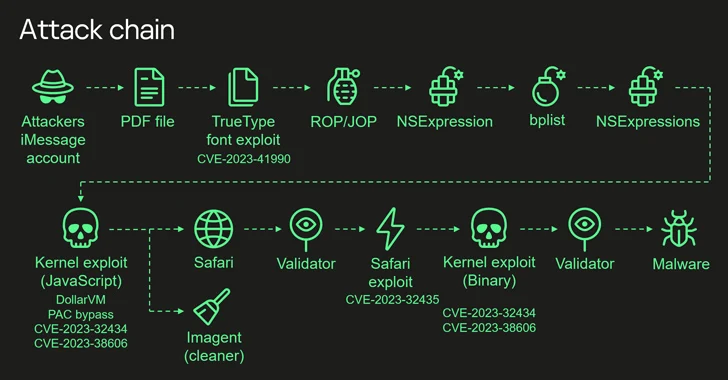

Bu istismar faaliyeti, benzeri görülmemiş düzeyde bir erişim elde etmek için bir zincir halinde biçimlendirilmiş dört sıfır gün kusurunun kullanımını ve hassas bilgilerin toplanması nihai amacı ile iOS 16.2’ye kadar iOS sürümlerini çalıştıran arka kapı hedef cihazlarını içeriyordu.

KULLANICIDAN YÖNETİCİYE: Bilgisayar Korsanlarının Tam Kontrolü Nasıl Kazandığını Öğrenin

Bilgisayar korsanlarının yönetici olmak için kullandıkları gizli taktikleri, çok geç olmadan bunu nasıl tespit edip engelleyeceğinizi keşfedin. Bugün web seminerimize kaydolun.

Şimdi Katıl

Sıfır tıklama saldırısının başlangıç noktası, sonuçta yükseltilmiş izinler elde etmek ve bir casus yazılım modülü dağıtmak için herhangi bir kullanıcı etkileşimi olmadan otomatik olarak işlenen, kötü amaçlı bir eklenti taşıyan bir iMessage’dır. Özellikle aşağıdaki güvenlik açıklarının silah haline getirilmesini içerir:

- CVE-2023-41990 – FontParser bileşeninde, iMessage aracılığıyla gönderilen özel hazırlanmış bir yazı tipi dosyasını işlerken rastgele kod yürütülmesine yol açabilecek bir kusur. (iOS 15.7.8 ve iOS 16.3’te ele alınmıştır)

- CVE-2023-32434 – Çekirdekte, kötü amaçlı bir uygulamanın çekirdek ayrıcalıklarıyla rastgele kod yürütmek için kullanabileceği bir tamsayı taşması güvenlik açığı. (iOS 15.7.7, iOS 15.8 ve iOS 16.5.1’de ele alınmıştır)

- CVE-2023-32435 – WebKit’te, özel hazırlanmış web içeriğini işlerken rastgele kod yürütülmesine yol açabilecek bir bellek bozulması güvenlik açığı. (iOS 15.7.7 ve iOS 16.5.1’de ele alınmıştır)

- CVE-2023-38606 – Kötü amaçlı bir uygulamanın hassas çekirdek durumunu değiştirmesine izin veren çekirdekteki bir sorun. (iOS 16.6’da ele alınmıştır)

CVE-2023-41990 yamalarının Apple tarafından Ocak 2023’te yayınlandığını belirtmekte fayda var, ancak bu istismarla ilgili ayrıntılar yalnızca şirket tarafından 8 Eylül 2023’te, diğer iki çözümü çözmek için iOS 16.6.1’i gönderdiği gün açıklandı. Pegasus casus yazılım kampanyasıyla bağlantılı olarak aktif olarak kötüye kullanılan kusurlar (CVE-2023-41061 ve CVE-2023-41064).

Bu aynı zamanda Apple tarafından yılın başından bu yana aktif olarak yararlanılan sıfır günlerin sayısını da 20’ye çıkarıyor.

Dört güvenlik açığından CVE-2023-38606, daha önce hiç görülmemiş bir özellik olan bellek eşlemeli G/Ç (MMIO) kayıtlarından yararlanarak çekirdek belleğinin hassas bölgeleri için donanım tabanlı güvenlik korumasının atlanmasını kolaylaştırdığı için özel olarak anılmayı hak ediyor. şu ana kadar biliniyor veya belgeleniyor.

Bu istismar özellikle Apple A12-A16 Bionic SoC’leri hedef alıyor ve GPU yardımcı işlemcisine ait bilinmeyen MMIO kayıt bloklarını seçiyor. Operasyonun arkasındaki gizemli tehdit aktörlerinin operasyonun varlığını nasıl öğrendiği henüz bilinmiyor. Ayrıca Apple tarafından mı geliştirildiği yoksa ARM CoreSight gibi üçüncü taraf bir bileşen mi olduğu da belirsiz.

Başka bir deyişle, CVE-2023-38606, tehdit aktörünün ele geçirilen sistemin tam kontrolünü ele geçirmesine izin verdiği gerçeği göz önüne alındığında, Üçgenleme Operasyonu kampanyasının başarısıyla yakından iç içe geçmiş olan istismar zincirindeki önemli halkadır.

Güvenlik araştırmacısı Boris Larin, “Tahminimiz, bu bilinmeyen donanım özelliğinin büyük olasılıkla Apple mühendisleri veya fabrika tarafından hata ayıklama veya test amacıyla kullanılmasının amaçlandığı veya yanlışlıkla eklendiği yönünde” dedi. “Bu özellik ürün yazılımı tarafından kullanılmadığından, saldırganların bunu nasıl kullanacaklarını nasıl bilecekleri hakkında hiçbir fikrimiz yok.”

“Donanım güvenliği çoğu zaman ‘belirsizlik yoluyla güvenliğe’ dayanır ve tersine mühendislik yapmak yazılıma göre çok daha zordur, ancak bu kusurlu bir yaklaşımdır çünkü er ya da geç tüm sırlar açığa çıkar. belirsizlik “asla gerçekten güvenli olamaz.”

Bu gelişme, Washington Post’un Apple’ın Ekim ayı sonlarında Hintli gazeteciler ve muhalif politikacılar hakkındaki uyarılarının devlet destekli casus yazılım saldırılarının hedefi olabileceği yönündeki raporunun, hükümetin iddiaların doğruluğunu sorgulamasına ve bunları “algoritmik arıza” durumu olarak tanımlamasına yol açtığını bildirmesinin ardından geldi. “Teknoloji devinin sistemlerinde.

Ayrıca üst düzey yönetim yetkilileri, şirketten uyarıların siyasi etkisinin yumuşatılmasını talep ederek, uyarıların neden gönderilmiş olabileceğine ilişkin alternatif açıklamalar yapması konusunda şirkete baskı yaptı. Şu ana kadar Hindistan, NSO Group’a ait Pegasus’un casus yazılımlarını kullandığını ne doğruladı ne de reddetti.

Konuyla ilgili bilgisi olan kişilere atıfta bulunan Washington Post, “Hintli yetkililerin Apple’dan uyarıları geri çekmesini ve bir hata yaptığını söylemesini istediğini” ve “Apple India’nın kurumsal iletişim yöneticilerinin özel olarak Hintli teknoloji gazetecilerinden hikayelerinde vurgu yapmalarını istemeye başladığını” belirtti. Apple’ın uyarılarının, dikkatleri hükümetten uzaklaştırmak için yanlış alarmlar olabileceğini” söyledi.