Apple Çarşamba günü, paralı casus yazılım tehdit bildirim sistemiyle ilgili belgelerini, bu tür saldırılar tarafından bireysel olarak hedef alınabilecek kullanıcıları uyardığını belirtmek üzere revize etti.

Ayrıca, NSO Group gibi şirketlere, devlet aktörleri tarafından “olağanüstü maliyet ve karmaşıklığa sahip bireysel hedefli saldırıları” gerçekleştirmek için kullanılan Pegasus gibi ticari gözetim araçları geliştirmeleri konusunda özellikle çağrıda bulundu.

Apple, “Çok az sayıda kişiye (çoğunlukla gazeteciler, aktivistler, politikacılar ve diplomatlar) karşı uygulansa da paralı casus yazılım saldırıları devam ediyor ve küresel.” dedi.

“Paralı casus yazılım saldırılarının aşırı maliyeti, karmaşıklığı ve dünya çapındaki doğası, onları günümüzde var olan en gelişmiş dijital tehditlerden biri haline getiriyor.”

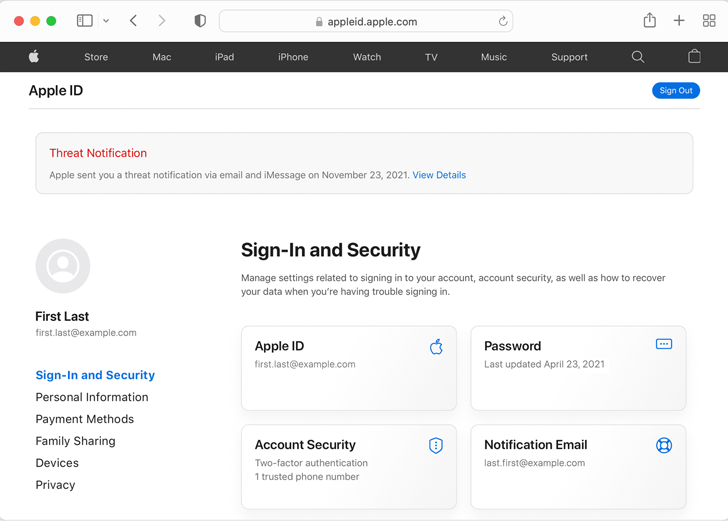

Güncelleme, daha önce belirtilen “tehdit bildirimlerinin” devlet destekli saldırganlar tarafından hedef alınmış olabilecek kullanıcıları bilgilendirmek ve onlara yardımcı olmak için tasarlandığı şeklindeki ifadede bir değişikliğe işaret ediyor.

TechCrunch’a göre Apple’ın, destek sayfasındaki revizyonla aynı zamana denk gelecek şekilde Çarşamba günü saat 12:00 PST’de 92 ülkedeki iPhone kullanıcılarına tehdit bildirimleri gönderdiği söyleniyor.

Apple’ın Kasım 2021’den itibaren devlet destekli saldırganlar tarafından hedef alındığına inandığı kullanıcıları uyarmak için tehdit bildirimleri göndermeye başladığını belirtmekte fayda var.

Ancak şirket, “saldırıları veya bunların sonucunda ortaya çıkan tehdit bildirimlerini herhangi bir tehdit aktörüne veya coğrafi bölgeye bağlamadığını” da vurguluyor.

Bu gelişme, dünyanın dört bir yanındaki hükümetlerin ticari casus yazılımların kötüye kullanılmasına ve yayılmasına karşı koymaya yönelik devam eden çabaları sırasında gerçekleşti.

Geçtiğimiz ay ABD hükümeti, Finlandiya, Almanya, İrlanda, Japonya, Polonya ve Güney Kore’nin, invaziv gözetleme teknolojisinin kötüye kullanılmasına karşı koruma önlemleri geliştirmek için çalışan 11 ülkeden oluşan açılış grubuna katıldığını söyledi.

“Ticari casus yazılımlar dünya çapında otoriter rejimler ve demokrasiler tarafından kötüye kullanılıyor […] Hükümetler ortak bir açıklamada, uygun yasal yetkilendirme, koruma veya gözetim olmadan” dedi.

“Bu araçların kötüye kullanılması, hükümet personelimizin, bilgilerimizin ve bilgi sistemlerimizin emniyeti ve güvenliği de dahil olmak üzere ulusal güvenliğimize yönelik önemli ve giderek artan riskler teşkil ediyor.”

Google’ın Tehdit Analizi Grubu (TAG) ve Mandiant tarafından yakın zamanda yayınlanan bir rapora göre, 2023’te keşfedilen 97 sıfır gün güvenlik açığının bir kısmının vahşi ortamda kullanılmasının arkasında ticari gözetim sağlayıcıları vardı.

Casus yazılım şirketlerine atfedilen tüm güvenlik açıkları, web tarayıcılarını (özellikle birden fazla tarayıcıyı etkileyen ve saldırı yüzeyini önemli ölçüde artıran üçüncü taraf kitaplıklarındaki kusurlar) ve Android ve iOS çalıştıran mobil cihazları hedef alıyordu.

Teknoloji devi, “Özel sektör firmaları uzun yıllardır açıkları keşfetme ve satma işine dahil oldu, ancak son birkaç yılda bu aktörlerin yönlendirdiği sömürüde dikkate değer bir artış gözlemledik” dedi.

“Tehdit aktörleri, genellikle kaçınma ve ısrar amacıyla sıfır günlerden giderek daha fazla yararlanıyor ve bu etkinliğin yakın zamanda azalmasını beklemiyoruz.”

Google ayrıca, kötüye kullanımın azaltılmasına yönelik artan güvenlik yatırımlarının, tehdit aktörlerinin saldırılarında silah haline getirebilecekleri güvenlik açığı türlerini etkilediğini ve onları hedef cihazlara sızmak için çeşitli güvenlik korkuluklarını (örn. Kilitleme Modu ve MiraclePtr) atlamaya zorladığını söyledi.