Apple, kritik bir güvenlik açığını ele almak için önemli güvenlik güncellemeleri yayınladı. Fontparser– Yazı tiplerini işleyen macOS/iOS/iPados’un kısmı.

CVE-2025-43400 olarak tanımlanan kusur, Apple tarafından dahili olarak keşfedildi ve bir saldırganın, uygulamaların çökmesine veya yolsuzluk işlem belleğine neden olabilecek ve potansiyel olarak keyfi kod yürütülmesine neden olabilecek kötü amaçlı bir yazı tipi oluşturmasına izin veriyor.

Apple aktif olarak sömürüldüğünü söylemese de, geçmişte jailbreaks ve casus yazılım saldırılarında benzer hatalar kullanıldı, bu yüzden derhal yamalamak akıllı.

Cihazlarınızı nasıl güncelleyebilirsiniz

İPhone veya iPad’inizi nasıl güncelleyebilirsiniz

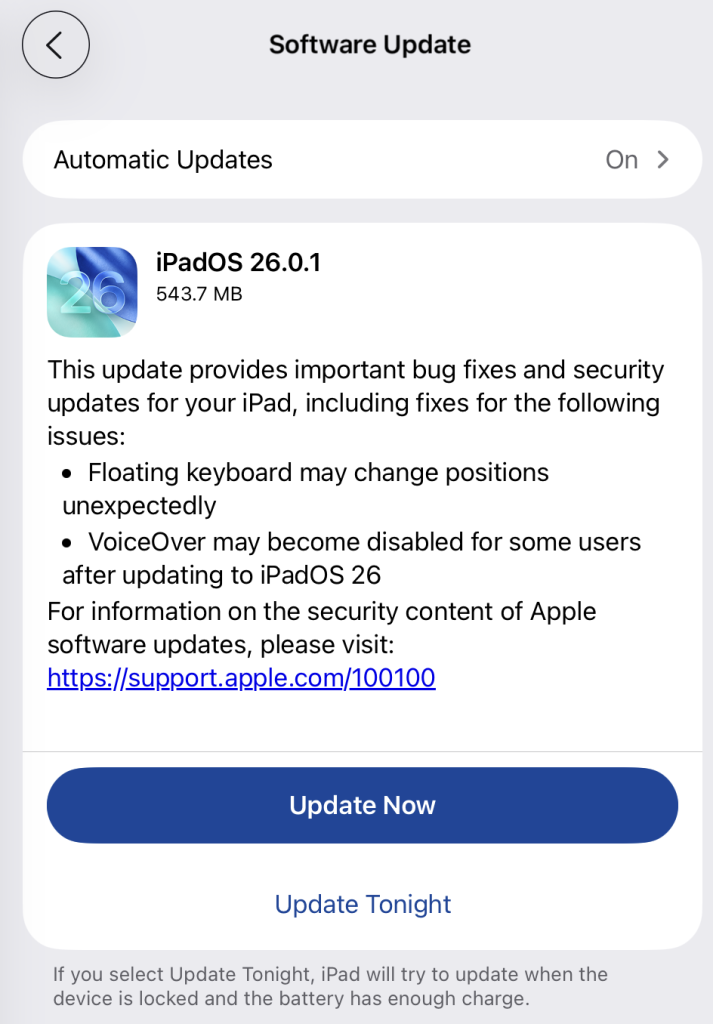

İOS ve iPados kullanıcıları için en son yazılım sürümünü kullanıp kullanmadığınızı kontrol edebilirsiniz, Ayarlar> Genel> Yazılım Güncellemesi. Henüz yapmadıysanız otomatik güncellemeleri de yapmaya değer. Bunu aynı ekranda yapabilirsiniz.

Herhangi bir sürümde macOS nasıl güncellenir

Desteklenen Mac’teki MacOS’u güncellemek için, Apple’ın son sürümlerde tutarlı bir şekilde çalışmak üzere tasarladığı Yazılım Güncelleme özelliğini kullanın. İşte adımlar:

- Ekranınızın sol üst köşesindeki Apple menüsünü tıklayın.

- Seçmek Sistem ayarları (veya Sistem tercihleri eski sürümlerde).

- Seçme Genel Kenar çubuğunda tıklayın Yazılım Güncellemesi Sağdaki. Eski macos’ta, sadece Yazılım Güncellemesi doğrudan.

- Mac’iniz güncellemeleri otomatik olarak kontrol edecektir. Güncellemeler varsa, tıklayın Şimdi Güncelle (veya Şimdi yükselt büyük yeni sürümler için) ve ekrandaki talimatları izleyin. MacOS Tahoe 26’ya yükseltmeden önce lütfen bu talimatları okuyun.

- İstenirse yönetici şifrenizi girin, ardından Mac’inizin güncellemeyi bitirmesine izin verin (bu işlem sırasında yeniden başlatılması gerekebilir).

- Mac’inizin güncelleme bitene kadar takılı kaldığından ve internete bağlı olduğundan emin olun.

Apple Watch nasıl güncellenir

- İPhone’unuzun Apple Watch’unuzla eşleştirildiğinden ve Wi-Fi’ye bağlı olduğundan emin olun.

- Apple Watch’ınızı şarj cihazında ve iPhone’unuza yakın tutun.

- İPhone uygulamasını iPhone’unuzda açın.

- Musluk Genel> Yazılım Güncellemesi.

- Bir güncelleme görünürse, dokunun İndir ve Kurul.

- İstenirse iPhone Passcode veya Apple Kimlik Şifrenizi girin.

Apple Watch’unuz güncelleme işlemi sırasında otomatik olarak yeniden başlayacaktır. Güncelleme tamamlanana kadar iPhone’unuzun yakınında ve sorumlulukta kaldığından emin olun.

Apple TV nasıl güncellenir

- Apple TV’nizi açın ve internete bağlı olduğundan emin olun.

- Apple TV’de Ayarlar uygulamasını açın.

- Gezmek Sistem> Yazılım Güncellemeleri.

- Seçme Güncelleme Yazılımı.

- Bir güncelleme görünürse, seçin İndir ve Kurul.

Apple TV güncellemeyi indirecek ve gerektiği gibi yeniden başlatacaktır. İşlem bitene kadar cihazınızı güç ve Wi-Fi’ye bağlı tutun.

Özel cihazınız için güncellemeler

| İsim ve Bilgi Bağlantısı | İçin mevcut |

| iOS 26.0.1 ve iPados 26.0.1 | iPhone 11 ve daha sonra, iPad Pro 12.9 inç 3. nesil ve daha sonra, iPad Pro 11-inç 1. nesil ve daha sonra, iPad Air 3. Nesil ve daha sonra, iPad 8. Nesil ve daha sonra ve iPad Mini 5. Nesil ve daha sonra |

| iOS 18.7.1 ve iPados 18.7.1 | iPhone Xs ve daha sonra, iPad Pro 13-inç, iPad Pro 12.9 inç 3. nesil ve daha sonra, iPad Pro 11-inç 1. nesil ve daha sonra, iPad Air 3. Nesil ve daha sonra, iPad 7. Nesil ve daha sonra ve iPad Mini 5. Nesil ve daha sonra |

| MacOS Tahoe 26.0.1 | macos tahoe |

| MacOS Sequoia 15.7.1 | MacOS Sequoia |

| Sonoma MacOS 14.8.1 | Sonoma macos |

| Visionos 26.0.1 | Apple Vision Pro |

| Watchos 26.0.2 Yayınlanmış CVE girişi yok. | Apple Watch Serisi 6 ve sonraki |

| TVOS 26.0.1 Yayınlanmış CVE girişi yok. | Apple TV HD ve Apple TV 4K (tüm modeller) |

Teknik detaylar

CVE-2025-43400 olarak izlenen güvenlik açığı, FontParser’da, sömürüldüğünde, beklenmedik uygulama sonlandırmasına veya yozlaşmış işlem belleğine yol açmasına neden olabilecek sınır dışı bir yazma sorunu olarak tanımlanmıştır.

Bounds dışı bir güvenlik açığı, saldırganın cihazın belleğinin ulaşılamaması gereken kısımlarını manipüle edebileceği anlamına gelir. Bir programdaki böyle bir kusur, programın ayarlandığı sınırların dışında okumasını veya yazmasını sağlar ve saldırganların daha kritik işlevlere ayrılan belleğin diğer bölümlerini manipüle etmesini sağlar. Saldırganlar, sistemin programın ve kullanıcının sahip olmaması gereken izinlerle yürüttüğü belleğin bir kısmına kod yazabilir.

Tipik olarak, yazı tipleri günlük olarak sayısız uygulama ve web sitesinde kullanılan güvenli ve standartlaştırılmış dosyalardır, ancak bu güvenlik açığı nedeniyle bir saldırgan, işletim sisteminin yazı tipi işleme motorundaki güvenlik açıklarını kullanan manipüle edilmiş veriler içeren özel hazırlanmış bir yazı tipi dosyası oluşturabilir. Bu kötü niyetli yazı tipi bir uygulama veya sistem işlemi tarafından yüklendiğinde, bellek bozulmasını veya çökmelerini tetikleyebilir. En kötü senaryolarda, bu, saldırganların zararlı kodları uzaktan yürütmesini sağlayarak cihaz üzerinde kontrol kazandırabilir.

Yazı tiplerinin arka planda yaygın olarak kullanıldığı ve sıklıkla sessizce işlendiği göz önüne alındığında, yazı tipi güvenlik açıkları, cihazları tehlikeye atmayı amaçlayan saldırganlar için önemli bir risk vektörü oluşturmaktadır.

Sadece telefon güvenliği hakkında rapor vermiyoruz – bunu sağlıyoruz

Siber güvenlik riskleri asla bir başlığın ötesine yayılmamalıdır. İOS için MalwareBebytes ve bugün Android için Malwarebytes’i indirerek tehditleri mobil cihazlarınızdan uzak tutun.