Apple, iOS ve iPados için, iOS’taki belirli hedeflenen bireylere karşı son derece sofistike bir saldırıda kullanıldığı bildirilen iki sıfır günlük güvenlik açıklarını yamalamak için bir güvenlik güncellemesi yayınladı.

Her iki güvenlik açığı, bir saldırganın normalde birisinin kötü niyetli kod çalıştırmasını engelleyecek bellek korumalarını atlamasına izin verdi. Bildirildiğine göre, saldırganlar onları başka bir güvenlik açığı veya kötü amaçlı bir uygulama ile kullandılar ve kombinasyon, hedeflenen iPhone’lar üzerinde tam kontrol sağlamak için kullanılabilir.

Güncelleme şunlar için mevcuttur: iPhone XS ve daha sonra, iPad Pro 13-inç, iPad Pro 13.9 inç 3. nesil ve daha sonra, iPad Pro 11-inç 1. nesil ve daha sonra, iPad Air 3. Nesil ve daha sonra, iPad 7. Nesil ve daha sonra ve daha sonra iPad Mini 5. Nesil ve daha sonra

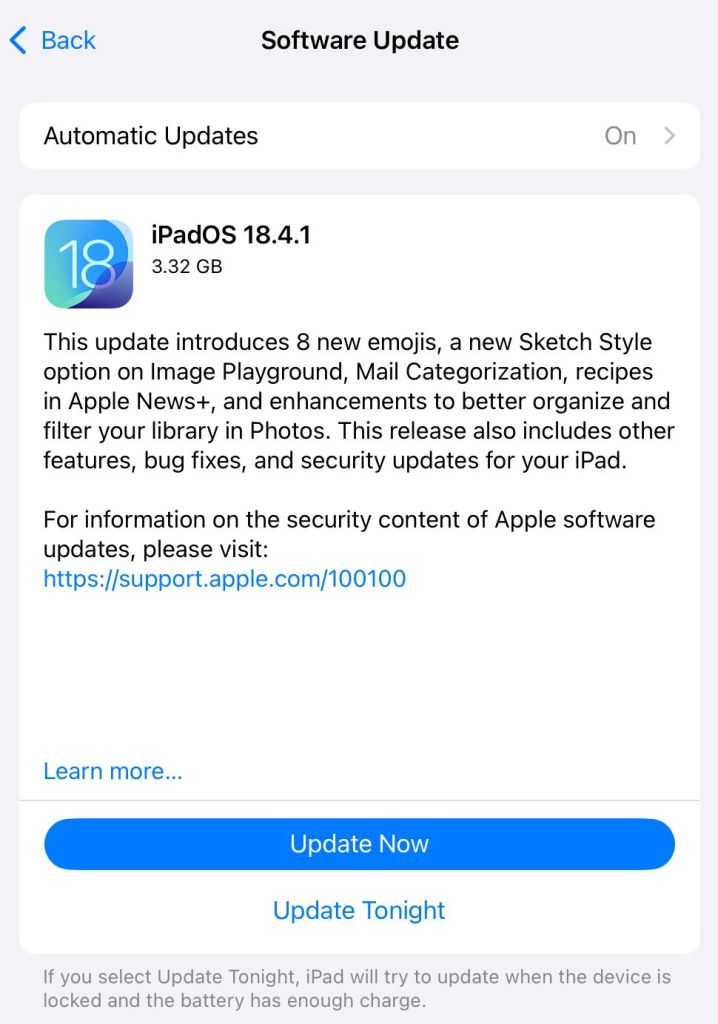

En son yazılım sürümünü kullanıp kullanmadığınızı kontrol etmek için Ayarlar > Genel > Yazılım Güncellemesi. İOS 18.4.1 veya iPados 18.4.1’de olmak istiyorsunuz, bu yüzden değilseniz şimdi güncelleyin. Henüz yapmadıysanız otomatik güncellemeleri de yapmaya değer. Bunu aynı ekranda yapabilirsiniz.

Teknik detaylar

Ortak güvenlik açıkları ve maruziyetler (CVE) veritabanı, kamuya açıklanan bilgisayar güvenlik kusurlarını listeler. Bu güncellemelerde yamalanmış sıfır gün cves:

- CVE-2025-31200: Bir ses akışının işlenmesi, kötü niyetli bir şekilde hazırlanmış bir medya dosyasında işleme, iyileştirilmiş sınırların kontrolü ile ele alınan bir bellek bozulması sorunu nedeniyle kod yürütülmesine neden olabilir.

- CVE-2025-31201: Rasgele okuma ve yazma özelliğine sahip bir saldırgan, işaretçi kimlik doğrulamasını atlayabilir. Bu sorun, savunmasız kodun kaldırılmasıyla ele alındı.

Her iki güvenlik açıklarının da son derece sofistike saldırılarda kullanıldığı ve eşzamanlı olarak yamalandığı göz önüne alındığında, başarılı bir sömürü için zincirlenmiş olmaları gerektiği anlamına gelir.

Bu biraz açıklamayı hak ediyor. Apple’ın işaretçi kimlik doğrulaması (PA), bellekte kritik işaretçilerle (işlev adresleri veya iade adresleri gibi) kurcalamayı tespit etmek ve önlemek için tasarlanmış bir donanım güvenlik özelliğidir. Bilgisayarlar, yazılım programlarının çalışırken kullandığı bilgileri saklamak ve sağlamak için bellek kullanır.

Bir işaretçi oluştururken (dönüş adresi gibi), sistem gizli anahtarları kullanarak bir şifreleme imzası (PAC) ekler. İşaretçiyi kullanmadan önce, sistem imzanın hala eşleşip eşleşmediğini kontrol eder.

Bellek bozulması sorunu, bir saldırgana cihazın belleğinde bir değişiklik yapma seçeneği verebilir, ancak genellikle belleğin çok küçük bir kısmı ile sınırlıdır.

Burada olabilecek şey, saldırganın, işaretçi kimlik doğrulamasını atlayabilen ve bu yeteneği meşru bir uygulamadan kötü amaçlı kodlarına yönlendirmek için kullanabilen bir işaretçi oluşturmak için bu geniş alanı kullanabilmesidir.

Geçmişte araştırmacılar zaten tam bellek kontrolüne sahip saldırganlar için baypas senaryoları bulmuşlardır.

Tam olarak olan şey bilinmemektedir, çünkü saldırganlara karşı bir koruma, güvenlik açıklarını bulmak için mühendislik güncellemelerini tersine çevirirken, Apple bir soruşturma meydana gelene ve yamalar veya sürümler mevcut olana kadar güvenlik sorunlarını açıklamaz, tartışmaz veya onaylamaz.

Bu yüzden diğer suçlular daha az hedeflenmiş ve daha yaygın saldırılarda aynı istismarları kullanmadan önce güncellemenin nedeni önemlidir. Bu konuda yardımcı olmak için, Malwarebytes iOS uygulaması size “nasıl düzeltileceğinizi” yönlendirecek ve gelecekte benzer durumlara yardımcı olacaktır.

Sadece telefon güvenliği hakkında rapor vermiyoruz – bunu sağlıyoruz

Siber güvenlik riskleri asla bir başlığın ötesine yayılmamalıdır. İOS için MalwareBebytes ve bugün Android için Malwarebytes’i indirerek tehditleri mobil cihazlarınızdan uzak tutun.