Apple’ın “Bul” konum ağı, kötü niyetli aktörler tarafından, klavyelere takılı tuş kaydediciler tarafından yakalanan hassas bilgilerin gizlice iletilmesi için kötüye kullanılabilir.

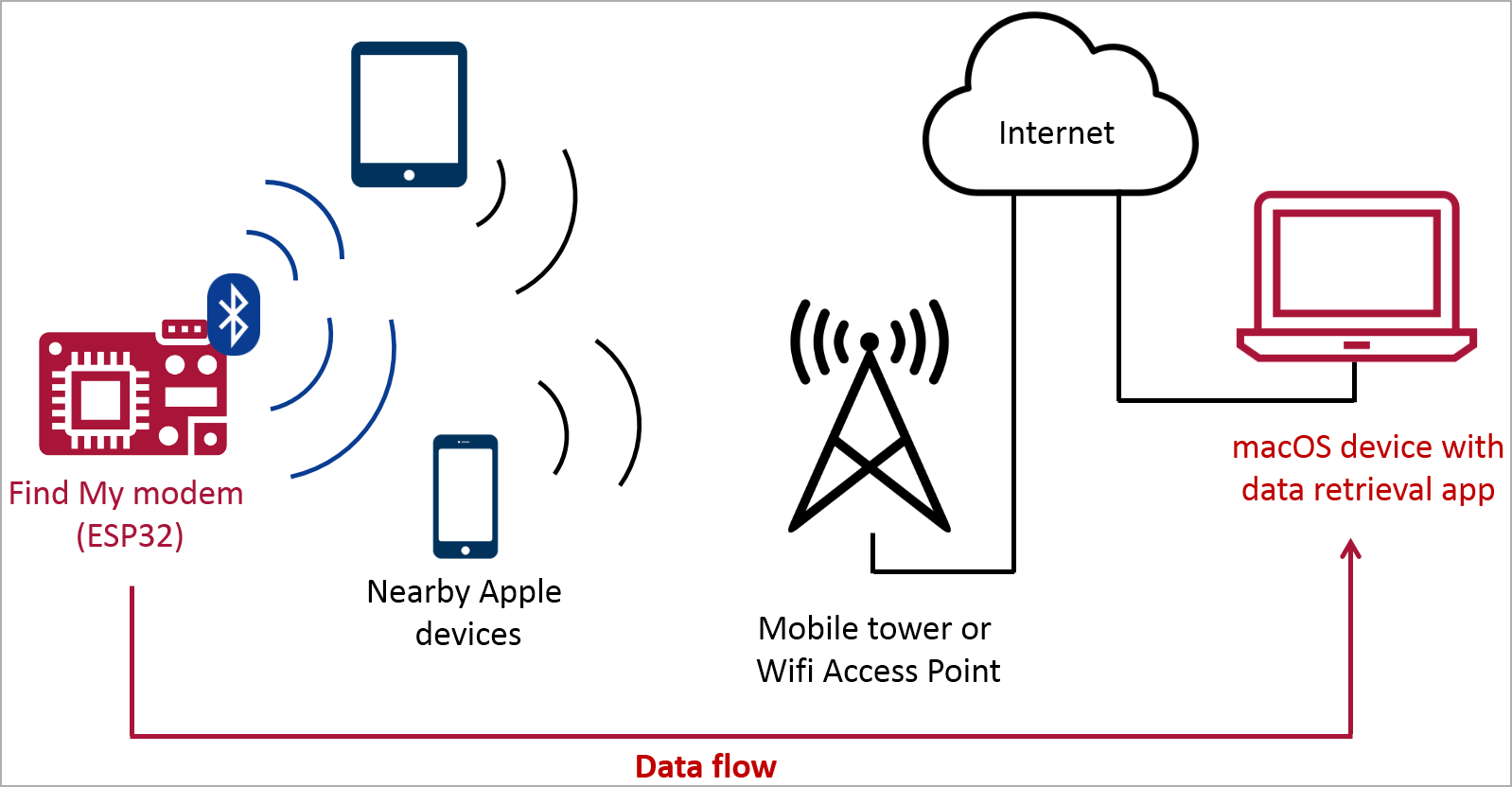

Ağımı Bul ve uygulaması, kullanıcıların iPhone’lar, iPad’ler, Mac’ler, Apple Watch’lar, AirPod’lar ve Apple Etiketler dahil olmak üzere kaybolan veya yanlış yere yerleştirilen Apple aygıtlarını bulmalarına yardımcı olmak için tasarlanmıştır.

Hizmet, kaybolduğu veya çalındığı bildirilen cihazları çevrimdışı olsalar bile bulmak için dünya çapındaki milyonlarca Apple cihazından kitle kaynaklı GPS ve Bluetooth verilerine güveniyor.

Kaybolan cihazlar, yakınlardaki Apple cihazları tarafından tespit edilen sabit bir döngü halinde Bluetooth sinyalleri gönderir ve bu sinyaller daha sonra, Bul ağı aracılığıyla konumlarını isimsiz olarak sahibine iletir.

Find My’i yalnızca cihaz konumunun yanı sıra keyfi verileri iletmek için kötüye kullanma potansiyeli ilk olarak Pozitif Güvenlik araştırmacıları Fabian Bräunlein ve ekibi tarafından iki yıl önce keşfedildi, ancak görünen o ki Apple bu sorunu çözdü.

Analistler, başkalarının Apple’ın Find My ağına rastgele veri yüklemek ve bu verileri dünyanın herhangi bir yerindeki herhangi bir internet özellikli cihazdan almak için kullanabileceği ‘Send My’ adlı uygulamalarını GitHub’da bile yayınladılar.

Rastgele verilerin aktarılması

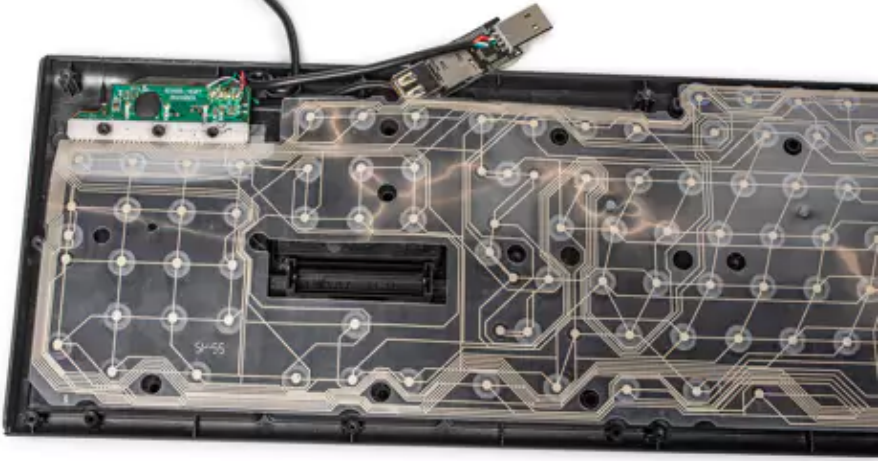

İlk olarak Heise’de bildirildiği gibi araştırmacılar, halka yönelik riski daha iyi vurgulamak için konsept kanıtlı bir donanım cihazı oluşturdular.

Klavyede yazılan şifreleri ve diğer hassas verileri Bluetooth aracılığıyla Bul aracılığıyla aktarmanın mümkün olduğunu göstermek için USB klavyeye ESP32 Bluetooth vericili bir keylogger entegre ettiler.

Bluetooth iletimi, iyi korunan ortamlarda kolayca fark edilebilen WLAN keylogger’lardan veya Raspberry Pi cihazlarından çok daha gizlidir ve Find My platformu, geçiş için her yerde bulunan Apple cihazlarından gizlice yararlanabilir.

Apple cihazları herhangi bir Bluetooth mesajına yanıt verecek şekilde ayarlandığından, keylogger’ın bir AirTag veya resmi olarak desteklenen bir çip kullanmasına gerek yoktur. Bu mesaj uygun şekilde biçimlendirilmişse, alıcı Apple cihazı bir konum raporu oluşturacak ve bunu Bul ağıma yükleyecektir.

Kaynak: Heise

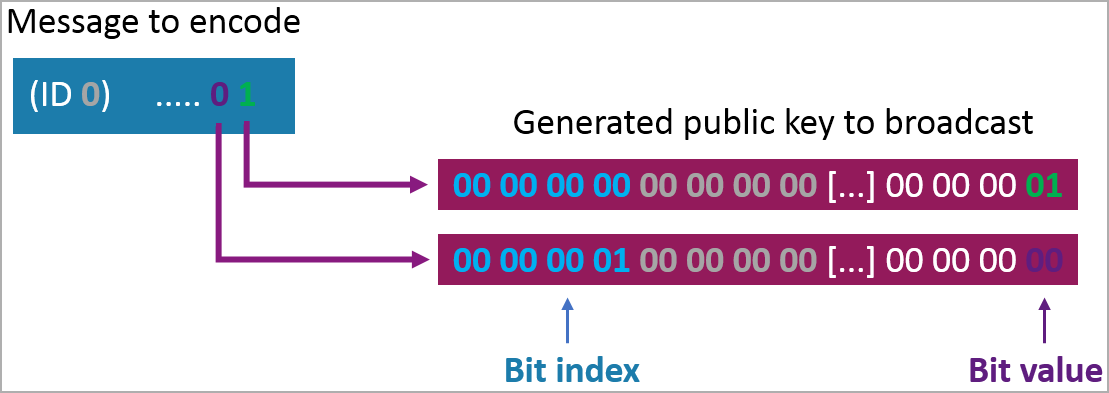

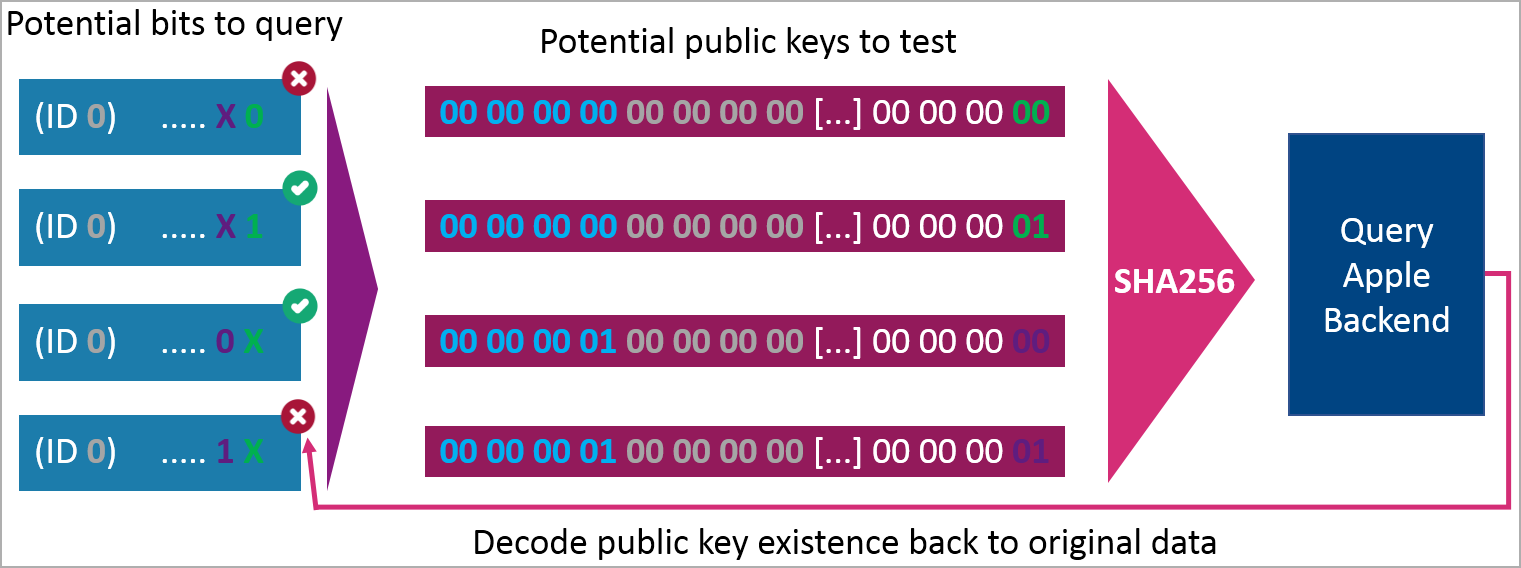

Gönderenin, birden fazla AirTag’i simüle eden çok sayıda farklı genel şifreleme anahtarı oluşturması ve anahtarlardaki önceden belirlenmiş konumlara belirli bitler atayarak keyfi verileri anahtarlara kodlaması gerekir.

Bu şekilde, buluttan alınan birden fazla rapor, isteğe bağlı verileri (bu durumda keylogger’ın yakaladığı verileri) almak için alıcı tarafta birleştirilebilir ve kodu çözülebilir.

Bräunlein, ‘EvilCrow’ keylogger’ın Bluetooth özellikli bir versiyonunu ve standart bir USB klavyeyi kullanarak veri sifonlama düzeneğinin toplam maliyetinin yaklaşık 50 dolar olduğunu açıkladı.

PoC saldırısı iletim hızına ulaştı Saniyede 26 karakter ve alım oranı 7 karakter/sngecikme süresiyle arasında 1 ve 60 dakikakeylogger’ın menzilindeki Apple cihazlarının varlığına bağlı olarak.

Kuşkusuz bu çok hızlı olmasa da, hedef şifreler gibi değerli bilgilerin kurtarılmasıysa, birkaç saat hatta günlerce beklemek kötü niyetli aktörler için anlaşmayı bozmayacaktır.

En iyi yanı, Air Tag’lerin kendilerini takip ediyor olabileceğini kullanıcılara bildiren Apple’ın takip önleme korumalarının klavye içindeki sabit keylogger tarafından etkinleştirilmemesi, dolayısıyla cihazın gizli kalması ve keşfedilmesinin olası olmamasıdır.

BleepingComputer, Apple’dan Find My’in kötüye kullanılmasına ilişkin bir açıklama istedi ancak yayınlanma zamanına göre bir yanıt alamadık.