Araştırmacılar, Apple’ın Airplay SDK’sında milyarlarca kullanıcıyı cihazlarının devralma riskine sokan bir dizi güvenlik açığı buldular.

Airplay, Apple’ın ses, video, fotoğraf yayınlamanıza ve hatta cihazınızın ekranını bir iPhone, iPad veya Mac’ten Apple TV, HomePod, akıllı TV’ler veya hoparlörler gibi diğer uyumlu cihazlara yansıtmanıza olanak tanıyan özel kablosuz teknolojisidir. Wi-Fi üzerinde çalışır, bu yüzden kablolara ihtiyacınız yoktur.

Apple, 28 Nisan’da gerekli güncellemeleri 31 Mart güncellemesine ekledi. Güncelleme – 18.4 ve iPados 18.4 – başlangıçta 31 Mart’ta yayınlandı, ancak ek güvenlik düzeltmeleri hızlı güvenlik yanıtları veya Apple’ın ilk sürümden sonra dahil ettiği küçük yamalarla teslim edildi. Hızlı Güvenlik Yanıtı (RSR), Apple’ın düzenli, planlanmış yazılım güncellemeleri arasında güvenlik düzeltmeleri sunan bir tür yazılım yaması türüdür.

İyi haber şu ki, 31 Mart güncellemesini yüklediyseniz, iyi olmalısınız. Aksi takdirde, herhangi bir güncelleme varsa manuel olarak kontrol edin.

En son yazılım sürümünü kullanıp kullanmadığınızı kontrol etmek için Ayarlar> Genel> Yazılım Güncellemesi. İOS 18.4.1 veya iPados 18.4.1’de olmak istiyorsunuz, bu yüzden değilseniz şimdi güncelleyin. Henüz yapmadıysanız otomatik güncellemeleri de yapmaya değer. Bunu aynı ekranda yapabilirsiniz.

AirPlay SDK (Yazılım Geliştirme Kiti), Apple’ın uygulama geliştiricilerine AirPlay işlevselliğini uygulamalarına entegre etmeleri için sağladığı bir programlama araçları kümesidir. Airplay SDK’yı kullanarak, geliştiriciler, uygulamalarının AirPlay uyumlu cihazlara kablosuz olarak ses veya video içeriğini akış yapmasına izin veren özellikler ekleyebilir. Bu, perde arkasındaki akış ve kontrolü idare ederek uygulamaları “airplay hazır” hale getirir.

Güvenlik açıklarını birleştirmek, yerel ağdaki bir saldırganın, hem Apple cihazlarını hem de Airplay SDK’sından yararlanan üçüncü taraf cihazlar olan AirPlay’i destekleyen cihazların kontrolünü potansiyel olarak ele geçirmesini sağlar.

Apple, Apple uyumlu aksesuarlar veya yazılım geliştiricileri olan Apple MFI programının üyeleri için 29 Nisan’da güvenlik açıklarını düzeltmek için güncellemeler yayınladı.

Bu kusurları bulan ve bildiren araştırmacılar, uzaktan kodu yürütmek için herhangi bir kullanıcı etkileşimi olmadan – veya tek bir tıklamayla – kullanılabilecekleri konusunda uyarıyorlar. Saldırganlar onları ortadaki insan müdahaleleri, hizmet reddi kesintileri ve erişim kontrollerini ve kullanıcı istemlerini atlamak için de kullanabilirler. Bunun da ötesinde, bu güvenlik açıkları hassas verilere ve yerel dosyalara yetkisiz erişim sağlayabilir, bu da onları hemen dikkat gerektiren ciddi bir risk haline getirebilir.

Teknik detaylar

Toplamda, araştırmacılar Apple’a sorumlu bir şekilde 23 güvenlik açığını açıkladılar ve 17 CVVE’nin yayınlanmasına yol açtılar. Bu CV’lerin tam bir listesi ve açıklaması ve etkinleştirdikleri özel saldırı senaryoları bloglarında bulunabilir.

En önemli güvenlik açıkları:

CVE-2025-24252: Kullanımsız güvenlik açığının başarılı bir şekilde kullanılması, uzak bir saldırganın keyfi kod yürütmesine izin verebilir. CVE-2025-24206 ile birlikte kullanıldığında, saldırgan herhangi bir kullanıcı etkileşimi olmadan aynı ağdaki diğer savunmasız AirPlay özellikli cihazlarda sıfır tıkanık uzaktan kod yürütme gerçekleştirebilir. Güvenlik açığı, 10 üzerinden 9.8’lik ortak bir güvenlik açığı puanlama sistemi (CVSSV3.1) puanı vardır.

CVE-2025-24206: Güvenlik açığının başarılı bir şekilde kullanılması, bir saldırganın kimlik doğrulamasını atlamasına ve diğer güvenlik açıklarından yararlandığında kullanıcı etkileşimi olmadan kötü amaçlı faaliyetler yapmasına izin verebilir.

CVE-2025-24132: Yığın tabanlı tampon taşma güvenlik açığının başarılı bir şekilde kullanılması, bir saldırganın savunmasız hava oyunları SDK cihazlarında sıfır tıkanık uzaktan kod yürütülmesine ve potansiyel olarak duyarlı bilgileri eleves dracping yaparak sızdırmasına izin verebilir.

Saldırganın aynı ağda olması gerektiği, ancak sömürü hedefin etkileşimine minimum olması gerekmez.

Olası koruyucu eylemler

Bunlar kullandığınız cihaz türlerine çok bağlı, bu yüzden bazı genel rehberlik ve bunların arkasındaki nedenleri vermeye çalışacağım.

- Yukarıda söylediğimiz gibi, cihazlarınızın tamamen güncellendiğinden emin olun

- Güncel ve aktif kötü amaçlı yazılım korumasını kullanın

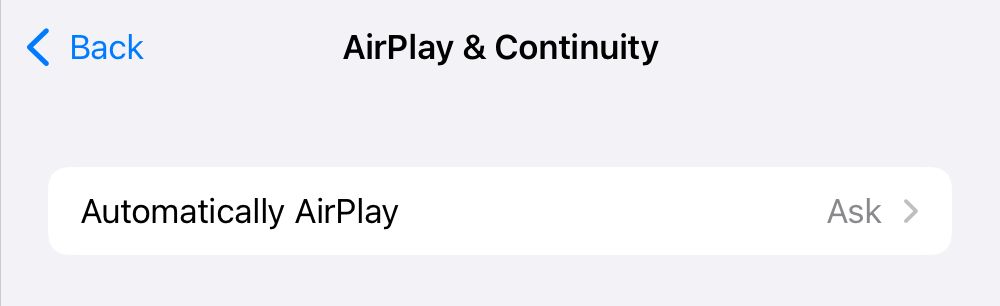

- Kullanmıyorsanız AirPlay’i devre dışı bırakın veya ayarlayın Sormak asgari olarak

- Kullanılmadığı takdirde airplay alıcısını devre dışı bırakın.

- Kamu ağlarında çok dikkatli olun. Bu güvenlik açığı teorik olarak birçok Apple cihazının yakın olduğu havaalanlarında, ofislerde, otellerde veya konferanslarda yayılabilir. Bu gibi durumlarda, güvenli olmayan Wi-Fi kullanmaktan kaçının.

- Airplay ayarlarını kısıtlayın: Airplay’e izin ver ile Mevcut kullanıcı. Bu tüm sorunları önlemese de, protokolün saldırı yüzeyini azaltır.

Sadece telefon güvenliği hakkında rapor vermiyoruz – bunu sağlıyoruz

Siber güvenlik riskleri asla bir başlığın ötesine yayılmamalıdır. İOS için MalwareBebytes ve bugün Android için Malwarebytes’i indirerek tehditleri mobil cihazlarınızdan uzak tutun.