Google, daha önce çalınan çerezlerin süresi dolduğunda yeni kimlik doğrulama çerezleri oluşturmak için kötü amaçlı yazılımların belgelenmemiş bir Google Chrome API’sini kötüye kullandığına ilişkin raporları küçümsemektedir.

Kasım 2023’ün sonlarında BleepingComputer, Lumma ve Rhadamanthys adlı iki bilgi hırsızlığı yapan kötü amaçlı yazılım operasyonunu bildirdi ve saldırılarda çalınan süresi dolmuş Google kimlik doğrulama çerezlerini geri yükleyebileceklerini iddia etti.

Bu çerezler daha sonra virüs bulaşmış bir kullanıcının Google hesaplarına erişim sağlamak için tehdit aktörlerinin tarayıcılarına yüklenebilir.

O zamandan bu yana, 1 Aralık’ta Stealc, 11 Aralık’ta Medusa, 12 Aralık’ta RisePro ve 26 Aralık’ta Whitesnake dahil olmak üzere dört bilgi hırsızı daha aynı tekniği benimsedi.

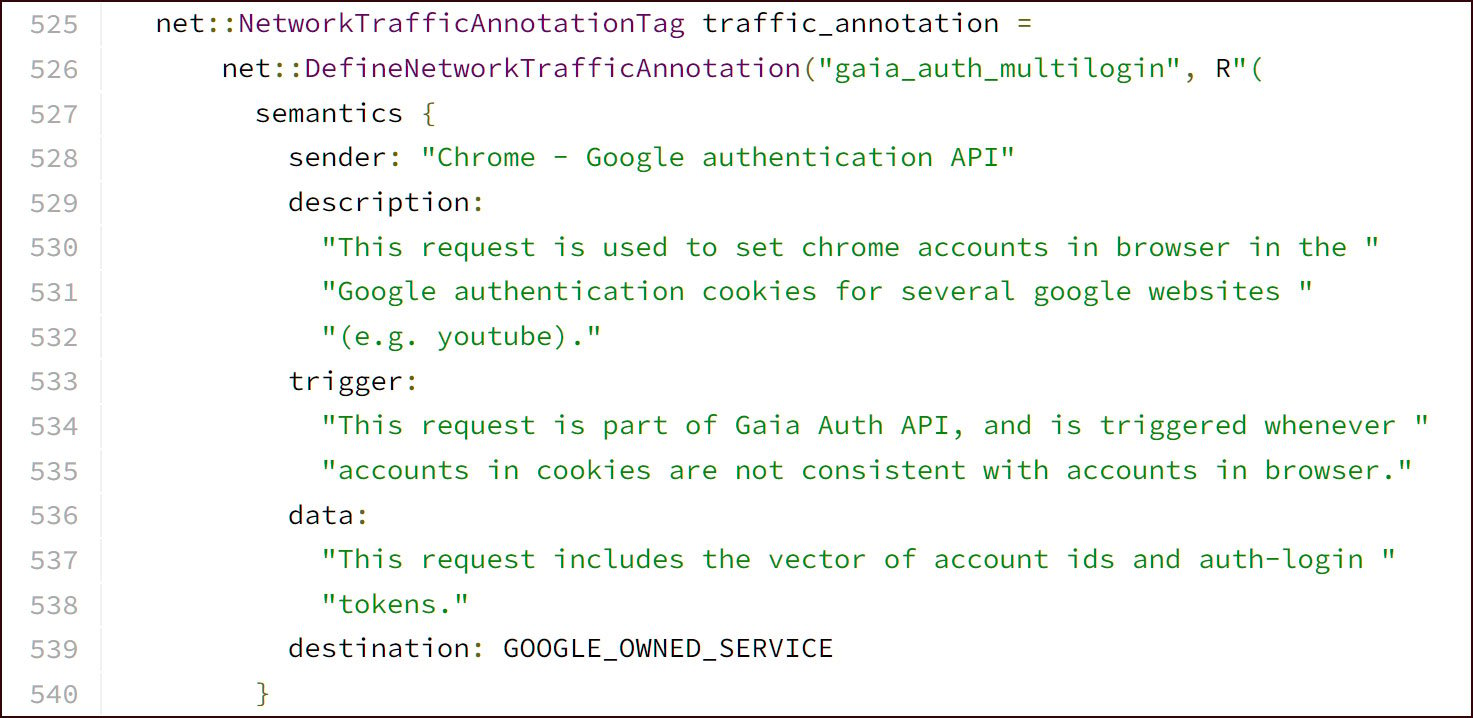

Geçtiğimiz hafta siber güvenlik firması CloudSEK, bu bilgi çalan kötü amaçlı yazılım operasyonlarının, kurbanın orijinal çalınan Google çerezlerinin süresi dolduğunda yeni, çalışan kimlik doğrulama çerezleri oluşturmak için Google OAuth “MultiLogin” API uç noktasını kötüye kullandığını ortaya çıkardı.

Bu API’nin, hesap kimlikleri ve kimlik doğrulama jetonlarından oluşan bir vektörü kabul ederek farklı Google hizmetlerindeki hesapları senkronize etmek için tasarlandığına inanılmaktadır.

BleepingComputer’ın Google’dan bu API hakkında daha fazla bilgi edinme girişimleri başarısız oldu ve tek belge Google Chrome’un kaynak kodunda bulunabilir.

CloudSEK araştırmacısı Pavan Karthick BleepingComputer’a, bu özelliği kötüye kullanan bilgi çalan kötü amaçlı yazılımın artık Google Chrome’dan birden fazla jeton çalacağını söyledi.

Bu jetonlar, Google siteleri için tüm kimlik doğrulama çerezlerini ve yeni kimlik doğrulama jetonlarını yenilemek veya oluşturmak için kullanılabilecek özel bir jetonu içerir.

Düzenli kimlik doğrulama çerezleri belirli bir süre sonra geçerliliğini yitirdiğinden, tehdit aktörü için kullanılamaz hale gelir.

Ancak kullanıcı Google Chrome’dan çıkış yapmadığı veya hesaplarıyla ilişkili tüm oturumları iptal etmediği sürece, tehdit aktörleri bu özel “Yenileme” jetonunu kullanarak önceki kimlik doğrulama jetonlarının süresi dolduğunda yepyeni kimlik doğrulama jetonları oluşturabilir.

Bu yeni tokenlar, hesaplara normalde izin verilenden çok daha uzun süre erişmeye devam etmelerine olanak tanıyor.

Sadece standart çerez hırsızlığı değil

Ne yazık ki Google, bu API kötüye kullanımını yalnızca sıradan, çeşitli kötü amaçlı yazılım tabanlı çerez hırsızlığı olarak görüyor.

Google geçen hafta BleepingComputer’a yaptığı açıklamada, “Google, kötü amaçlı yazılım ailesinin oturum belirteçlerini çaldığına ilişkin son raporların farkındadır” dedi.

“Çerezleri ve belirteçleri çalan kötü amaçlı yazılımları içeren saldırılar yeni değil; bu tür tekniklere karşı savunmamızı düzenli olarak yükseltiyor ve kötü amaçlı yazılım kurbanı olan kullanıcıların güvenliğini sağlıyoruz. Bu örnekte Google, tespit edilen güvenliği ihlal edilmiş hesapların güvenliğini sağlamak için harekete geçti.”

Ancak bu soruna aşina olan kaynaklar BleepingComputer’a, Google’ın API’nin amaçlandığı gibi çalıştığına ve kötü amaçlı yazılım tarafından herhangi bir güvenlik açığından yararlanılmadığına inandığını söyledi.

Google’ın bu soruna çözümü, kullanıcıların etkilenen cihazdaki Chrome tarayıcılarından çıkış yapmasını sağlamak veya g.co/mydevices aracılığıyla tüm etkin oturumları sonlandırmaktır. Bunu yapmak, Yenileme jetonunu geçersiz kılacak ve API ile kullanılamaz hale getirecektir.

Bilgi çalan kötü amaçlı yazılım kimlik bilgilerinizi çaldığından, özellikle aynı kimlik bilgilerini başka sitelerde kullanıyorsanız Google şifrenizi de dikkatli bir şekilde değiştirmelisiniz.

Google, “Bu arada, kullanıcıların bilgisayarlarındaki kötü amaçlı yazılımları kaldırmak için sürekli olarak adımlar atması gerektiğini ve kimlik avı ve kötü amaçlı yazılım indirmelerine karşı koruma sağlamak için Chrome’da Gelişmiş Güvenli Tarama’yı açmanızı öneririz” dedi.

Önerilen bu adımlar, bilgi çalan kötü amaçlı yazılım bulaşmalarının etkisini azaltacak olsa da, bu tür kötü amaçlı yazılım bulaşan çoğu kişi bu adımları ne zaman uygulayacağını bilemeyecektir.

İnsanlara bilgi çalan kötü amaçlı yazılım bulaştığında, genellikle hesaplarına izinsiz erişilene ve tespit edilebilir bir şekilde kötüye kullanılana kadar bunu bilmezler.

Örneğin, ülkenin en büyük ikinci cep telefonu sağlayıcısı Orange España’nın bir çalışanının şifreleri, bilgi çalan kötü amaçlı yazılımlar tarafından çalındı.

Ancak çalınan kimlik bilgileri şirketin RIPE hesabına giriş yapmak ve BGP yapılandırmasını değiştirmek için kullanılıp Orange müşterileri için %50 performans düşüşüne ve İnternet kesintilerine neden olana kadar kimse bilmiyordu.

Google, bu API istismarından etkilenenleri tespit edip bilgilendirdiklerini söylerken, gelecekteki mağdurlar için ne olacak?

Dahası, kullanıcılar, ilk etapta virüs bulaştığını bile bilmedikleri halde, kimlik doğrulama belirteçlerini geçersiz kılmak için tarayıcılarından çıkış yapmaları gerektiğini nasıl bilecekler?

Bu nedenle, hizmet olarak kötü amaçlı yazılım işlemlerinin kötüye kullanılmasını önlemek için bu API’ye erişimi bir şekilde kısıtlamak daha iyi bir çözüm olacaktır. Ne yazık ki, bu oluyor gibi görünmüyor.

BleepingComputer, Google’a bu API kötüye kullanımını azaltmak için ne gibi planlar yapmaları gerektiğini sordu ancak bu sorulara yanıt alamadı.