İki yeni güvenlik açığını gidermek için yamalar yayınlandı Apache SuperSeBir saldırgan, etkilenen sistemlerde uzaktan kod yürütmek amacıyla bu durumdan yararlanabilir.

Güncelleme (sürüm 2.1.1), CVE-2023-39265 ve CVE-2023-37941’i ekler; bu, kötü bir aktör Superset’in meta veri veritabanının kontrolünü ele geçirdiğinde hain eylemler gerçekleştirmeyi mümkün kılar.

Bu zayıflıkların dışında Superset’in en son sürümü, düşük ayrıcalıklı kullanıcıların sunucu tarafı istek sahteciliği (SSRF) saldırıları gerçekleştirmesine olanak tanıyan ayrı bir uygunsuz REST API izin sorununu da (CVE-2023-36388) giderir.

Horizon3.ai’den Naveen Sunkavally teknik bir yazısında şunları söyledi: “Tasarım gereği süper set, ayrıcalıklı kullanıcıların isteğe bağlı veritabanlarına bağlanmasına ve güçlü SQLLab arayüzünü kullanarak bu veritabanlarında isteğe bağlı SQL sorguları yürütmesine olanak tanır.”

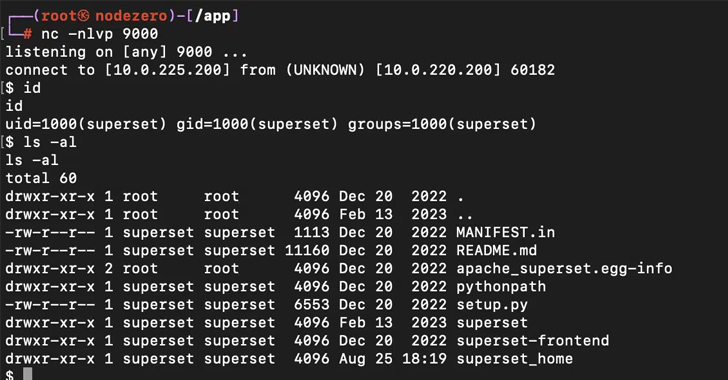

“Superset kendi meta veri veritabanına bağlanacak şekilde kandırılabilirse, saldırgan SQLLab aracılığıyla uygulama yapılandırmasını doğrudan okuyabilir veya yazabilir. Bu, kimlik bilgilerinin toplanmasına ve uzaktan kod yürütülmesine yol açar.”

CVE-2023-39265, metastore için kullanılan SQLite veritabanına bağlanırken bir saldırganın veri işleme komutlarını yürütmesine olanak tanıyan bir URI bypass durumuyla ilgilidir.

Ayrıca, aynı CVE tanımlayıcısının bir parçası olarak, bir dosyadan SQLite veritabanı bağlantı bilgilerini içe aktarırken, kötü amaçla hazırlanmış bir ZIP arşiv dosyasını içe aktarmak için kötüye kullanılabilen doğrulama eksikliği de izlenir.

Sunkavally, CVE-2023-37941 hakkında şunları söyledi: “1.5’ten 2.1.0’a kadar olan süper set sürümleri, belirli yapılandırma verilerini depolamak için python’un turşu paketini kullanıyor.”

“Meta veri veritabanına yazma erişimi olan bir saldırgan, mağazaya rastgele bir turşu yükü ekleyebilir ve ardından bunun seri durumdan çıkarılmasını tetikleyerek uzaktan kod yürütülmesine yol açabilir.”

En son sürümde düzeltilen diğer kusurlardan bazıları aşağıdadır:

- Meta veri veritabanına kimlik bilgileri almak için yararlanılabilecek bir MySQL rastgele dosya okuma güvenlik açığı

- Kullanıcı arayüzünden meta veri veritabanı URI’sini almak ve içinde depolanan verileri değiştirmek için superset load_examples komutunun kötüye kullanılması

- Superset’in bazı kurulumlarında meta veri veritabanına erişmek için varsayılan kimlik bilgilerinin kullanılması

- Ayrıcalıklı kullanıcı olarak /api/v1/database API’sini sorgularken veritabanı kimlik bilgilerinin düz metin olarak sızması (CVE-2023-30776, 2.1.0’da düzeltildi)

Açıklama, şirketin aynı üründe yetkisiz saldırganların sunuculara yönetici erişimi elde etmesine ve rastgele kod yürütmesine olanak tanıyan yüksek önemdeki bir kusuru (CVE-2023-27524, CVSS puanı: 8,9) açıklamasından dört aydan biraz daha uzun bir süre sonra geldi.

Çok Savunmasız: Kimlik Saldırısı Yüzeyinin Durumunun Ortaya Çıkarılması

MFA’yı başardınız mı? PAM’mi? Hizmet hesabı koruması? Kuruluşunuzun kimlik tehditlerine karşı gerçekte ne kadar donanımlı olduğunu öğrenin

Becerilerinizi Güçlendirin

Sorun, saldırganların internete açık kurulumlarda kimlik doğrulaması yapmak ve yetkisiz kaynaklara erişmek için kötüye kullanabileceği varsayılan bir SECRET_KEY kullanılmasının bir sonucu olarak ortaya çıkıyor.

Kusurun Nisan 2023’te kamuya açıklanmasından bu yana Horizon3.ai, 3842 Superset sunucusundan 2076’sının hala varsayılan bir SECRET_KEY kullandığını, yaklaşık 72 örneğin ise süperset, SUPERSET_SECRET_KEY, 1234567890, admin, changeme, thisisasecretkey gibi önemsiz derecede tahmin edilebilir bir SECRET_KEY kullandığını söyledi. ve_gizli_anahtarınız_burada.

Sunkavally, “Kullanıcı, Flask SECRET_KEY’in ayarlanmasından sorumludur, bu da her zaman bazı kullanıcıların zayıf anahtarlar ayarlamasına yol açar” dedi ve bakımcıları anahtarı otomatik olarak oluşturmak için destek eklemeye çağırdı.

“Birçok güvenlik açığının temelinde […] Superset web arayüzünün kullanıcıların meta veri veritabanına bağlanmasına izin vermesidir. Bu gönderideki güvenlik açıklarının çoğunun temelinde Superset web arayüzünün kullanıcıların meta veri veritabanına bağlanmasına izin vermesi yatıyor.”